Un nouveau malware voleur d’informations basé sur Rust appelé Voleur inconstant a été observé via plusieurs chaînes d’attaque dans le but de collecter des informations sensibles sur des hôtes compromis.

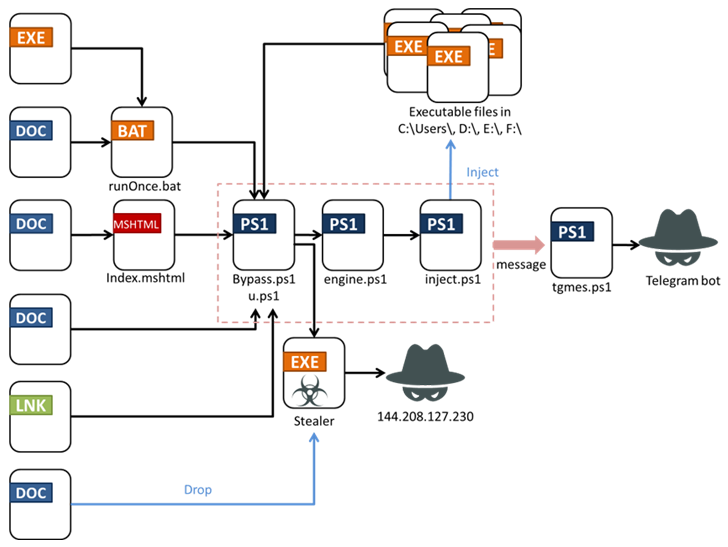

Laboratoires Fortinet FortiGuard dit il connaît quatre méthodes de distribution différentes – à savoir le compte-gouttes VBA, le téléchargeur VBA, le téléchargeur de liens et le téléchargeur d’exécutables – certaines d’entre elles utilisant un script PowerShell pour contourner le contrôle de compte d’utilisateur (UAC) et exécuter Fickle Stealer.

Le script PowerShell (« bypass.ps1 » ou « u.ps1 ») est également conçu pour envoyer périodiquement des informations sur la victime, notamment le pays, la ville, l’adresse IP, la version du système d’exploitation, le nom de l’ordinateur et le nom d’utilisateur à un robot Telegram contrôlé par l’attaquant.

La charge utile du voleur, qui est protégée à l’aide d’un packer, exécute une série de contrôles anti-analyse pour déterminer si elle s’exécute dans un bac à sable ou un environnement de machine virtuelle, après quoi elle se dirige vers un serveur distant pour exfiltrer les données sous forme de JSON. cordes.

Fickle Stealer n’est pas différent des autres variantes dans la mesure où il est conçu pour collecter des informations à partir de portefeuilles cryptographiques, de navigateurs Web alimentés par Chromium et le moteur de navigateur Gecko (c’est-à-dire Google Chrome, Microsoft Edge, Brave, Vivaldi et Mozilla Firefox) et d’applications telles que AnyDesk, Discord, FileZilla, Signal, Skype, Steam et Telegram.

Il est également conçu pour exporter des fichiers correspondant aux extensions .txt, .kdbx, .pdf, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .odp et wallet.dat.

« En plus de certaines applications populaires, ce voleur recherche les fichiers sensibles dans les répertoires parents des répertoires d’installation courants pour garantir une collecte complète de données », a déclaré le chercheur en sécurité Pei Han Liao. « Il reçoit également une liste de cibles du serveur, ce qui rend Fickle Stealer plus flexible. »

La divulgation intervient alors que Symantec a divulgué les détails d’un voleur Python open source appelé AZStealer, doté de la fonctionnalité permettant de voler une grande variété d’informations. Disponible sur GitHub, il a été annoncé comme le « meilleur voleur Discord non détecté ».

« Toutes les informations volées sont compressées et, en fonction de la taille de l’archive, exfiltrées directement via les webhooks Discord ou téléchargées d’abord sur le stockage de fichiers en ligne Gofile, puis exfiltrées via Discord », a déclaré la société appartenant à Broadcom. dit.

« AZStealer tentera également de voler des fichiers de documents avec des extensions ciblées prédéfinies ou ceux ayant des mots-clés spécifiques tels que mot de passe, portefeuille, sauvegarde, etc. dans le nom de fichier. »