Les chercheurs en cybersécurité ont découvert une nouvelle campagne de logiciels malveillants qui cible les points de terminaison de l’API Docket exposés publiquement dans le but de fournir des mineurs de crypto-monnaie et d’autres charges utiles.

Parmi les outils déployés figurent un outil d’accès à distance capable de télécharger et d’exécuter davantage de programmes malveillants, ainsi qu’un utilitaire permettant de propager le malware via SSH, la plateforme d’analyse cloud Datadog. dit dans un rapport publié la semaine dernière.

L’analyse de la campagne a révélé des chevauchements tactiques avec une activité précédente baptisée Spinning YARN, qui ciblait les services Apache Hadoop YARN, Docker, Atlassian Confluence et Redis mal configurés à des fins de cryptojacking.

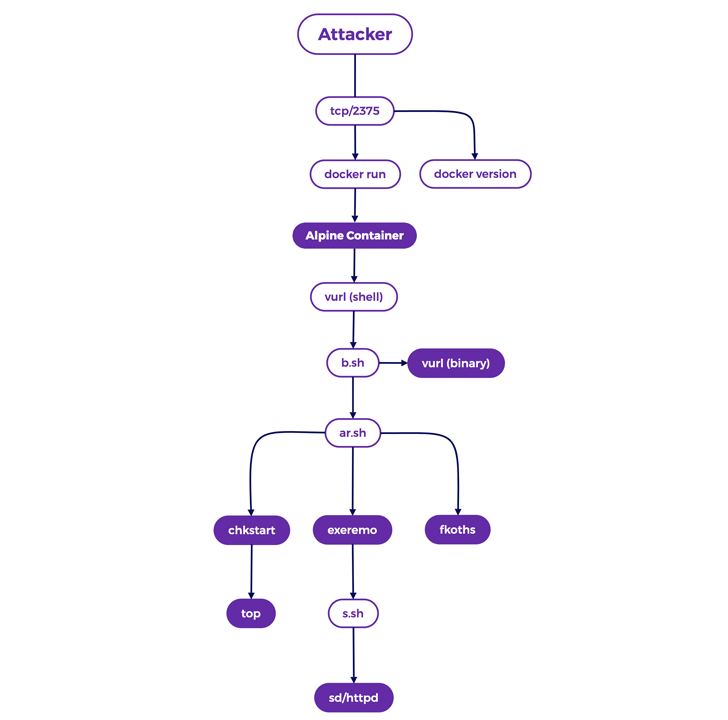

L’attaque commence lorsque les acteurs malveillants se concentrent sur les serveurs Docker dotés de ports exposés (numéro de port 2375) pour lancer une série d’étapes, en commençant par la reconnaissance et l’élévation des privilèges avant de passer à la phase d’exploitation.

Les charges utiles sont récupérées de l’infrastructure contrôlée par l’adversaire en exécutant un script shell nommé « vurl ». Cela inclut un autre script shell appelé « b.sh » qui, à son tour, contient un binaire codé en Base64 nommé « vurl » et est également responsable de la récupération et du lancement d’un troisième script shell appelé « ar.sh » (ou « ai. ch »).

« Le [‘b.sh’] « Le script décode et extrait ce binaire dans /usr/bin/vurl, écrasant la version du script shell existante », a déclaré le chercheur en sécurité Matt Muir. « Ce binaire diffère de la version du script shell par son utilisation de codes codés en dur. [command-and-control] domaines. »

Le script shell, « ar.sh », effectue un certain nombre d’actions, notamment la configuration d’un répertoire de travail, l’installation d’outils pour analyser Internet à la recherche d’hôtes vulnérables, la désactivation du pare-feu et, finalement, la récupération de la charge utile de l’étape suivante, appelée « chkstart ». « .

Binaire Golang comme vurl, son objectif principal est de configurer l’hôte pour un accès à distance et de récupérer des outils supplémentaires, notamment « m.tar » et « top », à partir d’un serveur distant, ce dernier étant un mineur XMRig.

« Dans la campagne originale Spinning YARN, une grande partie des fonctionnalités de chkstart était gérée par des scripts shell », a expliqué Muir. « Le portage de cette fonctionnalité vers le code Go pourrait suggérer que l’attaquant tente de compliquer le processus d’analyse, car l’analyse statique du code compilé est nettement plus difficile que les scripts shell. »

Aux côtés de « chkstart », sont téléchargés deux autres charges utiles appelées exeremo, qui sont utilisées pour se déplacer latéralement vers davantage d’hôtes et propager l’infection, et fkoths, un binaire ELF basé sur Go pour effacer les traces de l’activité malveillante et résister aux efforts d’analyse.

« Exeremo » est également conçu pour supprimer un script shell (« s.sh ») qui prend en charge l’installation de divers outils d’analyse tels que pnscan, masscan et un scanner Docker personnalisé (« sd/httpd ») pour signaler les systèmes sensibles.

« Cette mise à jour de la campagne Spinning YARN montre une volonté de continuer à attaquer les hôtes Docker mal configurés pour l’accès initial », a déclaré Muir. « L’acteur malveillant derrière cette campagne continue d’itérer sur les charges utiles déployées en portant des fonctionnalités sur Go, ce qui pourrait indiquer une tentative d’entraver le processus d’analyse, ou indiquer une expérimentation de versions multi-architectures. »