Une organisation à but non lucratif qui soutient les droits de l’homme au Vietnam a été la cible d’une campagne pluriannuelle visant à diffuser une variété de logiciels malveillants sur des hôtes compromis.

La société de cybersécurité Huntress a attribué cette activité à un groupe de menaces connu sous le nom d’APT32, un groupe de pirates informatiques vietnamiens également connu sous le nom d’APT-C-00, Canvas Cyclone (anciennement Bismuth), Cobalt Kitty et OceanLotus. L’intrusion serait en cours depuis au moins quatre ans.

« Cette intrusion présente un certain nombre de chevauchements avec des techniques connues utilisées par l’acteur de la menace APT32/OceanLotus, et une cible démographique connue qui correspond aux cibles d’APT32/OceanLotus », ont déclaré les chercheurs en sécurité Jai Minton et Craig Sweeney. dit.

OceanLotus, actif depuis au moins 2012, a une histoire de cibler les réseaux d’entreprises et de gouvernements dans les pays d’Asie de l’Est, en particulier le Vietnam, les Philippines, le Laos et le Cambodge, dans le but final de réaliser du cyberespionnage et du vol de propriété intellectuelle.

Chaînes d’attaque typiquement profiter de leurres de spear-phishing comme vecteur de pénétration initial pour fournir des portes dérobées capables d’exécuter du code shell arbitraire et de collecter des informations sensibles. Cela dit, le groupe a également été observé orchestrant des campagnes de points d’eau dès 2018 pour infecter les visiteurs du site avec une charge utile de reconnaissance ou pour récolter leurs informations d’identification.

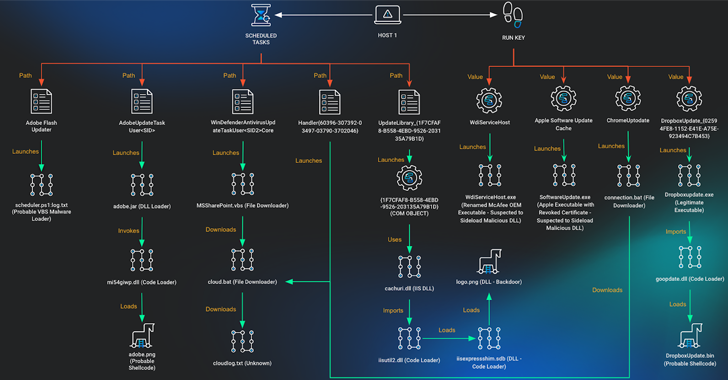

La dernière série d’attaques concoctée par Huntress s’étendait sur quatre hôtes, chacun d’entre eux étant compromis pour ajouter diverses tâches planifiées et clés de registre Windows responsables du lancement de Cobalt Strike Beacons, une porte dérobée qui permet le vol de cookies Google Chrome pour tous les profils d’utilisateurs du système, et des chargeurs responsables du lancement de charges utiles DLL intégrées.

Cette évolution intervient alors que les utilisateurs sud-coréens sont la cible d’une campagne en cours qui exploite probablement le spear-phishing et les serveurs Microsoft Exchange vulnérables pour diffuser des shells inversés, des portes dérobées et des logiciels malveillants VNC afin de prendre le contrôle des machines infectées et de voler les informations d’identification stockées dans les navigateurs Web.