Un groupe présumé pro-Houthi a ciblé au moins trois organisations humanitaires au Yémen avec un logiciel espion Android conçu pour récolter des informations sensibles.

Ces attaques, attribuées à un groupe d’activités nommé HuileAlphaimplique un nouvel ensemble d’applications mobiles malveillantes dotées de leur propre infrastructure de support, Insikt Group de Recorded Future dit.

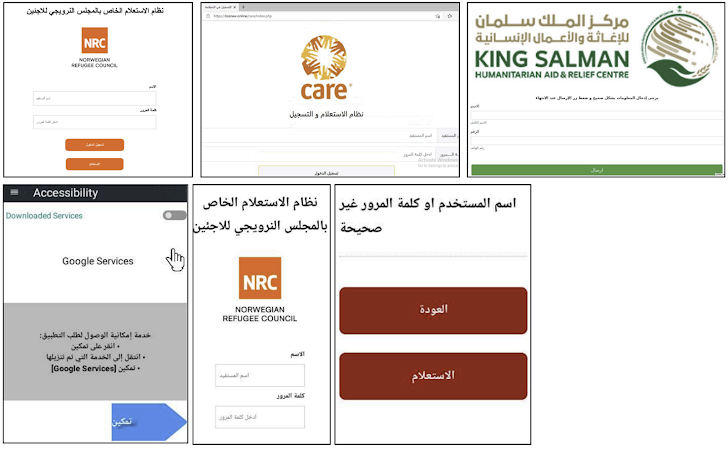

Les cibles de la campagne en cours incluent CARE International, le Conseil norvégien pour les réfugiés (NRC) et le Centre d’aide humanitaire et de secours du roi Salmane d’Arabie saoudite.

« Le groupe de menace OilAlpha est très probablement actif et exécute des activités ciblées contre des organisations humanitaires et de défense des droits de l’homme opérant au Yémen, et potentiellement dans tout le Moyen-Orient », a déclaré la société de cybersécurité.

OilAlpha a été documenté pour la première fois en mai 2023 dans le cadre d’une campagne d’espionnage ciblant les organisations de développement, humanitaires, médiatiques et non gouvernementales dans la péninsule arabique.

Ces attaques ont utilisé WhatsApp pour distribuer des fichiers APK Android malveillants en les faisant passer pour associés à des organisations légitimes comme l’UNICEF, conduisant finalement au déploiement d’une souche de malware nommée SpyNote (alias SpyMax).

La dernière vague, identifiée début juin 2024, comprend des applications qui prétendent être liées à des programmes d’aide humanitaire et se font passer pour des entités telles que CARE International et le CNRCqui ont tous deux une présence active au Yémen.

Une fois installées, ces applications – qui hébergent le cheval de Troie SpyMax – demandent des autorisations intrusives, facilitant ainsi le vol des données des victimes.

Les opérations d’OilAlpha comprennent également un composant de collecte d’informations d’identification qui utilise un ensemble de fausses pages de connexion se faisant passer pour ces organisations dans le but de récolter les informations de connexion des utilisateurs. On soupçonne que l’objectif est de mener des opérations d’espionnage en accédant aux comptes associés aux organisations concernées.

« Les militants houthis ont continuellement cherché à restreindre la circulation et la livraison de l’aide humanitaire internationale et ont profité de la taxation et de la revente du matériel d’aide », a déclaré Recorded Future.

« Une explication possible du ciblage cybernétique observé est qu’il s’agit d’une collecte de renseignements visant à faciliter les efforts visant à contrôler qui reçoit l’aide et comment elle est distribuée. »

Ce développement intervient quelques semaines après que Lookout ait impliqué un acteur de menace aligné sur les Houthis dans une autre opération de surveillance qui fournit un outil de collecte de données Android appelé GuardZoo à des cibles au Yémen et dans d’autres pays du Moyen-Orient.