Une opération hybride russe présumée d’espionnage et d’influence a été observée, délivrant un mélange de logiciels malveillants Windows et Android pour cibler l’armée ukrainienne sous le nom de Telegram, la défense civile.

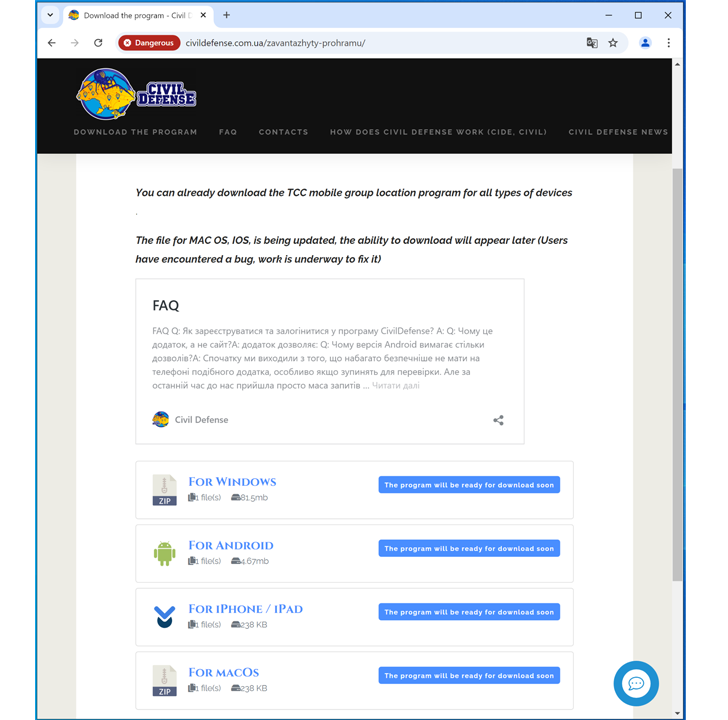

Le Threat Analysis Group (TAG) de Google et Mandiant suivent l’activité sous le nom UNC5812. Le groupe menaçant, qui exploite une chaîne Telegram nommée civildefense_com_uaa été créée le 10 septembre 2024. Au moment de la rédaction de cet article, la chaîne compte 184 abonnés. Il gère également un site Web à l’adresse civildefense.com[.]ua qui a été enregistré le 24 avril 2024.

« La Défense Civile prétend être un fournisseur de logiciels gratuits conçus pour permettre aux conscrits potentiels de visualiser et de partager les emplacements des recruteurs militaires ukrainiens », a déclaré la société. dit dans un rapport partagé avec The Hacker News.

Si ces programmes sont installés sur des appareils Android sur lesquels Google Play Protect est désactivé, ils sont conçus pour déployer un logiciel malveillant spécifique au système d’exploitation ainsi qu’une application de cartographie leurre baptisée SUNSPINNER.

L’UNC5812 serait également activement engagé dans des opérations d’influence, diffusant des récits et sollicitant des contenus destinés à saper le soutien aux efforts de mobilisation et de recrutement militaire de l’Ukraine.

« La campagne UNC5812 est très caractéristique de l’accent mis par la Russie sur l’obtention d’un effet cognitif via ses cybercapacités, et souligne le rôle important que les applications de messagerie continuent de jouer dans la diffusion de logiciels malveillants et dans d’autres dimensions cybernétiques de la guerre russe en Ukraine », a déclaré Google Threat Intelligence Group. .

La Défense civile, dont la chaîne et le site Web Telegram ont été promus par d’autres chaînes Telegram légitimes et établies en langue ukrainienne, vise à diriger les victimes vers son site Web à partir duquel des logiciels malveillants sont téléchargés en fonction du système d’exploitation.

Pour les utilisateurs Windows, l’archive ZIP conduit au déploiement d’un nouveau chargeur de malware basé sur PHP nommé Pronsis, utilisé pour distribuer SUNSPINNER et d’un malware voleur disponible dans le commerce connu sous le nom de PureStealer, annoncé pour un prix compris entre 150 $ pour un abonnement mensuel à 699 $ pour une licence à vie.

SUNSPINNER, pour sa part, affiche aux utilisateurs une carte qui indique les emplacements présumés des recrues militaires ukrainiennes à partir d’un serveur de commandement et de contrôle (C2) contrôlé par un acteur.

Pour ceux qui accèdent au site Web à partir d’appareils Android, la chaîne d’attaque déploie un fichier APK malveillant (nom du package : « com.http.masters« ) qui embarque un cheval de Troie d’accès à distance dénommé CraxsRAT.

Le site Web comprend également des instructions qui guident les victimes sur la manière de désactiver Google Play Protect et de lui accorder toutes les autorisations demandées, permettant ainsi au logiciel malveillant de fonctionner sans entrave.

CraxsRAT est un célèbre famille de malwares Android qui est livré avec des capacités de contrôle d’appareils à distance et des fonctions avancées de logiciels espions telles que l’enregistrement au clavier, la manipulation des gestes et l’enregistrement des caméras, des écrans et des appels.

Après que le malware a été publiquement exposé par Cyfirma fin août 2023, EVLF, l’acteur menaçant à l’origine du projet, a décidé de cesser ses activités, mais pas avant de vendre sa chaîne Telegram à un acteur menaçant parlant chinois.

En mai 2024, EVLF aurait développement arrêté sur le malware en raison d’escrocs et de versions crackées, mais a déclaré qu’il travaillait sur une nouvelle version Web accessible depuis n’importe quelle machine.

« Bien que le site Web de la Défense civile annonce également la prise en charge de macOS et des iPhones, seules les charges utiles Windows et Android étaient disponibles au moment de l’analyse », a déclaré Google.

« La FAQ du site Web contient une justification tendue pour que l’application Android soit hébergée en dehors de l’App Store, suggérant qu’il s’agit d’un effort pour ‘protéger l’anonymat et la sécurité’ de ses utilisateurs, et les dirigeant vers un ensemble d’instructions vidéo d’accompagnement. »