Un acteur malveillant parlant vietnamien a été associé à une campagne de vol d’informations ciblant des entités gouvernementales et éducatives en Europe et en Asie avec un nouveau malware basé sur Python appelé Voleur PXA.

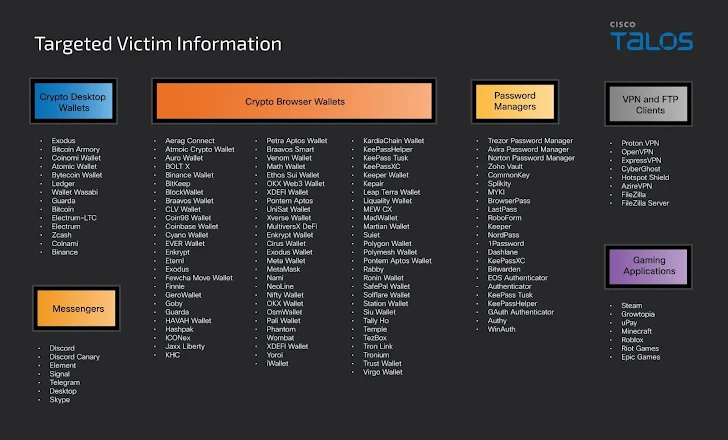

Le malware « cible les informations sensibles des victimes, notamment les informations d’identification de divers comptes en ligne, les clients VPN et FTP, les informations financières, les cookies du navigateur et les données des logiciels de jeux », ont déclaré les chercheurs de Cisco Talos, Joey Chen, Alex Karkins et Chetan Raghuprasad. dit.

« PXA Stealer a la capacité de décrypter le mot de passe principal du navigateur de la victime et l’utilise pour voler les informations d’identification stockées de divers comptes en ligne »

Les connexions avec le Vietnam proviennent de la présence de commentaires vietnamiens et d’un compte Telegram codé en dur nommé « Seul Aucun » dans le programme de vol, ce dernier comprenant une icône du drapeau national du Vietnam et une image de l’emblème du ministère vietnamien de la Sécurité publique.

Cisco Talos a déclaré avoir observé l’attaquant vendant des identifiants de compte Facebook et Zalo, ainsi que des cartes SIM sur la chaîne Telegram « Mua Bán Scan MINI », qui a été précédemment lié à un autre acteur menaçant appelé CoralRaider. Lone None s’est également révélé actif sur un autre groupe Telegram vietnamien exploité par CoralRaider appelé « Cú Black Ads – Dropship« .

Cela dit, il n’est pas encore clair si ces deux ensembles d’intrusions sont liés, s’ils mènent leurs campagnes indépendamment l’un de l’autre.

« Les outils partagés par l’attaquant au sein du groupe sont des utilitaires automatisés conçus pour gérer plusieurs comptes d’utilisateurs. Ces outils incluent un outil de création de lots Hotmail, un outil d’exploration d’e-mails et un outil de modification de lots de cookies Hotmail », ont indiqué les chercheurs.

« Les packages compressés fournis par l’acteur malveillant contiennent souvent non seulement les fichiers exécutables de ces outils, mais également leur code source, permettant aux utilisateurs de les modifier selon leurs besoins. »

Il existe des preuves suggérant que de tels programmes sont proposés à la vente via d’autres sites comme aehack.[.]com qui prétendent fournir des outils gratuits de hack et de triche. Les tutoriels d’utilisation de ces outils sont partagés via Chaînes YouTubesoulignant en outre qu’il existe un effort concerté pour les commercialiser.

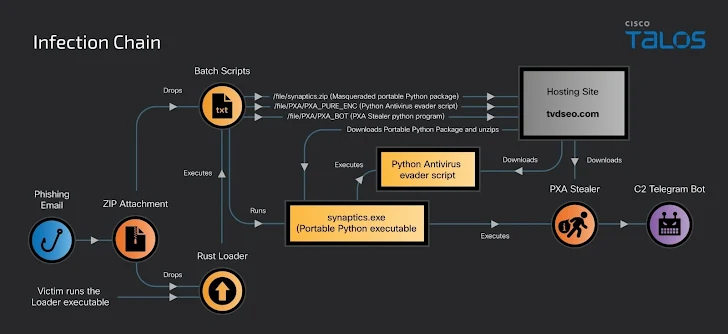

Les chaînes d’attaque propageant PXA Stealer commencent par un e-mail de phishing contenant une pièce jointe de fichier ZIP, qui comprend un chargeur basé sur Rust et un dossier caché qui, à son tour, contient plusieurs scripts batch Windows et un fichier PDF leurre.

L’exécution du chargeur déclenche les scripts batch, qui sont responsables de l’ouverture du document leurre, un formulaire de candidature à un emploi Glassdoor, tout en exécutant également des commandes PowerShell pour télécharger et exécuter une charge utile capable de désactiver les programmes antivirus exécutés sur l’hôte, suivi du déploiement du voleur lui-même.

Une caractéristique remarquable de PXA Stealer est l’accent mis sur le vol des cookies Facebook, leur utilisation pour authentifier une session et l’interaction avec Facebook Ads Manager et l’API Graph pour recueillir plus de détails sur le compte et les informations publicitaires associées.

Le ciblage des comptes professionnels et publicitaires de Facebook est une tendance récurrente parmi les acteurs de la menace vietnamiens, et PXA Stealer ne fait pas exception.

Cette divulgation intervient alors qu’IBM X-Force a détaillé une campagne en cours depuis la mi-avril 2023 qui fournit StrelaStealer aux victimes dans toute l’Europe, en particulier en Italie, en Espagne, en Allemagne et en Ukraine. L’activité a été attribuée à un courtier d’accès initial (IAB) « à maturation rapide » qu’il suit sous le nom de Hive0145, et qui est considéré comme le seul opérateur du malware voleur.

« Les e-mails de phishing utilisés dans ces campagnes sont de véritables notifications de factures, qui ont été volées grâce à des identifiants de messagerie précédemment exfiltrés », chercheurs Golo Mühr, Joe Fasulo et Charlotte Hammond. dit. « StrelaStealer est conçu pour extraire les informations d’identification des utilisateurs stockées dans Microsoft Outlook et Mozilla Thunderbird. »

La popularité des logiciels malveillants voleurs est attestée par l’évolution continue de familles existantes telles que VOLEUR DE RECORDS (alias RecordBreaker ou Raccoon Stealer V2) et Rhadamanthys, et l’émergence constante de nouveaux comme Voleur d’amnésie et Glove Stealer, malgré les efforts des forces de l’ordre pour les perturber.

« Glove Stealer utilise un module de support dédié pour contourner le cryptage lié à l’application en utilisant Service d’ascenseur« , Jan Rubín, chercheur chez Gen Digital dit. « Bien qu’il soit observé via des e-mails de phishing ressemblant à ClickFix, il tente également d’imiter un outil de réparation que les utilisateurs pourraient utiliser lors du dépannage des problèmes qu’ils auraient pu rencontrer. »