Le tristement célèbre groupe de cryptojacking connu sous le nom de TeamTNT semble se préparer à une nouvelle campagne à grande échelle ciblant les environnements cloud natifs pour extraire des crypto-monnaies et louer des serveurs piratés à des tiers.

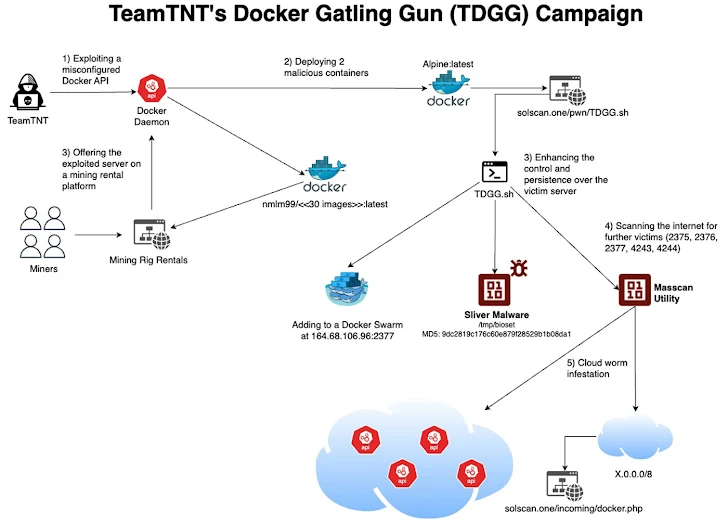

« Le groupe cible actuellement les démons Docker exposés pour déployer le malware Sliver, un cyber-ver et des cryptomineurs, en utilisant des serveurs compromis et Docker Hub comme infrastructure pour propager leurs malware », Assaf Morag, directeur du renseignement sur les menaces chez la société de sécurité cloud Aqua, dit dans un rapport publié vendredi.

L’activité d’attaque témoigne une fois de plus de la persistance de l’acteur menaçant et de sa capacité à faire évoluer ses tactiques et à monter des attaques en plusieurs étapes dans le but de compromettre les environnements Docker et de les enrôler dans un Docker Swarm.

En plus d’utiliser Docker Hub pour héberger et distribuer ses charges utiles malveillantes, TeamTNT a été observé offrant la puissance de calcul des victimes à d’autres parties pour l’extraction illicite de cryptomonnaies, diversifiant ainsi sa stratégie de monétisation.

Des rumeurs sur la campagne d’attaque ont émergé plus tôt ce mois-ci lorsque Datadog a révélé des tentatives malveillantes visant à regrouper des instances Docker infectées dans un Docker Swarm, laissant entendre que cela pourrait être l’œuvre de TeamTNT, sans pour autant faire une attribution formelle. Mais jusqu’à présent, l’ampleur de l’opération n’était pas claire.

Morag a déclaré à The Hacker News que Datadog « a trouvé l’infrastructure très tôt » et que leur découverte « a forcé l’acteur menaçant à modifier un peu sa campagne ».

Les attaques consistent à identifier les points de terminaison de l’API Docker non authentifiés et exposés à l’aide de Masscan et ZGrab, à les utiliser pour le déploiement de cryptomineurs et à vendre l’infrastructure compromise à des tiers sur une plate-forme de location minière appelée Mining Rig Rentals, ce qui évite de devoir les gérer eux-mêmes, un signe. de la maturation du modèle économique illicite.

Plus précisément, cela est réalisé au moyen d’un script d’attaque qui recherche les démons Docker sur les ports 2375, 2376, 4243 et 4244 sur près de 16,7 millions d’adresses IP. Il déploie ensuite un conteneur exécutant une image Alpine Linux avec des commandes malveillantes.

L’image, récupérée d’un compte Docker Hub compromis (« nmlm99 ») sous leur contrôle, exécute également un script shell initial nommé Docker Gatling Gun (« TDGGinit.sh ») pour lancer des activités post-exploitation.

Un changement notable observé par Aqua est le passage de la porte dérobée Tsunami au cadre de commande et de contrôle (C2) open source Sliver pour réquisitionner à distance les serveurs infectés.

« De plus, TeamTNT continue d’utiliser ses conventions de dénomination établies, telles que Chimaera, TDGG et bioset (pour les opérations C2), ce qui renforce l’idée qu’il s’agit d’une campagne TeamTNT classique », a déclaré Morag.

« Dans cette campagne, TeamTNT utilise également des anondns (AnonDNS ou Anonymous DNS est un concept ou un service conçu pour assurer l’anonymat et la confidentialité lors de la résolution des requêtes DNS), afin de pointer vers leur serveur Web. »

Ces résultats surviennent alors que Trend Micro met en lumière une nouvelle campagne impliquant une attaque ciblée par force brute contre un client anonyme pour fournir le botnet de minage de crypto-monnaie Prometei.

« Prometei se propage dans le système en exploitant les vulnérabilités du protocole RDP (Remote Desktop Protocol) et du Server Message Block (SMB) », indique la société. ditsoulignant les efforts des acteurs malveillants pour établir la persistance, échapper aux outils de sécurité et obtenir un accès plus approfondi au réseau d’une organisation grâce au dumping des informations d’identification et aux mouvements latéraux.

« Les machines concernées se connectent à un serveur de pool de minage qui peut être utilisé pour extraire des crypto-monnaies (Monero) sur des machines compromises à l’insu de la victime. »