Étiquette : actualités sur le piratage informatique

Discord présente le protocole DAVE pour le chiffrement de bout en bout des appels audio et vidéo

23 septembre 2024Ravie LakshmananCryptage / Protection des données La plate-forme de messagerie sociale populaire Discord a annoncé qu’il déploie un nouveau protocole personnalisé crypté de bout en bout (E2EE) pour…

Pourquoi les mots de passe « sans date d’expiration » peuvent être une décision risquée

23 septembre 2024L’actualité des hackersGestion des mots de passe / Violation de données La réinitialisation des mots de passe peut être frustrante pour les utilisateurs finaux. Personne n’aime être interrompu…

Récapitulatif de la cybersécurité THN : principales menaces et tendances de la semaine dernière (du 16 au 22 septembre)

23 septembre 2024Ravie LakshmananCybersécurité / Cybermenace Accrochez-vous bien, car la cybersécurité a été une véritable montagne russe la semaine dernière ! Nous avons été témoins de tout, des pirates nord-coréens…

Une faille critique dans le système ASF de Microchip expose les appareils IoT à un risque d’exécution de code à distance

23 septembre 2024Ravie LakshmananSécurité / Vulnérabilité de l’IoT Une faille de sécurité critique a été révélée dans le Microchip Advanced Software Framework (ASF) qui, si elle est exploitée avec succès,…

Un nouveau malware PondRAT caché dans des packages Python cible les développeurs de logiciels

23 septembre 2024Ravie LakshmananSécurité des logiciels / Chaîne d’approvisionnement Des acteurs malveillants ayant des liens avec la Corée du Nord ont été observés en train d’utiliser des packages Python empoisonnés…

L’Ukraine interdit l’utilisation de Telegram par le personnel gouvernemental et militaire

21 septembre 2024Ravie LakshmananSécurité nationale / Cyberattaque L’Ukraine a restreint l’utilisation de l’application de messagerie Telegram par les responsables gouvernementaux, le personnel militaire et d’autres travailleurs de la défense et…

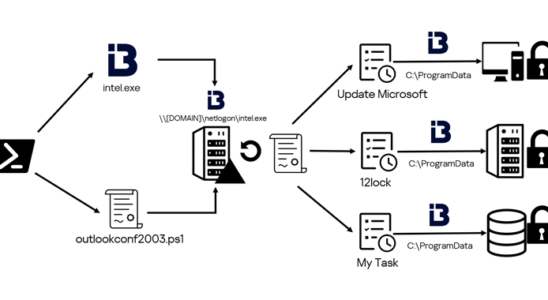

Le groupe hacktiviste Twelve cible les entités russes avec des cyberattaques destructrices

Un groupe d’hacktivistes connu sous le nom de Twelve a été observé en train d’utiliser un arsenal d’outils accessibles au public pour mener des cyberattaques destructrices contre des cibles russes.…

LinkedIn arrête le traitement des données d’IA au Royaume-Uni en raison des préoccupations de confidentialité soulevées par l’ICO

21 septembre 2024Ravie LakshmananConfidentialité / Intelligence artificielle Le bureau du Commissaire à l’information du Royaume-Uni (ICO) a confirmé que la plateforme de réseautage social professionnel LinkedIn a suspendu le traitement…

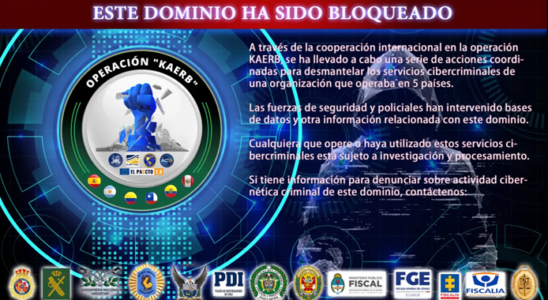

Europol démantèle une importante opération de phishing ciblant les identifiants de téléphones portables

Les autorités chargées de l’application de la loi ont annoncé le démantèlement d’un réseau criminel international qui utilisait une plateforme de phishing pour déverrouiller des téléphones portables volés ou perdus.…

Sans mot de passe ET sans clé : l’avenir de la gestion des accès (privilégiés)

Dans les environnements informatiques, certains secrets sont bien gérés et d’autres passent inaperçus. Voici une liste rapide des types de secrets que les entreprises gèrent généralement, y compris un type…