Des chercheurs en cybersécurité ont divulgué des détails sur un acteur menaçant connu sous le nom de Sticky Werewolf qui a été lié à des cyberattaques ciblant des entités en Russie et en Biélorussie.

Les attaques de phishing visaient une société pharmaceutique, un institut de recherche russe spécialisé dans la microbiologie et le développement de vaccins, ainsi que le secteur aéronautique, s’étendant au-delà de leur objectif initial d’organisations gouvernementales, Morphisec. dit dans un rapport la semaine dernière.

“Dans les campagnes précédentes, la chaîne d’infection commençait par des e-mails de phishing contenant un lien permettant de télécharger un fichier malveillant à partir de plateformes comme gofile.io”, a déclaré le chercheur en sécurité Arnold Osipov. “Cette dernière campagne a utilisé des fichiers d’archives contenant des fichiers LNK pointant vers une charge utile stockée sur des serveurs WebDAV.”

Sticky Werewolf, l’un des nombreux acteurs menaçants ciblant la Russie et la Biélorussie, comme Loup-garou des nuages (alias Inception et Cloud Atlas), Loup de quartz, Loup rouge (alias RedCurl), et Loup écailleuxétait documenté pour la première fois par BI.ZONE en octobre 2023. Le groupe serait actif depuis au moins avril 2023.

Les attaques précédentes documentées par la société de cybersécurité exploitaient des e-mails de phishing contenant des liens vers des charges utiles malveillantes qui ont abouti au déploiement du cheval de Troie d’accès à distance NetWire (RAT), dont l’infrastructure a été supprimée au début de l’année dernière à la suite d’une opération des forces de l’ordre.

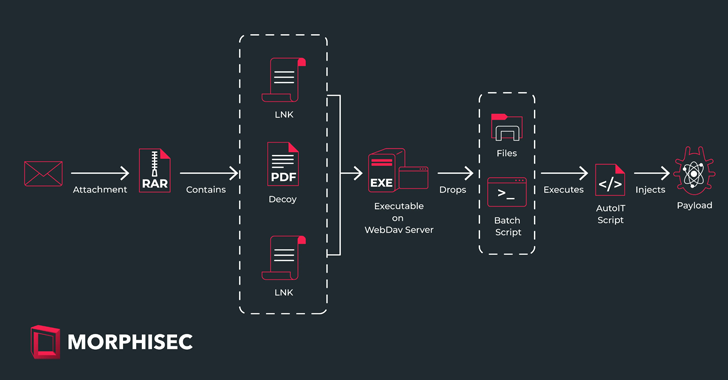

La nouvelle chaîne d’attaque observée par Morphisec implique l’utilisation d’une pièce jointe d’archive RAR qui, une fois extraite, contient deux fichiers LNK et un document PDF leurre, ce dernier prétendant être une invitation à une vidéoconférence et invitant les destinataires à cliquer sur le Fichiers LNK pour obtenir l’ordre du jour de la réunion et la liste de distribution des e-mails.

L’ouverture de l’un ou l’autre des fichiers LNK déclenche l’exécution d’un binaire hébergé sur un serveur WebDAV, ce qui conduit au lancement d’un script batch Windows obscurci. Le script, à son tour, est conçu pour exécuter un script AutoIt qui injecte finalement la charge utile finale, tout en contournant les logiciels de sécurité et les tentatives d’analyse.

“Cet exécutable est une archive auto-extractible NSIS qui fait partie d’un crypteur précédemment connu nommé ChiffrementIT“, a déclaré Osipov. “Bien que le crypteur CypherIT original ne soit plus vendu, l’exécutable actuel en est une variante, comme observé dans quelques forums de piratage.”

L’objectif final de la campagne est de fournir des RAT de base et des logiciels malveillants voleurs d’informations tels que Rhadamanthys et Ozone RAT.

“Bien qu’il n’existe aucune preuve définitive indiquant une origine nationale spécifique du groupe Sticky Werewolf, le contexte géopolitique suggère des liens possibles avec un groupe de cyberespionnage pro-ukrainien ou des hacktivistes, mais cette attribution reste incertaine”, a déclaré Osipov.

Ce développement intervient alors que BI.ZONE a révélé un cluster d’activités nommé Loup-garou saphir cela a été attribué à plus de 300 attaques contre les secteurs russes de l’éducation, de l’industrie manufacturière, de l’informatique, de la défense et de l’ingénierie aérospatiale à l’aide d’Amethyst, une émanation du populaire logiciel open source SapphireStealer.

La société russe a également découvert en mars 2024 des clusters appelés Loup duveteux et Mystérieux loup-garou qui ont utilisé des leurres de spear phishing pour distribuer Remote Utilities, XMRig Miner, WarZone RAT et une porte dérobée sur mesure baptisée RingSpy.

“La porte dérobée RingSpy permet à un adversaire d’exécuter des commandes à distance, d’obtenir leurs résultats et de télécharger des fichiers à partir des ressources du réseau”, note-t-il. “La porte dérobée [command-and-control] Le serveur est un robot Telegram.”