Pas moins de 165 clients de Snowflake auraient vu leurs informations potentiellement exposées dans le cadre d’une campagne en cours conçue pour faciliter le vol et l’extorsion de données, ce qui indique que l’opération a des implications plus larges qu’on ne le pensait auparavant.

Mandiant, propriété de Google, qui assiste la plate-forme d’entreposage de données cloud dans ses efforts de réponse aux incidents, suit le cluster d’activités non encore classifié sous le nom UNC5537le décrivant comme un acteur menaçant motivé par des raisons financières.

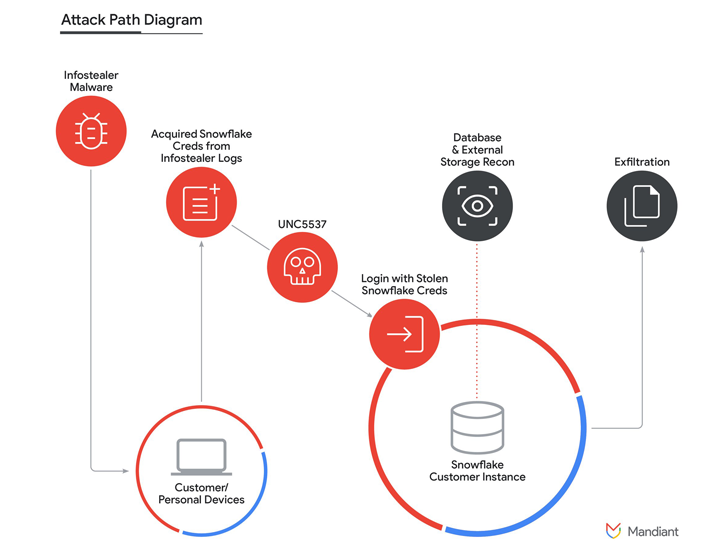

« UNC5537 compromet systématiquement les instances des clients Snowflake en utilisant des identifiants client volés, en proposant des données de victimes à la vente sur des forums de cybercriminalité et en tentant d’extorquer de nombreuses victimes », a déclaré la société de renseignement sur les menaces. dit le lundi.

« UNC5537 a ciblé des centaines d’organisations dans le monde et extorque fréquemment ses victimes pour obtenir un gain financier. UNC5537 opère sous divers pseudonymes sur les chaînes Telegram et les forums de cybercriminalité. »

Il existe des preuves suggérant que le groupe de piratage informatique est composé de membres basés en Amérique du Nord. Il semblerait également qu’il collabore avec au moins un autre parti basé en Turquie.

C’est la première fois que le nombre de clients concernés est officiellement divulgué. Auparavant, Snowflake avait noté qu’un « nombre limité » de ses clients avaient été touchés par l’incident. L’entreprise compte plus de 9 820 clients dans le monde.

La campagne, comme l’a déjà souligné Snowflake, découle d’informations d’identification de clients compromises achetées sur des forums de cybercriminalité ou obtenues via des logiciels malveillants volant des informations tels que Lumma, MetaStealer, Raccoon, RedLine, RisePro et Vidar. On pense que cela a commencé le 14 avril 2024.

Dans plusieurs cas, les infections par des logiciels malveillants voleurs ont été détectées sur des systèmes de sous-traitants qui étaient également utilisés pour des activités personnelles, telles que les jeux et le téléchargement de logiciels piratés, ce dernier étant un canal éprouvé pour la distribution des voleurs.

Il a été constaté que l’accès non autorisé aux instances client ouvrait la voie à un utilitaire de reconnaissance baptisé FROSTBITE (alias « rapeflake »), utilisé pour exécuter des requêtes SQL et glaner des informations sur les utilisateurs, les rôles actuels, les adresses IP actuelles, les identifiants de session et les noms d’organisation. .

Mandiant a déclaré qu’il n’était pas en mesure d’obtenir un échantillon complet de FROSTBITE, la société mettant également en lumière l’utilisation par l’acteur malveillant d’un utilitaire légitime appelé DBeaver ultime pour connecter et exécuter des requêtes SQL sur les instances Snowflake. La dernière étape de l’attaque implique que l’adversaire exécute des commandes pour stocker et exfiltrer les données.

Flocon de neige, dans un avis mis à jour, a déclaré qu’il travaillait en étroite collaboration avec ses clients pour renforcer leurs mesures de sécurité. Il a également déclaré qu’il élaborait un plan pour les obliger à mettre en œuvre des contrôles de sécurité avancés, comme l’authentification multifacteur (MFA) ou des politiques de réseau.

Ces attaques, a souligné Mandiant, ont connu un énorme succès pour trois raisons principales : un manque d’authentification multifacteur (MFA), l’absence de rotation périodique des informations d’identification et l’absence de contrôles pour garantir l’accès uniquement à partir d’emplacements fiables.

« La première date d’infection par un infostealer observée associée à un identifiant exploité par l’acteur malveillant remontait à novembre 2020 », a déclaré Mandiant, ajoutant qu’elle « a identifié des centaines d’identifiants de clients Snowflake exposés via des infostealers depuis 2020 ».

« Cette campagne met en évidence les conséquences de la circulation d’un grand nombre d’informations d’identification sur le marché des voleurs d’informations et peut être représentative d’une concentration spécifique des acteurs de la menace sur des plates-formes SaaS similaires. »

Les résultats servent à souligner la demande croissante du marché pour les voleurs d’informations et la menace omniprésente qu’ils représentent pour les organisations, entraînant l’émergence régulière de nouvelles variantes de voleurs comme AsukaVoleur, Coucou, Ilurie, k1w1, SamsStealeret Seidr qui sont proposés à la vente à d’autres acteurs criminels.

« En février, Sultan, le nom derrière le malware Vidar, a partagé une image montrant les voleurs Lumma et Raccoon, représentés ensemble en train de lutter contre des solutions antivirus », Cyfirma dit dans une analyse récente. « Cela suggère une collaboration entre les acteurs de la menace, alors qu’ils unissent leurs forces et partagent leurs infrastructures pour atteindre leurs objectifs. »