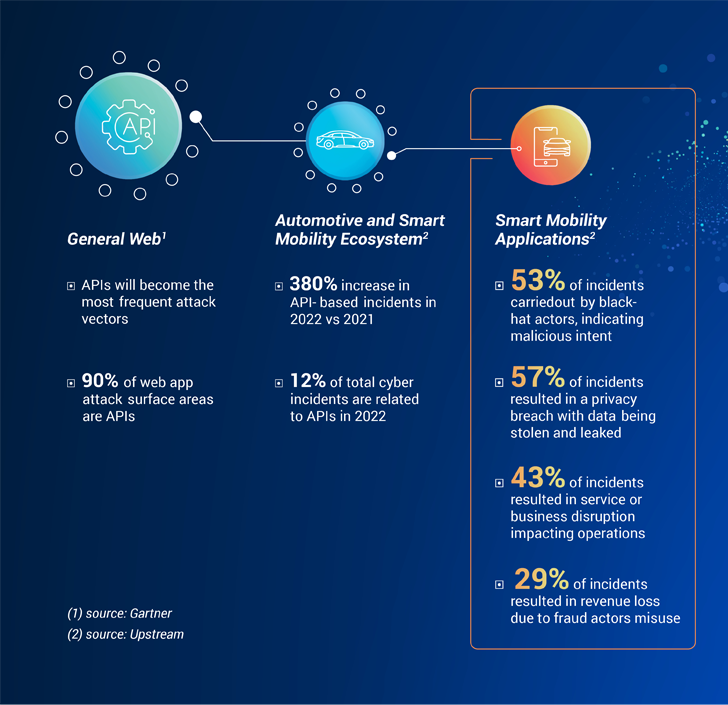

L’émergence des services et applications de mobilité intelligente a conduit à une forte augmentation de l’utilisation des API dans l’industrie automobile. Cependant, cette dépendance accrue aux API en a également fait l’un des vecteurs d’attaque les plus courants. Selon Gartner, les API représentent 90 % des surfaces d’attaque des applications Web.

Sans surprise, des tendances similaires émergent également dans le domaine de la mobilité intelligente. Une récente Rapport sur la cybersécurité de l’automobile et de la mobilité intelligente par Sécurité en amont indique que l’écosystème de l’automobile et de la mobilité intelligente a connu une augmentation de 380 % des incidents liés aux API en 2022, par rapport à 2021. De plus, les API ont représenté 12 % du total des cyberincidents en 2022, contre seulement 2 % en 2021.

Lors de l’examen des applications et des services de mobilité intelligente, l’équipe de renseignement sur les menaces d’Upstream a signalé que les acteurs black-hat étaient à l’origine de 53 % des incidents, indiquant que l’intention malveillante était la force motrice de la majorité des attaques liées aux API. L’impact de ces incidents va bien au-delà des violations de données et d’informations personnelles, provoquant souvent des interruptions de service, des activités frauduleuses, des problèmes de confiance et une perte de revenus potentielle.

Les services de mobilité basés sur les données remodèlent les modèles de revenus automobiles traditionnels

Ces dernières années, la connectivité des véhicules s’est considérablement développée, introduisant des opportunités de revenus innovantes basées sur les données pour les acteurs traditionnels de l’automobile ainsi que pour les nouveaux acteurs. La mobilité dans son ensemble est devenue plus connectée, avec des services de covoiturage, de location de voitures et même de gestion de flotte, tous utilisant des applications mobiles pour offrir un accès facile et une expérience améliorée aux consommateurs. Les cas d’utilisation de données modernes offrent une surveillance continue et aident les parties prenantes à introduire de nouvelles fonctionnalités et opportunités. Selon une étude de McKinsey, 30 % des revenus de l’automobile seront attribués aux services de mobilité intelligents et basés sur les données d’ici 2030. Mais contrairement aux applications informatiques, ces applications innovantes et basées sur les données utilisent fortement des API qui ont un impact direct sur les véhicules. la route.

Embouteillages massifs causés par des transactions d’API manipulées

En 2022, nous avons assisté à une utilisation de plus en plus sophistiquée des API dans les cyberattaques automobiles et de mobilité intelligente. En tant que vecteur d’attaque, les API attirent l’attention des chercheurs et des acteurs malveillants car elles nécessitent un seuil relativement bas de savoir-faire et d’expertise automobile. Essentiellement, réduire au minimum la barrière d’entrée des acteurs de la menace. Une seule vulnérabilité dans une API peut avoir un impact direct sur des millions de véhicules, dans différentes flottes. Un exemple frappant de la facilité d’attaque et de l’impact significatif peut être trouvé dans un incident récent en Europe : à la mi-2022, le centre de Moscou était bloqué lorsqu’un service de covoiturage a été manipulé de manière malveillante pour envoyer tous les taxis disponibles à un seul endroit, provoquant des embouteillages de plusieurs heures, entravant la liberté de mouvement des personnes et mettant en danger les infrastructures et la sécurité publiques. Dans ce cas, les attaquants n’avaient pas besoin de comprendre comment les véhicules fonctionnent ou fonctionnent, tout ce qu’ils avaient à faire était d’identifier les vulnérabilités de l’API et de les exploiter.

WAF ne suffit pas (toujours) : développer un cadre contextuel pour la sécurité des API de mobilité intelligente

Les services de mobilité intelligente ont toujours surveillé et sécurisé les transactions API pour éviter les pertes de revenus dues à la fraude, aux interruptions de service et à la compromission des données privées de l’organisation ou des utilisateurs. Cependant, les solutions de sécurité API traditionnelles présentent un « angle mort » important en matière de mobilité intelligente. Ils ne parviennent souvent pas à détecter les attaques sophistiquées qui affectent les applications de mobilité, les actifs et les consommateurs en raison du manque d’analyse contextuelle de l’impact des transactions API sur les véhicules en mouvement.

Assurer une position solide en matière de cybersécurité dans l’écosystème de la mobilité intelligente nécessite d’élargir le champ d’application pour inclure une analyse contextuelle de la impact réel des API sur les actifs de mobilité, y compris les véhicules sur la route. La sécurité des API évolue progressivement pour intégrer également les aspects OT (Operational Technology) qui sont en corrélation entre le trafic des API, les transactions et l’état contextuel des actifs de mobilité afin de fournir une posture de cybersécurité solide. L’objectif est de superposer la découverte, le profilage et la surveillance des API avec une analyse approfondie du comportement des actifs de mobilité et de l’impact de la transaction API spécifique sur la sécurité. Lorsque vous tenez compte de la façon dont les actifs OT se comportent différemment des actifs informatiques, que ce soit leur état d’allumage, leur emplacement ou leur vitesse, vous pouvez commencer à les sécuriser de manière contextuelle.

Les acteurs de la mobilité intelligente adoptent une nouvelle approche pour sécuriser les transactions des API de mobilité intelligente, qui comprend quatre étapes clés :

- Cartographier la surface d’attaque potentielle

- Surveillez en permanence le trafic de l’API

- Appliquer la détection d’anomalies contextuelles

- Atténuer et répondre aux cybermenaces

La première étape consiste à comprendre la surface d’attaque potentielle en ce qui concerne les API. Cela nécessite l’inventaire des API utilisées par les services, les applications et les tiers, à partir de sources de documentation telles que Swagger, ainsi que l’analyse du trafic et des transactions des API en direct et en temps réel. Cette analyse inclut à la fois les API documentées, non documentées ou même les API dépréciées mais vivantes qui pourraient être un point d’accès « parfait » pour les acteurs de la menace.

Une fois la surface d’attaque comprise, la surveillance du trafic de l’API permet d’améliorer la posture de cybersécurité en garantissant que tout changement est documenté et détecté, ainsi que toute utilisation abusive de mauvaises configurations. Lors de la surveillance du trafic des API de mobilité en temps réel, il est important de prendre en compte la capacité à gérer l’échelle et la complexité de ces transactions et à reconnaître tout écart par rapport à l’état normal de l’actif. Lorsqu’un seul appel API peut démarrer le moteur d’un véhicule ou signaler l’emplacement d’un conducteur, la cybersécurité devient extrêmement importante.

Étant donné que les actifs de mobilité intelligente sont de nature OT, le contexte dans lequel ils se trouvent – leur état à un moment donné – peut être utilisé pour les sécuriser. Toute déviation ou anomalie majeure dans leur comportement peut indiquer une utilisation abusive ou une attaque potentielle. En corrélant l’état des actifs avec le trafic de l’API, les cyber-équipes peuvent comprendre les implications contextuelles et l’impact sur les applications ou les utilisateurs. Des demandes apparemment valides peuvent parfois être un indicateur d’intention malveillante. Par exemple, une adresse IP unique, bien que non suspecte au départ, qui envoie des demandes à plusieurs véhicules ou applications de mobilité devrait déclencher une suspicion et une enquête immédiates.

Sécurité en amont a récemment fait un pas de plus dans le analyse contextuelle des transactions API. Il s’appuie sur un jumeau numérique robuste, qui est une représentation numérique en direct de l’état de l’actif, basée sur des flux de données provenant d’applications, de serveurs principaux, de services télématiques, etc. En conséquence, il offre une vue complète de tous les actifs de mobilité et des utilisateurs impactés. Une fois que l’attaque ou la mauvaise configuration a été détectée à l’aide du contexte unique fourni par la compréhension de l’état de l’actif, les cyber-équipes peuvent réagir efficacement et rapidement et atténuer les risques potentiels.

Cette approche unique axée sur la mobilité ouvre un nouveau champ d’activités de sécurité des API dans l’écosystème de la mobilité intelligente. Alors que l’innovation dans cet espace évolue si rapidement, l’introduction de nouveaux modèles de transport, de services autonomes et d’options de covoiturage, l’élimination des « angles morts » continuera d’être un défi prioritaire.