Un acteur de menace persistante avancée (APT) soupçonné d’avoir des liens avec l’Inde a surgi avec une série d’attaques contre des entités de premier plan et des infrastructures stratégiques au Moyen-Orient et en Afrique.

L’activité a été attribuée à un groupe suivi sous le nom de SideWinder, également connu sous les noms d’APT-C-17, Baby Elephant, Hardcore Nationalist, Leafperforator, Rattlesnake, Razor Tiger et T-APT-04.

« Le groupe peut être perçu comme un acteur peu qualifié en raison de l’utilisation d’exploits publics, de fichiers et de scripts LNK malveillants comme vecteurs d’infection, et de l’utilisation de RAT publics, mais leurs véritables capacités ne deviennent évidentes que lorsque l’on examine attentivement les détails de leurs opérations », les chercheurs de Kaspersky Giampaolo Dedola et Vasily Berdnikov dit.

Les cibles des attaques comprennent des entités gouvernementales et militaires, des sociétés de logistique, d’infrastructure et de télécommunications, des institutions financières, des universités et des sociétés de négoce pétrolier situées au Bangladesh, à Djibouti, en Jordanie, en Malaisie, aux Maldives, au Myanmar, au Népal, au Pakistan, en Arabie Saoudite et au Sri Lanka. , la Turquie et les Émirats arabes unis

SideWinder a également été observé en train de jeter son dévolu sur des entités diplomatiques en Afghanistan, en France, en Chine, en Inde, en Indonésie et au Maroc.

L’aspect le plus important de la récente campagne est l’utilisation d’une chaîne d’infection à plusieurs étapes pour fournir une boîte à outils post-exploitation jusqu’alors inconnue appelée StealerBot.

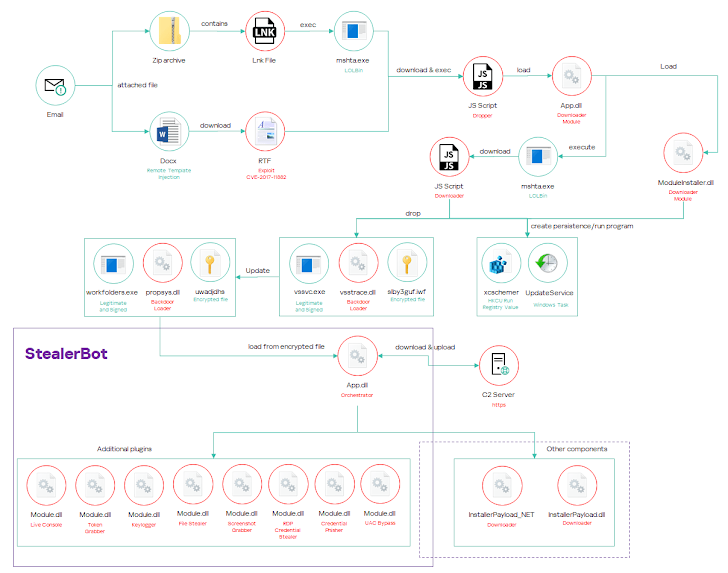

Tout commence par un e-mail de spear phishing avec une pièce jointe – soit une archive ZIP contenant un fichier de raccourci Windows (LNK) ou un document Microsoft Office – qui, à son tour, exécute une série de téléchargeurs JavaScript et .NET intermédiaires pour finalement déployer le Logiciel malveillant StealerBot.

Les documents s’appuient sur la technique éprouvée d’injection de modèles à distance pour télécharger un fichier RTF stocké sur un serveur distant contrôlé par un adversaire. Le fichier RTF, pour sa part, déclenche un exploit pour CVE-2017-11882, pour exécuter du code JavaScript chargé d’exécuter du code JavaScript supplémentaire hébergé sur mofa-gov-sa.direct888.[.]filet.

D’autre part, le fichier LNK utilise le mshta.exe utilitaire, un binaire natif de Windows conçu pour exécuter des fichiers Microsoft HTML Application (HTA), afin d’exécuter le même code JavaScript hébergé sur un site Web malveillant contrôlé par l’attaquant.

Le malware JavaScript sert à extraire une chaîne codée en Base64 intégrée, une bibliothèque .NET nommée « App.dll » qui collecte des informations système et fonctionne comme un téléchargeur pour une deuxième charge utile .NET à partir d’un serveur (« ModuleInstaller.dll »).

ModuleInstaller est également un téléchargeur, mais il est équipé pour maintenir la persistance sur l’hôte, exécuter un module de chargement de porte dérobée et récupérer les composants de l’étape suivante. Mais il est intéressant de noter que la manière dont ils sont exécutés est déterminée par la solution de sécurité des points finaux installée sur l’hôte.

« Le module de chargement Bbckdoor est observé depuis 2020 », ont déclaré les chercheurs, soulignant sa capacité à échapper à la détection et à éviter de fonctionner dans des environnements sandbox. « C’est resté presque le même au fil des années. »

« Il a été récemment mis à jour par l’attaquant, mais la principale différence est que les anciennes variantes sont configurées pour charger le fichier crypté en utilisant un nom de fichier spécifique intégré dans le programme, et les dernières variantes ont été conçues pour énumérer tous les fichiers du répertoire actuel et charger ceux sans prolongation.

L’objectif final des attaques est de supprimer StealerBot via le module de chargement Backdoor. Décrit comme un « implant modulaire avancé » basé sur .NET, il est spécifiquement conçu pour faciliter les activités d’espionnage en récupérant plusieurs plugins pour –

- Installer des logiciels malveillants supplémentaires à l’aide d’un téléchargeur C++

- Capturer des captures d’écran

- Enregistrer les frappes au clavier

- Voler les mots de passe des navigateurs

- Intercepter les identifiants RDP

- Voler des fichiers

- Démarrer le shell inversé

- Phisher les informations d’identification Windows, et

- Augmenter les privilèges en contournant le contrôle de compte d’utilisateur (UAC)

« L’implant se compose de différents modules chargés par l’Orchestrateur principal, qui est chargé de communiquer avec le [command-and-control] et l’exécution et la gestion des plugins », ont déclaré les chercheurs. « L’Orchestrator est généralement chargé par le module de chargement de porte dérobée. »

Kaspersky a déclaré avoir détecté deux composants d’installation – nommés InstallerPayload et InstallerPayload_NET – qui ne font pas partie de la chaîne d’attaque, mais sont utilisés pour installer StealerBot afin de probablement mettre à jour vers une nouvelle version ou infecter un autre utilisateur.

L’expansion de la portée géographique de SideWinder et son utilisation d’une nouvelle boîte à outils sophistiquée surviennent alors que la société de cybersécurité Cyfirma a détaillé la nouvelle infrastructure qui gère le Cadre post-exploitation mythique et lié à Transparent Tribe (alias APT36), un acteur menaçant qui serait d’origine pakistanaise.

« Le groupe distribue des fichiers d’entrée de bureau Linux malveillants déguisés en PDF », indique-t-il. dit. « Ces fichiers exécutent des scripts pour télécharger et exécuter des binaires malveillants à partir de serveurs distants, établissant ainsi un accès persistant et échappant à la détection. »

« APT36 cible de plus en plus les environnements Linux en raison de leur utilisation répandue dans les secteurs gouvernementaux indiens, en particulier avec le système d’exploitation BOSS basé sur Debian et l’introduction de Maya OS. »