L’acteur nord-coréen ScarCruft a été associé à l’exploitation zero-day d’une faille de sécurité désormais corrigée dans Windows pour infecter les appareils avec un malware connu sous le nom de RokRAT.

La vulnérabilité en question est CVE-2024-38178 (score CVSS : 7,5), un bug de corruption de mémoire dans le moteur de script pouvant entraîner l’exécution de code à distance lors de l’utilisation du navigateur Edge en mode Internet Explorer. Il a été corrigé par Microsoft dans le cadre de ses mises à jour du Patch Tuesday d’août 2024.

Cependant, une exploitation réussie nécessite qu’un attaquant convainque un utilisateur de cliquer sur une URL spécialement conçue afin de lancer l’exécution d’un code malveillant.

L’AhnLab Security Intelligence Center (ASEC) et le National Cyber Security Center (NCSC) de la République de Corée, qui ont découvert et signalé la lacune, ont attribué le cluster d’activités porte le nom Operation Code sur Toast.

Les organisations suivent ScarCruft sous le surnom de TA-RedAnt, auparavant appelé RedEyes. Il est également connu dans la communauté plus large de la cybersécurité sous les noms APT37, InkySquid, Reaper, Ricochet Chollima et Ruby Sleet.

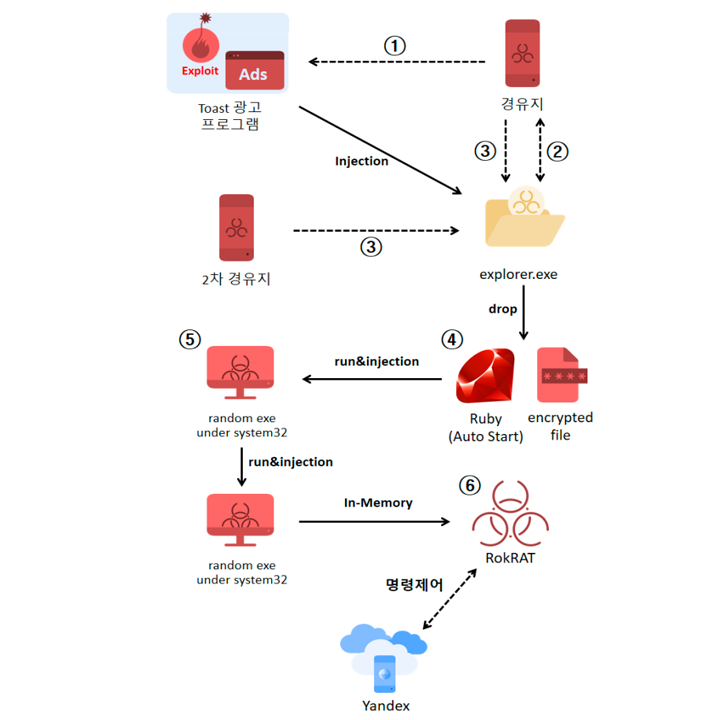

L’attaque du jour zéro est « caractérisée par l’exploitation d’un programme publicitaire ‘toast’ spécifique qui est généralement associé à divers logiciels gratuits », a déclaré l’ASEC dans un communiqué partagé avec The Hacker News. « Les publicités ‘Toast’, en Corée, font référence à des notifications contextuelles qui apparaissent en bas de l’écran du PC, généralement dans le coin inférieur droit. »

La chaîne d’attaque documentée par la société de cybersécurité sud-coréenne montre que les auteurs de la menace ont compromis le serveur d’une agence de publicité nationale anonyme qui fournit du contenu aux publicités toast dans le but d’injecter un code d’exploitation dans le script du contenu publicitaire.

La vulnérabilité aurait été déclenchée lorsque le programme toast télécharge et restitue le contenu piégé à partir du serveur.

« L’attaquant a ciblé un programme toast spécifique qui utilise un [Internet Explorer] module pour télécharger du contenu publicitaire, ont déclaré l’ASEC et le NCSC dans un rapport conjoint d’analyse des menaces.

« Cette vulnérabilité amène le moteur JavaScript d’IE (jscript9.dll) à interpréter de manière incorrecte les types de données, ce qui entraîne une erreur de confusion de types. L’attaquant a exploité cette vulnérabilité pour infecter les PC sur lesquels le programme vulnérable toast est installé. Une fois infectés, les PC ont été soumis à diverses activités malveillantes, y compris l’accès à distance.

La dernière version de RokRAT est capable d’énumérer des fichiers, de mettre fin à des processus arbitraires, de recevoir et d’exécuter des commandes reçues d’un serveur distant et de collecter des données à partir de diverses applications telles que KakaoTalk, WeChat et des navigateurs comme Chrome, Edge, Opera, Naver Wales et Firefox.

RokRAT se distingue également par l’utilisation de services cloud légitimes tels que Dropbox, Google Cloud, pCloud et Yandex Cloud comme serveur de commande et de contrôle, lui permettant ainsi de se fondre dans le trafic régulier des environnements d’entreprise.

Ce n’est pas la première fois que ScarCruft exploite les vulnérabilités de l’ancien navigateur pour diffuser des logiciels malveillants. Ces dernières années, cela a été attribué à l’exploitation de CVE-2020-1380, une autre faille de corruption de mémoire dans le moteur de script, et de CVE-2022-41128, une vulnérabilité d’exécution de code à distance dans les langages de script Windows.

« Le niveau technologique des organisations de hackers nord-coréennes est devenu plus avancé et elles exploitent diverses vulnérabilités en plus de [Internet Explorer] », indique le rapport. « En conséquence, les utilisateurs doivent mettre à jour leur système d’exploitation et la sécurité de leurs logiciels. »