Les récentes cyberattaques sur la chaîne d’approvisionnement incitent les réglementations en matière de cybersécurité dans le secteur financier à renforcer les exigences de conformité, et d’autres secteurs devraient suivre. De nombreuses entreprises ne disposent toujours pas de méthodes efficaces pour gérer les tâches de sécurité et de conformité SaaS liées au facteur temps. Outils gratuits d’évaluation des risques SaaS sont un moyen simple et pratique d’apporter de la visibilité et un contrôle initial à l’expansion du SaaS et à Shadow AI. Ces outils offrent désormais mises à niveau incrémentiellesaidant les professionnels de la sécurité à respecter le budget ou le niveau de maturité de leur entreprise.

Pression réglementaire, prolifération du SaaS et de l’IA, et risque accru des violations ou des fuites de données via des applications tierces, font de la sécurité SaaS l’un des domaines les plus intéressants à apprendre et à adopter pour les praticiens. Les nouvelles réglementations nécessiteront une gestion robuste du cycle de vie des risques SaaS tiers, qui commence par la découverte des services SaaS et la gestion des risques tiers (TPRM) et se termine par l’obligation pour les RSSI de signaler les incidents dans leur chaîne d’approvisionnement dans les 72 heures. Les cyber-réglementations financières telles que NY-DFS et DORA s’appuient sur des principes de réduction des risques similaires malgré l’utilisation de terminologies différentes.

Leçons à tirer des exigences de sécurité des SaaS financiers

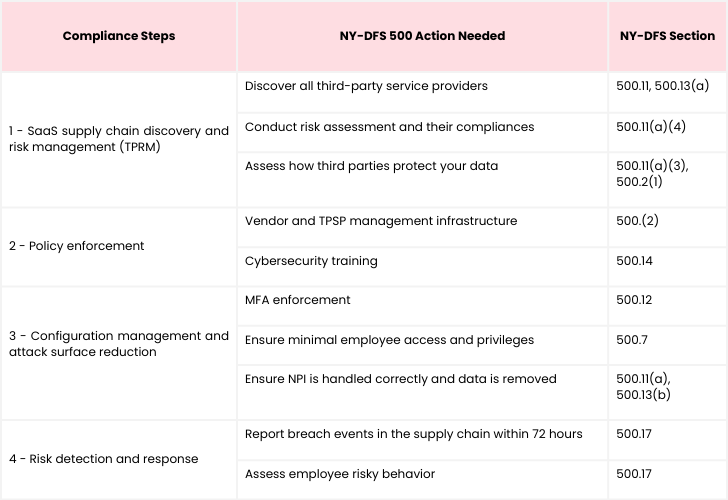

Les professionnels de la sécurité qui comprennent les exigences de cyber-conformité du secteur financier sont mieux équipés pour gérer leurs risques SaaS et gérer divers autres cadres de conformité. Ces principes sous-jacents, globalement classés en quatre étapes, devraient être reproduits dans plusieurs secteurs. Ils fournissent un excellent modèle pour utiliser le SaaS en toute sécurité, qui doit être appris comme une bonne pratique de sécurité.

|

| *Mappage des exigences NY-DFS avec quatre étapes de sécurité SaaS |

1. Découverte tierce et gestion des risques (TPRM)

Le parcours de sécurité SaaS commence par l’identification et la cartographie tous services tiers utilisés par l’organisation. Ces services doivent être évalués en fonction de leur importance pour les opérations et de leur impact sur les informations non publiques (NPI), et ils doivent être comparés à un score de réputation du fournisseur (une évaluation des risques external-in). Alors que de nombreuses entreprises se concentrent uniquement sur les « applications sanctionnées » vérifiées lors du processus d’achat, cette approche ne suit pas le rythme de l’adoption rapide du SaaS et de la manière dont il est utilisé dans les organisations. Une politique de sécurité complète doit également couvrir le « shadow IT », qui fait référence aux applications non autorisées adoptées par des employés individuels, ainsi que les essais gratuits utilisés par différentes équipes. Les deux types d’applications exposent généralement NPI et fournissent un accès dérobé aux actifs les plus confidentiels de l’entreprise.

2. Définir et appliquer des politiques de risque

Après avoir évalué les risques, les équipes de sécurité doivent établir des politiques claires concernant les fournisseurs SaaS approuvés et non approuvés et les types de données pouvant être partagées avec ces services hébergés dans le cloud. Une éducation rationalisée des utilisateurs est cruciale pour garantir que chacun comprenne ces politiques. Une application continue, qui revêt une importance particulière dans les environnements SaaS, est également requise. L’employé moyen utilise 29 applications différentes, avec des changements fréquents. De nombreuses entreprises s’appuient encore sur des examens périodiques et des processus manuels qui peuvent négliger l’application du shadow IT et des applications ajoutées même quelques minutes après un audit SaaS. Il est important de noter que les RSSI restent responsables de tout incident de sécurité lié à ces applications SaaS intégrées tardivement ou utilisées par les employés.

3. Réduction de la surface d’attaque

Ensuite, l’accent est mis sur la gestion de la surface d’attaque et la réduction du nombre de fournisseurs agréés. Les solutions SaaS Security Posture Management (SSPM) sont puissantes pour cette étape complexe mais critique. Cela inclut le renforcement des configurations initiales des applications SaaS, avec un accent réglementaire sur l’authentification multifacteur (MFA), l’intégration et la gestion des droits d’accès pour les identités humaines et non humaines via les examens d’accès des utilisateurs. Les équipes avancées surveillent également les jetons inutilisés et les applications trop permissives, et gèrent le partage d’informations. Ces aspects sont critiques pour la sécurité du SaaS mais ne sont que partiellement couverts par la réglementation.

4. Détection et réponse aux incidents

Malgré toutes les mesures de réduction des risques, des tiers peuvent toujours être confrontés à des violations. Une étude menée par Wing a révélé que presque toutes les 500 entreprises examinées ont utilisé au moins une application piratée au cours de l’année écoulée. Les régulateurs financiers exigent que les RSSI signalent rapidement les incidents liés à la chaîne d’approvisionnement (dans les 72 heures sous NY-DFS et le jour ouvrable suivant sous DORA). L’interprétation de ces exigences doit encore être testée, laissant de nombreux RSSI dépendants des bonnes pratiques de leurs fournisseurs lors du reporting des événements. Avec un marché comprenant 350 000 applications SaaS différentes et les défis du shadow IT, des services de support robustes sont nécessaires pour une reprise rapide après les événements et la conformité.

La sécurité SaaS pour tous

Les organisations varient en termes de niveaux de maturité en matière de sécurité SaaS, d’appétit pour le risque et d’investissements dans la main-d’œuvre et les outils de sécurité. Wing Security propose un outil d’entrée de gamme gratuit pour découvrir et évaluer le risque des applications SaaS les plus utilisées d’une organisation. Ils ont récemment mis à jour leur Niveau de base d’entrée de gamme pour automatiser les tâches à forte intensité de main d’œuvre et critiques pour les équipes de sécurité. Ce nouveau niveau comprend la découverte informatique approfondie, la définition et l’application de politiques, ainsi qu’une formation transparente du personnel sur les fournisseurs SaaS. À partir de 3 500 $ par an pour les petites organisations, le niveau de base offre un point d’entrée rentable dans la sécurité SaaS, avec d’autres mises à niveau disponibles pour améliorer davantage de cas d’utilisation de la protection et réduire les coûts des tâches réglementaires.

Pour de nombreuses entreprises qui n’utilisent pas encore de solutions de sécurité SaaS complètes, les modèles de hiérarchisation évolutifs constituent un moyen simple de découvrir les risques et d’afficher rapidement le retour sur investissement. Les organisations plus avancées voudront que les niveaux Pro ou Entreprise complet traitent et gèrent efficacement les quatre étapes de conformité typiques détaillées ci-dessus.