L’attaque de la chaîne d’approvisionnement visant le Polyfill largement utilisé[.]La bibliothèque JavaScript io a une portée plus large qu’on ne le pensait auparavant, avec nouvelles découvertes de Censys montrant que plus de 380 000 hôtes intègrent un script polyfill lié au domaine malveillant au 2 juillet 2024.

Ceci inclut des références à « https://cdn.polyfill »[.]io » ou « https://cdn.polyfill[.]com » dans leurs réponses HTTP, a déclaré la société de gestion de la surface d’attaque.

« Environ 237 700 d’entre eux sont situés dans le réseau Hetzner (AS24940), principalement en Allemagne », a-t-il noté. « Ce n’est pas surprenant : Hetzner est un service d’hébergement Web populaire et de nombreux développeurs de sites Web l’utilisent. »

Une analyse plus approfondie des hôtes affectés a révélé des domaines liés à des entreprises de premier plan comme WarnerBros, Hulu, Mercedes-Benz et Pearson qui font référence au point de terminaison malveillant en question.

Les détails de l’attaque ont été révélés fin juin 2024 lorsque Sansec a alerté que le code hébergé sur le domaine Polyfill avait été modifié pour rediriger les utilisateurs vers des sites Web pour adultes et sur le thème des jeux d’argent. Les modifications du code ont été apportées de telle sorte que les redirections n’aient lieu qu’à certains moments de la journée et uniquement contre les visiteurs qui répondaient à certains critères.

Ce comportement néfaste aurait été introduit après la vente du domaine et de son référentiel GitHub associé à une société chinoise nommée Funnull en février 2024.

Cette évolution a depuis incité le registraire de domaine Namecheap à suspendre le domaine, les réseaux de diffusion de contenu tels que Cloudflare à remplacer automatiquement les liens Polyfill par des domaines menant à des sites miroirs alternatifs sécurisés, et Google à bloquer les publicités pour les sites intégrant le domaine.

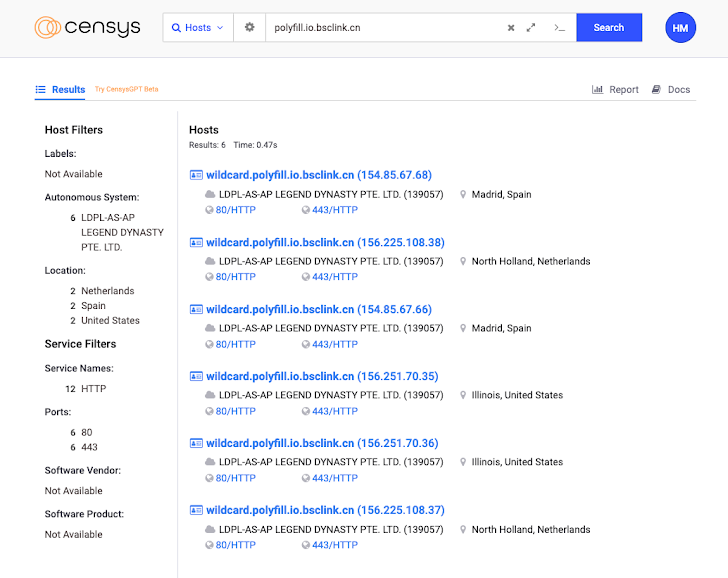

Alors que les opérateurs tentaient de relancer le service sous un autre domaine nommé polyfill[.]com, c’était aussi démonté par Namecheap en date du 28 juin 2024. deux autres domaines enregistré par eux depuis début juillet – polyfill[.]site et polyfillcache[.]com – ce dernier reste opérationnel.

En plus de cela, un plus Vaste réseau de domaines potentiellement liés, y compris bootcdn[.]réseau, bootcss[.]com, fichier statique[.]net, fichier statique[.]org, unionadjs[.]avec, xhsbpza[.]avec, union.macoms[.]la, nouveaucrbpc[.]com, a été découvert comme étant lié aux responsables de Polyfill, indiquant que l’incident pourrait faire partie d’une campagne malveillante plus vaste.

« L’un de ces domaines, bootcss[.]com, a été observé se livrant à des activités malveillantes très similaires à celles du polyfill[.]« Une attaque io, avec des preuves remontant à juin 2023 », a noté Censys, ajoutant avoir découvert 1,6 million d’hôtes publics liés à ces domaines suspects.

« Il ne serait pas totalement déraisonnable d’envisager la possibilité que le même acteur malveillant responsable de l’attaque polyfill.io puisse exploiter ces autres domaines pour des activités similaires à l’avenir. »

Le développement intervient alors que la société de sécurité WordPress Patchstack averti des risques en cascade posés par l’attaque de la chaîne d’approvisionnement Polyfill sur les sites exécutant le système de gestion de contenu (CMS) via des dizaines de plugins légitimes liés au domaine malveillant.