Les chercheurs en cybersécurité avertissent que des milliers de serveurs hébergeant la boîte à outils de surveillance et d’alerte Prometheus courent un risque de fuite d’informations et d’exposition à des attaques par déni de service (DoS) ainsi qu’à des attaques par exécution de code à distance (RCE).

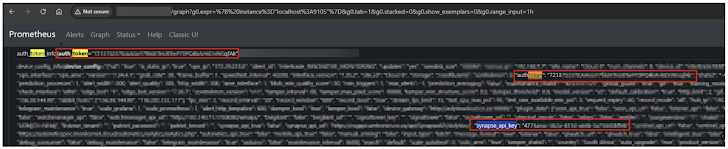

“Serveurs Prometheus ou exportateurs“, souvent dépourvus d’authentification appropriée, ont permis aux attaquants de collecter facilement des informations sensibles, telles que des informations d’identification et des clés API”, ont déclaré Yakir Kadkoda et Assaf Morag, chercheurs en sécurité chez Aqua. dit dans un nouveau rapport partagé avec The Hacker News.

La société de sécurité cloud a également déclaré que l’exposition du Points de terminaison “/debug/pprof” utilisé pour déterminer l’utilisation de la mémoire tas, l’utilisation du processeur, etc., pourrait servir de vecteur pour des attaques DoS, rendant les serveurs inutilisables.

Jusqu’à 296 000 Exportateur de nœuds Prometheus On estime que 40 300 instances et 40 300 serveurs Prometheus sont accessibles au public sur Internet, ce qui en fait une énorme surface d’attaque qui pourrait mettre en danger les données et les services.

Le fait que des informations sensibles, telles que des informations d’identification, des mots de passe, des jetons d’authentification et des clés API, puissent être divulguées via des serveurs Prometheus exposés à Internet a déjà été documenté par JFrog en 2021 et Sysdig en 2022.

“Les serveurs Prometheus non authentifiés permettent d’interroger directement les données internes, révélant potentiellement des secrets que les attaquants peuvent exploiter pour prendre pied dans diverses organisations”, ont déclaré les chercheurs.

En outre, il a été constaté que le point de terminaison “/metrics” peut non seulement révéler les points de terminaison internes de l’API, mais également des données sur les sous-domaines, les registres Docker et les images – autant d’informations précieuses pour un attaquant effectuant une reconnaissance et cherchant à étendre sa portée. le réseau.

Ce n’est pas tout. Un adversaire pourrait envoyer plusieurs requêtes simultanées aux points de terminaison, telles que “/debug/pprof/heap”, pour déclencher des tâches de profilage de tas gourmandes en CPU et en mémoire, susceptibles de submerger les serveurs et de les faire planter.

Aqua a en outre dénoncé une menace de chaîne d’approvisionnement qui implique l’utilisation de techniques de repojacking pour exploiter le nom associé aux référentiels GitHub supprimés ou renommés et introduire des exportateurs tiers malveillants.

Plus précisément, elle a découvert que huit exportateurs répertoriés dans Prometheus documentation officielle sont vulnérables au RepoJacking, donc permettant un attaquant pour recréer un exportateur du même nom et héberger une version malveillante. Ces problèmes ont depuis été adressé par l’équipe de sécurité de Prometheus à compter de septembre 2024.

“Les utilisateurs sans méfiance qui suivent la documentation pourraient sans le savoir cloner et déployer cet exportateur malveillant, conduisant à l’exécution de code à distance sur leurs systèmes”, ont déclaré les chercheurs.

Il est recommandé aux organisations de sécuriser les serveurs et exportateurs Prometheus avec des méthodes d’authentification adéquates, de limiter l’exposition publique, de surveiller les points de terminaison “/debug/pprof” pour détecter tout signe d’activité anormale et de prendre des mesures pour éviter les attaques RepoJacking.