Pouvez-vous surfer sur Internet de manière anonyme de nos jours ? Le projet Tor, qui propose le navigateur Tor, promet une forte protection de la vie privée. En plus du navigateur, il propose sa propre infrastructure de serveur et même sa propre adresse cryptée (.onion) pour les sites Web.

Le projet Tor, malgré sa réputation controversée, est largement financé par le gouvernement. C’est l’une des curiosités d’un projet qui est à plusieurs reprises au centre des préoccupations des services secrets et des autorités d’enquête en raison d’activités cybercriminelles. Le navigateur Tor est souvent le dernier recours dans les régimes autoritaires pour partager des informations ou échapper à la censure sur Internet avec d’éventuelles poursuites pénales. Enfin, les internautes normaux qui souhaitent simplement surfer sur Internet de manière anonyme utilisent également le navigateur Tor. Les moyens de communication anonymes peuvent également être importants pour le travail de presse et pour les dénonciateurs anonymes. Mais avant tout. L’histoire et la fonction du navigateur Tor sont non seulement passionnantes, mais aussi ambivalentes.

L’idée et la fonction derrière le navigateur Tor

Les origines de Tor remontent à 1995. Trois chercheurs, David Goldschlag, Michael Reed et Paul Syverson du Naval Research Lab (NRL) se sont penchés sur les connexions Internet anonymes. Les scientifiques du laboratoire de recherche militaire américain ont appelé leur idée d’anonymisation « onion routing ». Comme un oignon, les données traversent différentes couches jusqu’à ce qu’elles deviennent intraçables. Pour ce faire, le trafic Internet est redirigé dans un réseau peer-to-peer et transmis de manière aléatoire jusqu’à ce qu’il quitte le réseau et arrive à destination. Peer-to-peer désigne un réseau informatique dans lequel les ordinateurs communiquent entre eux de manière égale.

La recherche sur le réseau Onion a été initialement financée uniquement par la NRL et la Defense Advanced Research Projects Agency (DARPA) pour permettre au personnel militaire et du renseignement de travailler secrètement en ligne. La dépendance croissante des autorités de l’État vis-à-vis de la communication dans l’infrastructure Internet publique a rendu les employés de l’État vulnérables.

Couverture à l’origine des opérations militaires et de renseignement

Lorsqu’un espion voulait collecter des informations accessibles au public dans un autre pays, il laissait généralement des traces numériques. Même un espion infiltré dans un pays étranger pourrait être démasqué à tout moment s’il voulait entrer en contact avec la CIA, par exemple. Selon le journaliste d’investigation Yasha Levine, lorsque la connexion Internet d’un pays est sous surveillance constante, il ne peut pas simplement ouvrir un site de renseignement. C’est là que le routage original de l’oignon est entré en jeu, il était destiné à couvrir les opérations gouvernementales.

Cette recherche militaire originale et l’utilisation du routage de l’oignon sont déroutantes. Car le navigateur Tor est surtout connu car il sert aussi à accéder au dark web. Le dark web est une partie cachée de l’espace web qui n’est pas accessible avec les navigateurs courants. Les sites Darknet nécessitent des navigateurs spéciaux, y compris le navigateur Tor. L’un des inventeurs de la technologie Tor, Michael Reed, explique que le navigateur Tor a longtemps été utilisé à d’autres fins, parfois criminelles :

« Bien sûr, nous savions qu’il y aurait d’autres utilisations inévitables de la technologie, mais cela n’avait rien à voir avec le problème que nous essayions de résoudre. Et si ces usages nous permettaient de couvrir plus de trafic pour mieux cacher ce pour quoi nous voulions utiliser le réseau, tant mieux (…) »

Yasha Levine | Pando.com | Pando trimestriel été 2014

A lire aussi : Comment fonctionne exactement le dark web ?

Le routage Onion prend forme

Dans les années 2000, Paul Syverson de la LNR est resté avec le projet. Deux nouveaux diplômés frais du Massachusetts Institute of Technology (MIT) ont été ajoutés en même temps. Le MIT est l’une des meilleures universités des États-Unis et est particulièrement réputée dans le domaine technique. Roger Dingledine et Nick Mathewson ont continué à travailler sur le projet de routage des oignons de la LNR. Bien qu’ils ne soient pas officiellement employés par un laboratoire de recherche navale militaire, ils avaient des contrats avec la DARPA et le centre de recherche soutenu par le NRP – The Center for High Assurance Computer Systems (CHACS). Ainsi, la recherche sur le projet Tor était toujours financée par des agences gouvernementales et des centres de recherche.

Le projet Tor tire son nom de Dingledine, donc Tor signifie « The Onion Routing ». Ainsi est né le réseau oignon. L’oignon orne le navigateur Tor en tant que logo à ce jour.

Le navigateur Tor devient populaire parmi les militants

Au fil des ans, le navigateur Tor a gagné en popularité et de nombreux militants de la vie privée et connaisseurs en technologie l’ont rejoint. En 2006, le projet a été intégré à l’organisation indépendante à but non lucratif The Tor Project, Inc. Elle devrait collaborer sur le projet open-source, où le code source est ouvert à tout le monde.

Le principe d’entrer dans le réseau via un nœud Tor (nœuds) et de sortir anonymement via un nœud de sortie a également été très réussi. Chaque nœud transmet au hasard les données Internet à d’autres nœuds Tor sur le réseau, couvrant les traces de l’accès Internet d’origine. Malgré la surveillance répressive d’Internet dans les régimes autoritaires, de plus en plus de personnes ont pu fonctionner avec succès avec Tor. De cette manière, les canaux de médias sociaux bloqués et les informations critiques peuvent également être consultés, même s’ils sont officiellement bloqués par les autorités. Et, bien sûr, les cybercriminels commençaient également à s’intéresser à la technologie. C’est notamment pour cette raison que le navigateur Tor fait l’objet d’enquêtes menées par les autorités et les services secrets. Le Federal Intelligence Service (BND) a même collaboré avec la National Security Agency (NSA) américaine pour lancer des attaques sur le réseau Tor. Le but était de démasquer les utilisateurs de Tor.

Selon le dénonciateur Edward Snowden, les services secrets tels que la NSA ont eu peu de succès à surveiller le trafic de données du réseau Tor. Son succès repose sur la masse de nœuds Tor utilisés. Cependant, l’ensemble du réseau ne peut fonctionner en toute sécurité que si suffisamment de volontaires fournissent des nœuds Tor. C’est pourquoi le réseau Tor dépend toujours des dons et du travail bénévole. Il s’est avéré qu’un nombre particulièrement important d’utilisateurs du réseau Tor sont également issus de régimes autoritaires comme l’Iran, car la censure et la répression y sont particulièrement fortes. Le navigateur Tor est également utilisé pour contourner la censure gouvernementale. Mais comment le contexte militaire d’origine s’articule-t-il?

Pourquoi le gouvernement américain finance-t-il le réseau Tor ?

Si le navigateur Tor est un outil sûr d’anonymisation, pourquoi le gouvernement américain finance-t-il largement le projet à ce jour ? C’est particulièrement bizarre parce que le service secret américain NSA essaie de traquer et de surveiller spécifiquement les utilisateurs de Tor depuis des années.

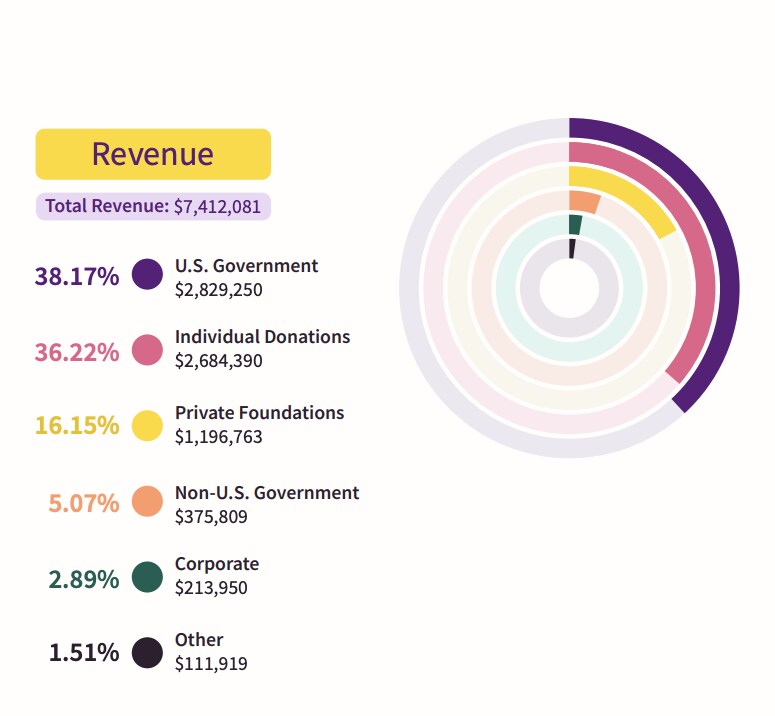

En 2020-2021, 38 % du budget de Tor provenait du gouvernement américain. Le projet Tor tente d’empêcher cette dépendance depuis des années et s’appuie de plus en plus sur les privés Faire un don. En 2015, la proportion des fonds qui provenaient clairement des fonds du gouvernement américain était de 63 %. Avec d’autres fonds publics, environ 85% des fonds provenant des budgets de l’État s’élevaient à. Au moins, la proportion a été quelque peu réduite jusqu’à présent. Mais pourquoi les gouvernements financent-ils un tel projet ? D’une part, cela est dû à divers fonds de recherche provenant de différents pots. D’autre part, le journaliste d’investigation Levine voit également un avantage pour les autorités de l’État lorsque divers groupes utilisent Tor.

Divers groupes d’utilisateurs nécessaires à l’anonymat

Un système qui assure l’anonymat technique n’est pas suffisant s’il est utilisé exclusivement par l’armée et les services secrets. Tor doit donc être utilisé par divers groupes : militants, étudiants, chercheurs d’entreprise, mamans du football, journalistes, trafiquants de drogue, pirates informatiques, cybercriminels, agents étrangers, terroristes – plus le groupe est diversifié, mieux un agent de l’État peut se cacher, explique Levin.

Syverson a confirmé cette hypothèse dans une interview de 2014 avec Bloomberg. Concernant le financement de la recherche Tor par la NRL et donc par l’US Navy, il a évoqué la nécessité de séparer Tor de la recherche navale :

« Si vous avez un système qui n’est qu’un système de la Marine, il est évident que tout ce qui en ressort est de la Marine. Vous avez besoin d’un réseau qui transporte également du trafic pour d’autres personnes.

Yasha Levine | Pando.com | Pando trimestriel été 2014

Le journaliste Levin suppose même que la commercialisation du navigateur Tor en « version grand public » est tout aussi importante. C’est assez de volontaires pour exécuter un nœud Tor. C’était le seul moyen de créer un vaste réseau de crowdsourcing composé de milliers d’assistants.

Voici ce qu’a déclaré le pionnier de Tor, Dingledine, lors de la conférence Wizard OS de 2004 en Allemagne :

« Le gouvernement des États-Unis ne peut pas simplement gérer un système d’anonymisation pour tout le monde et ensuite l’utiliser uniquement pour lui-même. Parce qu’à chaque fois qu’une connexion sort de là, les gens disent, ‘Oh, c’est un autre agent de la CIA.’ Si ce sont les seules personnes qui utilisent le réseau. »

Yasha Levine | Pando.com | Pando trimestriel été 2014

En effet, fin 2004, la marine américaine a coupé la majeure partie de son financement Tor et a publié une licence open source. Tout le monde pouvait désormais visualiser le code source et y contribuer. Le projet a été brièvement repris par l’Electronic Frontier Foundation (EFF), une organisation non gouvernementale dédiée à la protection des droits fondamentaux à l’ère de l’information.

Développement indépendant du projet Tor

Cela a créé un outil d’anonymisation qui a suffisamment de trafic Internet et qui est également en partie soutenu par des bénévoles. Les deux parties en profitent. Tant les militants que les agences gouvernementales, s’ils utilisent vraiment le navigateur Tor. On peut se demander si c’est la seule raison pour laquelle le projet Tor existe toujours sous sa forme actuelle. Parce que Tor a toujours eu des problèmes avec les utilisateurs utilisant le navigateur pour la cybercriminalité.

Cependant, une bataille acharnée a également éclaté sur la manière dont le trafic Internet peut être surveillé et restreint à l’avenir. Le fait est que même si le réseau Tor reçoit encore beaucoup d’argent de l’État, il s’est bien sûr émancipé et fait partie des projets les plus intéressants pour le surf anonyme sur Internet. L’histoire de Tor est donc très ambiguë, mais il s’agit aussi manifestement d’un projet open source indépendant. Les éventuelles portes dérobées du gouvernement pour espionner le code du programme sont donc théoriquement reconnaissables.

Aussi intéressant : Deep Web – le côté invisible d’Internet

Le navigateur Tor est-il anonyme sur Internet ?

La question de savoir si vous êtes vraiment anonyme avec le navigateur Tor est difficile à répondre. Le fait est que le réseau dépend d’opérateurs bénévoles de nœuds Tor qui déplacent de manière aléatoire des données Internet d’avant en arrière. Les nœuds Tor où les données entrent et sortent (par exemple, les nœuds de sortie) revêtent une importance particulière. Cela pourrait être un point faible du réseau. En théorie, si un certain nombre de nœuds Tor sont surveillés, le trafic au sein du réseau Tor peut également être surveillé. Il y a toujours des limites à l’anonymat.