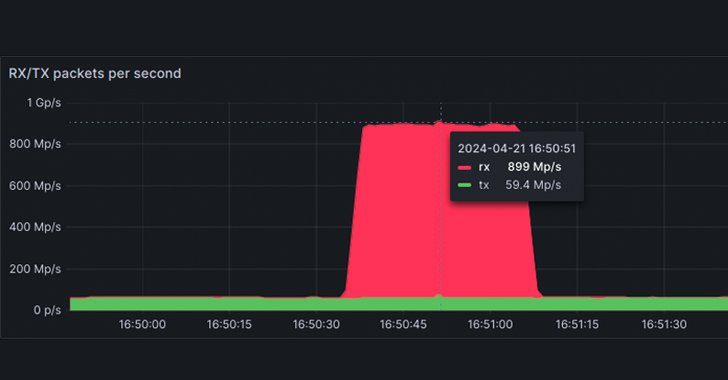

La société française de cloud computing OVHcloud a déclaré avoir atténué une attaque par déni de service distribué (DDoS) record en avril 2024 qui a atteint un débit de 840 millions de paquets par seconde (Mpps).

C’est juste au-dessus du record précédent de 809 millions de Mpps signalé par Akamai ciblant une grande banque européenne en juin 2020.

L’attaque DDoS de 840 Mpps serait une combinaison d’un flood TCP ACK provenant de 5 000 IP sources et d’une attaque par réflexion DNS exploitant environ 15 000 serveurs DNS pour amplifier le trafic.

« Bien que l’attaque ait été distribuée dans le monde entier, 2/3 du total des paquets sont entrés à partir de seulement quatre [points of presence]tous situés aux États-Unis, dont 3 sur la côte ouest », OVHcloud noté« Cela met en évidence la capacité de l’adversaire à envoyer un débit de paquets énorme via seulement quelques peerings, ce qui peut s’avérer très problématique. »

La société a déclaré avoir observé une augmentation significative des attaques DDoS en termes de fréquence et d’intensité à partir de 2023, ajoutant que celles atteignant plus de 1 térabit par seconde (Tbps) sont devenues un phénomène courant.

« Au cours des 18 derniers mois, nous sommes passés d’attaques de plus de 1 Tbps, assez rares, puis hebdomadaires, à presque quotidiennes (en moyenne sur une semaine) », a déclaré Sébastien Meriot d’OVHcloud. « Le débit binaire le plus élevé que nous ayons observé pendant cette période était d’environ 2,5 Tbps. »

Contrairement aux attaques DDoS classiques qui s’appuient sur l’envoi d’un flot de trafic indésirable vers des cibles dans le but d’épuiser la bande passante disponible, les attaques par débit de paquets fonctionnent en surchargeant les moteurs de traitement de paquets des périphériques réseau proches de la destination, tels que les équilibreurs de charge.

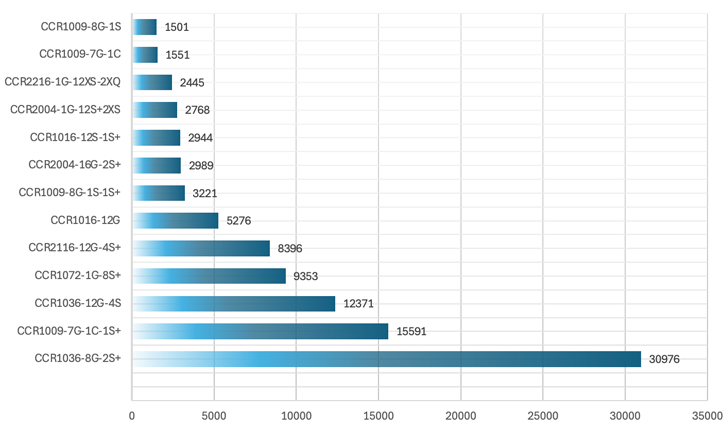

Les données recueillies par l’entreprise montrent que les attaques DDoS exploitant des débits de paquets supérieurs à 100 Mpps ont connu une forte augmentation au cours de la même période, la plupart d’entre elles provenant de périphériques MikroTik Cloud Core Router (CCR) compromis. Pas moins de 99 382 routeurs MikroTik sont accessibles sur Internet.

Ces routeurs, en plus d’exposer une interface d’administration, fonctionnent sur des versions obsolètes du système d’exploitation, ce qui les rend vulnérables aux vulnérabilités de sécurité connues dans RouterOS. On soupçonne que les acteurs de la menace utilisent probablement la fonction de test de bande passante du système d’exploitation pour mener à bien leurs attaques.

On estime que même le détournement de 1 % des appareils exposés dans un botnet DDoS pourrait théoriquement donner aux adversaires suffisamment de capacités pour lancer attaques de couche 7 atteignant 2,28 milliards de paquets par seconde (Gpps).

Il convient de noter à ce stade que les routeurs MikroTik ont été utilisés pour créer des botnets puissants tels que Mēris et même pour lancer des opérations de botnet en tant que service.

« En fonction du nombre d’appareils compromis et de leurs capacités réelles, cela pourrait être une nouvelle ère pour les attaques au débit de paquets : avec des botnets potentiellement capables d’émettre des milliards de paquets par seconde, cela pourrait sérieusement remettre en question la manière dont les infrastructures anti-DDoS sont construites et mises à l’échelle », a déclaré Meriot.