Une faille de sécurité critique récemment révélée affectant Progress Software MOVEit Transfer est déjà visible tentatives d’exploitation dans la nature Peu de temps après que les détails du bug aient été divulgués publiquement.

La vulnérabilité, suivie comme CVE-2024-5806 (score CVSS : 9.1), concerne un contournement d’authentification qui affecte les versions suivantes –

- Du 2023.0.0 au 2023.0.11

- De 2023.1.0 à 2023.1.6, et

- De 2024.0.0 à 2024.0.2

« Une vulnérabilité d’authentification incorrecte dans Progress MOVEit Transfer (module SFTP) peut conduire à un contournement d’authentification », a déclaré la société. dit dans un avis publié mardi.

Des progrès ont également adressé une autre vulnérabilité critique de contournement d’authentification associée à SFTP (CVE-2024-5805, score CVSS : 9,1) affectant MOVEit Gateway version 2024.0.0.

Une exploitation réussie des failles pourrait permettre aux attaquants de contourner l’authentification SFTP et d’accéder aux systèmes MOVEit Transfer et Gateway.

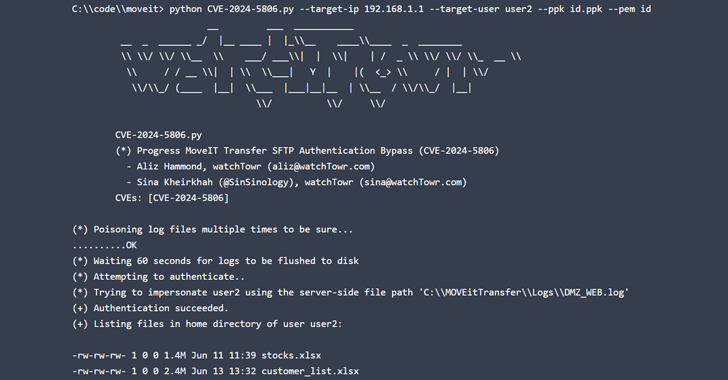

watchTowr Labs a depuis publié des détails techniques supplémentaires sur CVE-2024-5806, les chercheurs en sécurité Aliz Hammond et Sina Kheirkhah notant qu’il pourrait être utilisé pour usurper l’identité de n’importe quel utilisateur sur le serveur.

La société de cybersécurité a en outre décrit la faille comme comprenant deux vulnérabilités distinctes, l’une dans Progress MOVEit et l’autre dans la bibliothèque IPWorks SSH.

« Alors que la vulnérabilité la plus dévastatrice, la possibilité d’usurper l’identité d’utilisateurs arbitraires, est unique à MOVEit, la vulnérabilité d’authentification forcée, moins impactante (mais toujours très réelle), est susceptible d’affecter toutes les applications qui utilisent le serveur SSH IPWorks », ont déclaré les chercheurs. dit.

Progress Software a déclaré que la lacune du composant tiers « augmente le risque de problème d’origine » s’il n’est pas corrigé, exhortant les clients à suivre les deux étapes ci-dessous :

- Bloquer l’accès RDP entrant public au(x) serveur(s) MOVEit Transfer

- Limiter l’accès sortant aux seuls points de terminaison de confiance connus à partir du ou des serveurs MOVEit Transfer.

Selon Rapid7, il existe trois prérequis pour tirer parti de CVE-2024-5806 : les attaquants doivent connaître un nom d’utilisateur existant, le compte cible peut s’authentifier à distance et le service SFTP est accessible publiquement sur Internet.

Au 25 juin, les données recueillies par Censys montre qu’il existe environ 2 700 instances MOVEit Transfer en ligne, la plupart situées aux États-Unis, au Royaume-Uni, en Allemagne, aux Pays-Bas, au Canada, en Suisse, en Australie, en France, en Irlande et au Danemark.

Avec un autre problème critique dans MOVEit Transfer largement abusé Dans une vague d’attaques de ransomware Cl0p l’année dernière (CVE-2023-34362, score CVSS : 9,8), il est essentiel que les utilisateurs agissent rapidement pour mettre à jour vers les dernières versions.

Cette évolution intervient alors que l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a révélé que son outil d’évaluation de la sécurité chimique (CSAT) avait été ciblé plus tôt en janvier par un acteur de menace inconnu en profitant des failles de sécurité de l’appareil Ivanti Connect Secure (ICS) (CVE-2023-46805, CVE-2024-21887 et CVE-2024-21893).

« Cette intrusion pourrait avoir entraîné un accès non autorisé potentiel à des enquêtes sur l’écran supérieur, à des évaluations de vulnérabilités de sécurité, à des plans de sécurité de site, à des soumissions au programme de garantie du personnel (PSP) et à des comptes d’utilisateurs CSAT », a déclaré l’agence. ditajoutant qu’il n’a trouvé aucune preuve d’exfiltration de données.