Vos balises sont-elles vraiment en sécurité avec Google Tag Manager ? Si vous pensez que l’utilisation de GTM signifie que vos balises de suivi et vos pixels sont géré en toute sécurité, alors il est peut-être temps d’y réfléchir à nouveau. Dans cet article, nous examinons comment un gros vendeur qui fait des affaires sur tous les continents s’est décroché lorsqu’il a oublié que vous ne pouvez pas vous permettre de laisser des balises non gérées ou mal configurées.

Lire l’étude de cas complète ici.

Google Tag Manager permet aux propriétaires de sites Web d’économiser du temps et de l’argent. Son interface visuelle leur permet d’attacher des balises de suivi à leurs sites puis de les modifier selon leurs besoins sans avoir besoin d’appeler un développeur à chaque fois. De telles balises rassemblent les données marketing et analytiques qui alimentent la croissance, et GTM les rend plus faciles à gérer, mais avec des règles strictes en matière de confidentialité des données à prendre en compte, vous ne pouvez pas y faire entièrement confiance ; il a besoin d’une surveillance active.

Le vendeur de billets

Un exemple concret dont nous avons récemment eu connaissance concerne une entreprise mondiale qui vend des billets pour des événements en direct. Dans le cadre d’opérations mondiales, il est important de déterminer qui assume la responsabilité globale d’une fonction particulière, mais dans ce cas-ci, cela faisait défaut. Dans une culture où les lignes de responsabilité ne sont pas claires, il n’est pas surprenant qu’une équipe marketing ait sous-traité quelque chose à une entreprise externe parce qu’elle y voyait un problème de sécurité qu’elle pouvait se décharger plutôt qu’un problème de marketing.

Téléchargez l’étude de cas complète ici.

La tâche consistait à gérer son utilisation de Google Tag Manager. L’équipe a peut-être pensé que le marketing et la croissance étaient leurs priorités et cette décision était donc logique, mais la sécurité est l’un de ces éléments qui traversent tout. La conséquence de l’externalisation de ce travail a été une violation de données, car l’entrepreneur n’a pas détecté d’erreur de configuration.

RGPD, CCPA, le Loi sur la cyber-résilience, et d’autres législations liées à la vie privée exigent que les entreprises ne permettent pas que cela se produise. Ils doivent protéger les données de leurs clients et obtenir leur autorisation explicite avant de les collecter et de les partager, et en raison de la mauvaise configuration cela ne s’est pas produit. Se tromper de cette manière peut coûter très cher, à la fois en termes d’argent et de réputation, sans parler du fait que les cybercriminels ont utilisé Google Tag Manager comme outil pour effectuer des opérations de survol du Web et enregistrement de frappe attaques. Vous pouvez en savoir plus sur les détails de cette histoire dans notre étude de cas.

Quelle est l’ampleur du problème en cas de mauvaise configuration ?

En explorant le cas de la société mondiale de billetterie, nous sommes devenus curieux de connaître Google Tag Manager et nous nous sommes demandé quelle était l’ampleur de ce type de problème. Nous nous sommes demandé combien d’autres entreprises pourraient s’exposer à d’éventuels recours collectifs de plusieurs millions de dollars intentés par des masses d’individus dont elles ont partagé les données sans autorisation ou en violation des réglementations locales en matière de confidentialité, et combien d’entre elles pourraient risquer de se voir imposer de lourdes sanctions de la part de les organismes de surveillance de la confidentialité des données et les régulateurs du secteur ?

L’échantillon d’étude

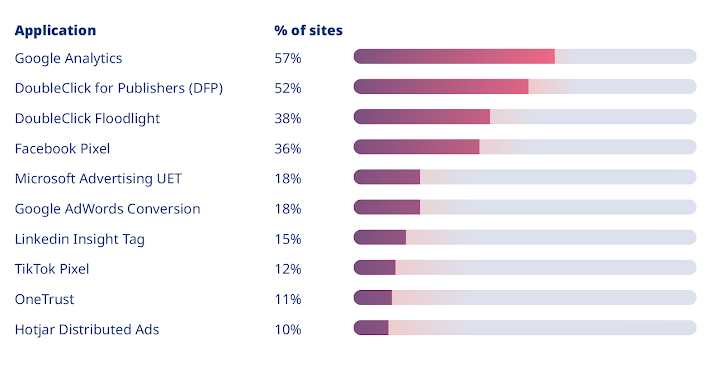

Nous avons décidé d’examiner un échantillon de 4 000 sites Web utilisant Google Tag Manager. Il s’est avéré qu’ils connectent un site Web moyen à environ cinq applications, et que 45 % de ces applications sont utilisées à des fins publicitaires, 30 % sont des pixels et 20 % sont des outils d’analyse. Voici les applications que les utilisateurs se connectent le plus à Google Tag Manager, par ordre de popularité.

Pour plus d’informations, lisez l’étude de cas complète ici.

Le risque

Nous avons constaté que, tous secteurs confondus, Google Tag Manager et ses applications connectées représentent 45 % de l’exposition totale aux risques parmi les utilisateurs. Dans l’ensemble, 20 % de ces applications divulguent des données utilisateur personnelles ou sensibles en raison d’une mauvaise configuration.

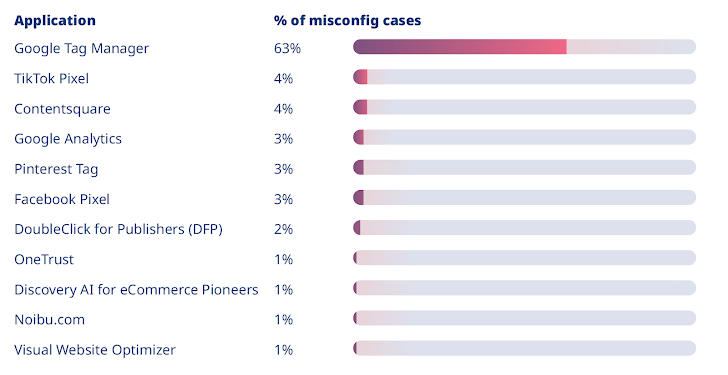

Des erreurs de configuration sont apparues dans les applications ci-dessous, qui représentent 85 % de tous les cas :

Oh l’ironie!

Ironiquement, nous avons constaté que Google Tag Manager lui-même est responsable de la plupart des cas de mauvaises configurations susceptibles de divulguer les données des utilisateurs et de mettre dans l’eau chaude les propriétaires de sites Web qui lui font inconditionnellement confiance.

Il ne s’agit pas d’une attaque contre Google Tag Manager, car c’est un outil très utile et efficace lorsqu’il est utilisé en toute sécurité. Notre intention est de souligner les dangers de ne pas gérer les risques potentiels qui accompagnent son utilisation, et pour vous encourager à tout lire sur les nombreuses façons pratiques de garantir que vos balises se comportent correctement.

Protection continue

En considérant tactiques, techniques et procédures dans le domaine de la cybersécurité, les organisations doivent envisager d’utiliser un système de gestion continue des menaces Web, tel que Reflectiz. Ses outils de gestion et de sécurité des balises numériques offrent à vos équipes une visibilité et un contrôle complets sur les balises en émettant des alertes sur toute modification des balises (et en fait de tout code sur le site Web) pour examen et approbation. Il répond aux priorités contradictoires des équipes marketing et sécurité, permettant à la sécurité d’assurer le contrôle sans restreindre les ambitions de croissance et d’innovation du marketing. Lis le étude de cas complète pour en savoir plus.