Votre magasin est-il en danger ? Découvrez comment une solution de sécurité Web innovante a sauvé un détaillant en ligne mondial et ses clients sans méfiance d’un désastre de « jumeau maléfique ». Lire l’intégralité de l’étude de cas réelle ici.

La menace invisible dans les achats en ligne

À quand une page de paiement et non une page de paiement ? Quand c’est un « jumeau maléfique » ! Des redirections malveillantes peuvent envoyer des acheteurs sans méfiance vers ces fausses pages de paiement parfaites et voler leurs informations de paiement. Votre boutique pourrait-elle également être en danger ? Découvrez comment une solution de sécurité Web innovante a sauvé un détaillant en ligne mondial et ses clients sans méfiance d’un désastre de « jumeau maléfique ». (Vous pouvez lire l’étude de cas complète ici)

Anatomie d’une attaque de jumeau maléfique

Dans le monde trépidant des achats en ligne d’aujourd’hui, la commodité l’emporte souvent sur la prudence. Les acheteurs passent rapidement de la sélection de produits à la caisse, scrutant rarement le processus. Ce manque d’attention crée une opportunité que les cybercriminels peuvent exploiter.

La redirection trompeuse

L’attaque commence sur un site commercial légitime mais utilise une redirection malveillante pour guider les acheteurs vers une page de paiement frauduleuse. Cette page « jumeau maléfique » est méticuleusement conçue pour imiter le site authentique, ce qui rend presque impossible pour l’utilisateur moyen de détecter la tromperie.

Le diable dans les détails

Le seul signe révélateur pourrait être un changement subtil dans l’URL. Par exemple:

- Légitime : Fabulousclothingstore.com

- Frauduleux : Fabulousclothingstre.com/checkout

Avez-vous repéré le « o » manquant ? Cette technique, connue sous le nom de typosquatting, consiste à enregistrer des noms de domaine qui ressemblent beaucoup à des sites Web légitimes.

Le vol de données

Une fois sur la fausse page de paiement, les acheteurs sans méfiance saisissent leurs informations financières sensibles, qui sont ensuite transmises aux attaquants. Ces données volées peuvent être utilisées pour des transactions frauduleuses ou vendu sur le dark webentraînant potentiellement des pertes financières importantes pour les victimes.

Le vecteur d’infection : comment les sites Web sont compromis

Bien que la méthode d’infection spécifique dans cette étude de cas reste flou (un scénario courant dans les incidents de cybersécurité), nous pouvons en déduire que les attaquants ont probablement utilisé une technique courante telle qu’une attaque par script intersite (XSS). Ces attaques exploitent les vulnérabilités du code des sites Web ou des plugins tiers pour injecter des scripts malveillants.

Éviter la détection : l’art de l’obscurcissement

Les acteurs malveillants utilisent obscurcissement du code pour contourner les mesures de sécurité traditionnelles. L’obscurcissement en programmation équivaut à l’utilisation d’un langage inutilement complexe pour transmettre un message simple. Il ne s’agit pas d’un cryptage qui rend le texte illisible, mais plutôt d’une méthode permettant de camoufler la véritable intention du code.

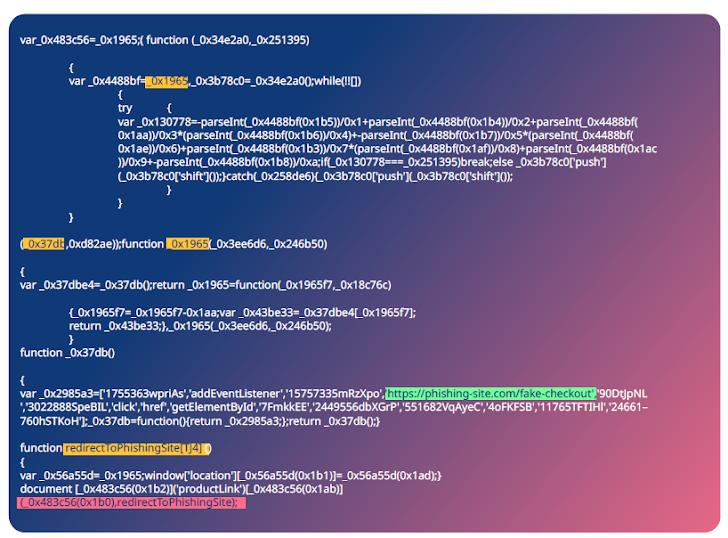

Exemple de code obscurci

Les développeurs ont régulièrement recours à l’obscurcissement pour protéger leur propriété intellectuelle, mais les pirates informatiques l’utilisent également pour cacher leur code aux détecteurs de logiciels malveillants. Ceci n’est qu’une partie de ce que Solution de sécurité Reflectiz trouvé sur le site de la victime :

*note: pour des raisons évidentes, le client souhaite rester anonyme. C’est pourquoi nous avons changé le vrai nom de l’URL par un nom fictif.

Cet extrait obscurci dissimule le véritable objectif du code, qui inclut la redirection malveillante et un écouteur d’événements conçu pour s’activer lors d’actions spécifiques de l’utilisateur. Vous pouvez en savoir plus sur les détails de ceci dans l’étude de cas complète.

Démasquer la menace : désobscurcissement et analyse comportementale

La détection traditionnelle des logiciels malveillants basée sur les signatures ne parvient souvent pas à identifier les menaces dissimulées. La solution de sécurité Reflectiz utilise une analyse comportementale approfondie, surveillant des millions d’événements sur des sites Web pour détecter les changements suspects.

Après avoir identifié le code obscurci, L’outil avancé de désobscurcissement de Reflectiz a procédé à une ingénierie inverse du script malveillant, révélant sa véritable intention. L’équipe de sécurité a rapidement alerté le détaillant, lui fournissant des preuves détaillées et une analyse complète des menaces.

Action rapide et conséquences évitées

La réponse rapide du détaillant en supprimant le code malveillant les a potentiellement sauvés de :

- Des amendes réglementaires importantes (RGPD, CCPA, ACPL, PCI DSS)

- Recours collectifs des clients concernés

- Perte de revenus due à une atteinte à la réputation

L’impératif d’une protection continue

Cette étude de cas souligne le besoin crucial d’une surveillance robuste et continue de la sécurité Web. À mesure que les cybermenaces évoluent, nos défenses doivent également évoluer. En mettant en œuvre des solutions de sécurité avancées telles que Reflectiz, les entreprises peuvent protéger à la fois leurs actifs et leurs clients contre les attaques sophistiquées.

Pour en savoir plus sur la façon dont Reflectiz a protégé le détaillant contre cette menace courante mais dangereuse, nous vous encourageons à lire l’étude de cas complète ici.