Un acteur menaçant jusqu’alors sans papiers surnommé Boolka a été observé en train de compromettre des sites Web avec des scripts malveillants pour délivrer un cheval de Troie modulaire nommé MANAGER.

« L’acteur malveillant derrière cette campagne mène des attaques opportunistes par injection SQL contre des sites Web dans divers pays depuis au moins 2022 », ont déclaré Rustam Mirkasymov et Martijn van den Berk, chercheurs du Group-IB. dit dans un rapport publié la semaine dernière.

« Au cours des trois dernières années, les auteurs de la menace ont infecté des sites Web vulnérables avec des scripts JavaScript malveillants capables d’intercepter toutes les données saisies sur un site Web infecté. »

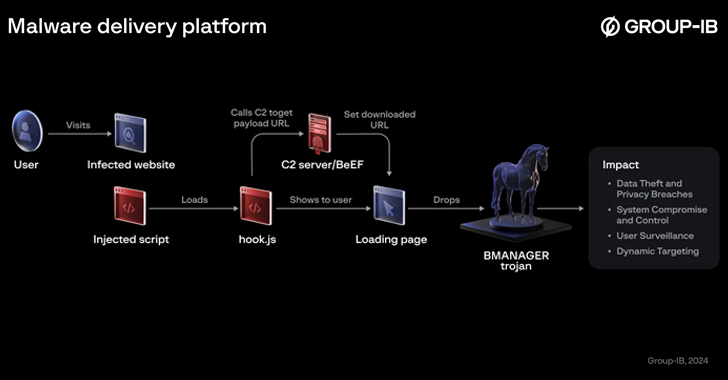

Boolka tire son nom du code JavaScript inséré dans le site Web qui renvoie à un serveur de commande et de contrôle nommé « boolka ».[.]tk » chaque fois qu’un visiteur sans méfiance atterrit sur le site infecté.

Le JavaScript est également conçu pour collecter et exfiltrer les entrées et interactions des utilisateurs dans un format codé en Base64, indiquant l’utilisation du logiciel malveillant pour récupérer des détails sensibles tels que des informations d’identification et d’autres informations personnelles.

De plus, il redirige les utilisateurs vers une fausse page de chargement qui invite les victimes à télécharger et installer une extension de navigateur alors qu’en réalité, il laisse tomber un téléchargeur pour le cheval de Troie BMANAGER, qui, à son tour, tente de récupérer le malware à partir d’une URL codée en dur. . Le cadre de diffusion des logiciels malveillants est basé sur le Cadre BeEF.

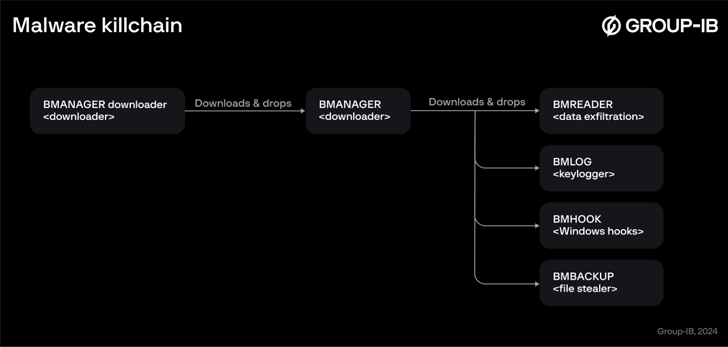

Le cheval de Troie, pour sa part, sert de canal pour déployer quatre modules supplémentaires, dont BMBACKUP (récolter des fichiers à partir de chemins particuliers), BMHOOK (enregistrer les applications en cours d’exécution et avoir le focus clavier), BMLOG (enregistrer les frappes au clavier) et BMREADER (exporter les données). données volées). Il configure également la persistance sur l’hôte à l’aide de tâches planifiées.

« La plupart des échantillons utilisent une base de données SQL locale », ont noté les chercheurs. « Le chemin et le nom de cette base de données sont codés en dur dans les exemples qui doivent se trouver dans : C:Users{user}AppDataLocalTempcoollog.db, user étant le nom d’utilisateur de l’utilisateur connecté. «

Boolka est le troisième acteur après GambleForce et ResumeLooters à exploiter les attaques par injection SQL pour voler des données sensibles au cours des derniers mois.

« Depuis les attaques opportunistes par injection SQL en 2022 jusqu’au développement de sa propre plate-forme de diffusion de logiciels malveillants et de chevaux de Troie comme BMANAGER, les opérations de Boolka démontrent que les tactiques du groupe sont devenues plus sophistiquées au fil du temps », ont conclu les chercheurs.

« L’injection d’extraits JavaScript malveillants dans des sites Web vulnérables pour l’exfiltration de données, puis l’utilisation du framework BeEF pour la diffusion de logiciels malveillants, reflètent le développement étape par étape des compétences de l’attaquant. »