Une nouvelle campagne de cryptojacking a été découverte ciblant les infrastructures Docker et Kubernetes vulnérables dans le cadre d’attaques opportunistes conçues pour exploiter illicitement la crypto-monnaie.

La société de cybersécurité CrowdStrike a surnommé l’activité Embrasser un chienavec son infrastructure de commandement et de contrôle qui chevauche celles associées à d’autres groupes comme TeamTNT, qui sont connus pour frapper mal configuré Instances Docker et Kubernetes.

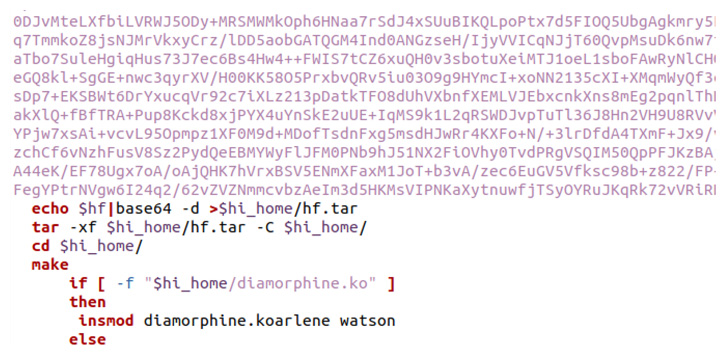

Les intrusions, repérées en septembre 2022, tirent leur nom d’un domaine nommé « kiss.a-dog[.]top » qui est utilisé pour déclencher une charge utile de script shell sur le conteneur compromis à l’aide d’une commande Python encodée en Base64.

« L’URL utilisée dans la charge utile est masquée par des barres obliques inverses pour vaincre le décodage automatisé et la correspondance des expressions régulières pour récupérer le domaine malveillant », a déclaré Manoj Ahuje, chercheur chez CrowdStrike. a dit dans une analyse technique.

La chaîne d’attaque tente ensuite de s’échapper du conteneur et de se déplacer latéralement dans le réseau piraté, tout en prenant simultanément des mesures pour mettre fin et supprimer les services de surveillance du cloud.

Comme méthodes supplémentaires pour échapper à la détection, la campagne utilise le Diamorphine et libprocesshide rootkits pour cacher les processus malveillants à l’utilisateur, ce dernier étant compilé en tant que bibliothèque partagée et son chemin est défini comme la valeur de la LD_PRELOAD variables d’environnement.

« Cela permet aux attaquants d’injecter des bibliothèques partagées malveillantes dans chaque processus généré sur un conteneur compromis », a déclaré Ahuje.

L’objectif ultime de la campagne est d’exploiter furtivement la crypto-monnaie à l’aide du logiciel d’exploitation minière XMRig ainsi que de déjouer les instances Redis et Docker pour l’exploitation minière et d’autres attaques de suivi.

« Alors que les prix des crypto-monnaies ont chuté, ces campagnes ont été étouffées au cours des deux derniers mois jusqu’à ce que plusieurs campagnes soient lancées en octobre pour profiter d’un environnement peu concurrentiel », a noté Ahuje.

Les découvertes surviennent également alors que les chercheurs de Sysdig ont dévoilé une autre opération sophistiquée de crypto-minage appelée PURPLEURCHIN, qui exploite le calcul alloué aux comptes d’essai gratuits sur GitHub, Heroku et Buddy.[.]Travaille à l’échelle des attaques.

Pas moins de 30 comptes GitHub, 2 000 comptes Heroku et 900 comptes Buddy auraient été utilisés dans la campagne de freejacking automatisée.

L’attaque implique la création d’un compte GitHub contrôlé par un acteur, chacun contenant un référentiel qui, à son tour, a une action GitHub pour exécuter des opérations de minage en lançant une image Docker Hub.

« L’utilisation de comptes gratuits transfère le coût de fonctionnement des cryptomineurs au fournisseur de services », ont déclaré les chercheurs. a dit. « Cependant, comme dans de nombreux cas d’utilisation frauduleuse, l’abus de comptes gratuits peut en affecter d’autres. Des dépenses plus élevées pour le fournisseur entraîneront des prix plus élevés pour ses clients légitimes. »