Un nouveau malware voleur “tout-en-un” nommé EvilExtractor (également orthographié Evil Extractor) est commercialisé pour être vendu à d’autres acteurs de la menace afin de voler des données et des fichiers à partir de systèmes Windows.

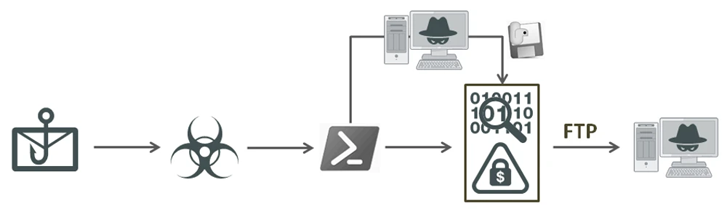

“Il comprend plusieurs modules qui fonctionnent tous via un service FTP”, a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a dit. “Il contient également des fonctions de vérification de l’environnement et d’anti-VM. Son objectif principal semble être de voler les données et les informations du navigateur des terminaux compromis, puis de les télécharger sur le serveur FTP de l’attaquant.”

La société de sécurité réseau a déclaré avoir observé une augmentation des attaques propageant le malware dans la nature en mars 2023, la majorité des victimes étant situées en Europe et aux États-Unis. Bien que commercialisé comme un outil éducatif, EvilExtractor a été adopté par les acteurs de la menace pour une utilisation comme voleur d’informations.

Vendu par un acteur nommé Kodex sur des forums de cybercriminalité comme Cracked depuis le 22 octobre 2022, il est continuellement mis à jour et intègre divers modules pour siphonner les métadonnées du système, les mots de passe et les cookies de divers navigateurs Web ainsi que pour enregistrer les frappes au clavier et même agir comme un ransomware en cryptant fichiers sur le système cible.

Le logiciel malveillant aurait également été utilisé dans le cadre d’une campagne d’e-mails de phishing détectée par l’entreprise le 30 mars 2023. Les e-mails incitent les destinataires à lancer un exécutable qui se fait passer pour un document PDF sous prétexte de confirmer leurs “détails de compte”. “

Le binaire “Account_Info.exe” est un programme Python obscurci conçu pour lancer un chargeur .NET qui utilise un script PowerShell codé en Base64 pour lancer EvilExtractor. Le logiciel malveillant, en plus de collecter des fichiers, peut également activer la webcam et capturer des captures d’écran.

“EvilExtractor est utilisé comme un voleur d’informations complet avec de multiples fonctionnalités malveillantes, y compris des ransomwares”, a déclaré Lin. “Son script PowerShell peut échapper à la détection dans un chargeur .NET ou PyArmor. En très peu de temps, son développeur a mis à jour plusieurs fonctions et augmenté sa stabilité.”

Les découvertes arrivent en tant que Secureworks Counter Threat Unit (CTU) détaillé une campagne de publicité malveillante et d’empoisonnement SEO utilisée pour fournir le chargeur de logiciels malveillants Bumblebee via des installateurs de logiciels légitimes contenant des chevaux de Troie.

Bumbleebee, documenté pour la première fois il y a un an par le groupe d’analyse des menaces de Google et Proofpoint, est un chargeur modulaire qui se propage principalement par le biais de techniques de phishing. Il est soupçonné d’être développé par des acteurs associés à l’opération de rançongiciel Conti en remplacement de BazarLoader.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

L’utilisation d’empoisonnement SEO et de publicités malveillantes pour rediriger les utilisateurs à la recherche d’outils populaires tels que ChatGPT, Cisco AnyConnect, Citrix Workspace et Zoom vers des sites Web malveillants hébergeant des installateurs corrompus a connu un pic ces derniers mois après que Microsoft a commencé à bloquer les macros par défaut à partir des fichiers Office téléchargés. à partir d’Internet.

Dans un incident décrit par la société de cybersécurité, l’acteur de la menace a utilisé le logiciel malveillant Bumblebee pour obtenir un point d’entrée et se déplacer latéralement après trois heures pour déployer Cobalt Strike et des logiciels d’accès à distance légitimes comme AnyDesk et Dameware. L’attaque a finalement été interrompue avant de passer à l’étape finale du ransomware.

“Pour atténuer cela et des menaces similaires, les organisations doivent s’assurer que les programmes d’installation et les mises à jour de logiciels ne sont téléchargés qu’à partir de sites Web connus et fiables”, a déclaré Secureworks. “Les utilisateurs ne doivent pas avoir les privilèges d’installer des logiciels et d’exécuter des scripts sur leurs ordinateurs.”