Des chercheurs en cybersécurité ont découvert un nouveau voleur d’informations conçu pour cibler les hôtes macOS d’Apple et récolter un large éventail d’informations, soulignant à quel point les acteurs de la menace visent de plus en plus le système d’exploitation.

Surnommé Cthulhu Stealer, le malware est disponible sous un modèle de malware en tant que service (MaaS) pour 500 $ par mois depuis fin 2023. Il est capable de cibler les architectures x86_64 et Arm.

« Cthulhu Stealer est une image disque Apple (DMG) fournie avec deux binaires, selon l’architecture », explique Tara Gould, chercheuse en sécurité chez Cato. dit« Le malware est écrit en Golang et se fait passer pour un logiciel légitime. »

Certains des logiciels qu’il imite incluent CleanMyMac, Grand Theft Auto IV et Adobe GenP, ce dernier étant un outil open source qui corrige les applications Adobe pour contourner le service Creative Cloud et les active sans clé de série.

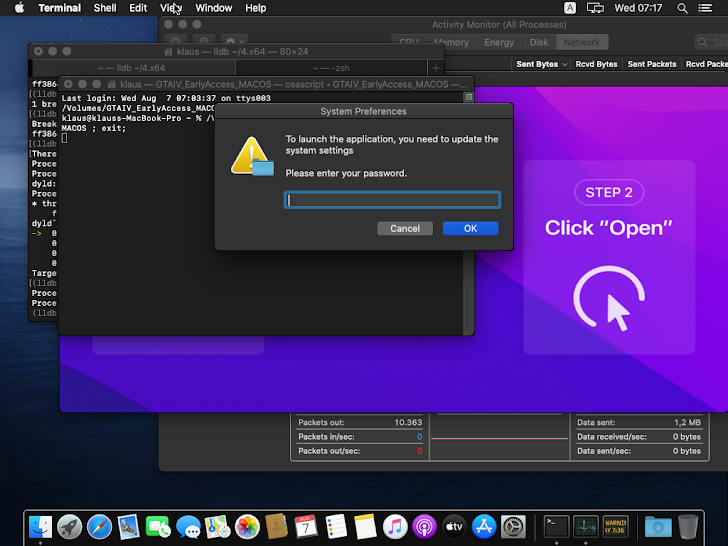

Les utilisateurs qui finissent par lancer le fichier non signé après avoir explicitement autorisé son exécution – c’est-à-dire en contournant les protections de Gatekeeper – sont invités à saisir leur mot de passe système, une technique basée sur osascript qui a été adoptée par Atomic Stealer, Cuckoo, MacStealer et Banshee Stealer.

À l’étape suivante, une deuxième invite s’affiche pour saisir leur mot de passe MetaMask. Cthulhu Stealer est également conçu pour collecter des informations système et vider les mots de passe du trousseau iCloud à l’aide d’un outil open source appelé Briseur de chaîne.

Les données volées, qui comprennent également les cookies du navigateur Web et les informations du compte Telegram, sont compressées et stockées dans un fichier d’archive ZIP, après quoi elles sont exfiltrées vers un serveur de commande et de contrôle (C2).

« La principale fonctionnalité de Cthulhu Stealer est de voler des informations d’identification et des portefeuilles de crypto-monnaie dans divers magasins, y compris des comptes de jeu », a déclaré Gould.

« Les fonctionnalités et les caractéristiques de Cthulhu Stealer sont très similaires à Voleur atomiqueindiquant que le développeur de Cthulhu Stealer a probablement pris Atomic Stealer et modifié le code. L’utilisation d’osascript pour demander à l’utilisateur son mot de passe est similaire dans Atomic Stealer et Cthulhu, incluant même les mêmes fautes d’orthographe. »

Les acteurs de la menace derrière le malware ne seraient plus actifs, en partie à cause de litiges concernant les paiements qui ont conduit à des accusations d’escroquerie à la sortie par des affiliés, ce qui a conduit le développeur principal à être définitivement banni d’un marché de cybercriminalité utilisé pour faire la publicité du voleur.

Cthulhu Stealer n’est pas particulièrement sophistiqué et ne dispose pas de techniques anti-analyse qui lui permettraient d’opérer de manière furtive. Il manque également de toute fonctionnalité exceptionnelle qui le distinguerait des autres offres similaires dans l’underground.

Bien que les menaces sur macOS soient beaucoup moins répandues que sur Windows et Linux, il est conseillé aux utilisateurs de télécharger des logiciels uniquement à partir de sources fiables, d’éviter d’installer des applications non vérifiées et de maintenir leurs systèmes à jour avec les dernières mises à jour de sécurité.

L’augmentation des malwares macOS n’est pas passée inaperçue auprès d’Apple, qui, plus tôt ce mois-ci, a annoncé une mise à jour de sa prochaine version du système d’exploitation qui vise à ajouter plus de friction lors de la tentative d’ouverture de logiciels qui ne sont pas signés correctement ou notariés.

« Sous macOS Sequoia, les utilisateurs ne pourront plus cliquer en maintenant la touche Contrôle enfoncée pour contourner Gatekeeper lorsqu’ils ouvrent un logiciel qui n’est pas correctement signé ou notarié », a déclaré Apple. « Ils devront accéder à Paramètres système > Confidentialité et sécurité pour consulter les informations de sécurité du logiciel avant de l’autoriser à s’exécuter. »