Un moissonneur d’informations d’identification basé sur Python émergent et un outil de piratage nommé Légion est commercialisé via Telegram comme un moyen pour les acteurs de la menace de pénétrer dans divers services en ligne pour une exploitation ultérieure.

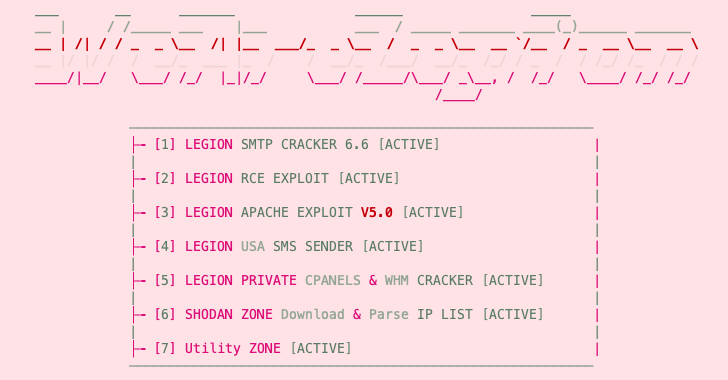

Légion, selon Laboratoires Cadocomprend des modules pour énumérer les serveurs SMTP vulnérables, mener des attaques d’exécution de code à distance (RCE), exploiter des versions non corrigées d’Apache et forcer brutalement les comptes cPanel et WebHost Manager (WHM).

Le logiciel malveillant est soupçonné d’être lié à une autre famille de logiciels malveillants appelée AndroxGh0st qui a été d’abord documenté par le fournisseur de services de sécurité cloudLacework en décembre 2022.

La société de cybersécurité SentinelOne, dans une analyse publiée à la fin du mois dernier, a révélé qu’AndroxGh0st fait partie d’un ensemble d’outils complet appelé AlienFox qui est proposé aux acteurs de la menace pour voler les clés API et les secrets des services cloud.

« Legion semble faire partie d’une génération émergente d’utilitaires de collecte d’informations d’identification/spam axés sur le cloud », a déclaré le chercheur en sécurité Matt Muir à The Hacker News. « Les développeurs de ces outils se volent souvent le code de l’autre, ce qui rend difficile l’attribution à un groupe particulier. »

En plus d’utiliser Telegram comme point d’exfiltration de données, Legion est conçu pour exploiter des serveurs Web exécutant des systèmes de gestion de contenu (CMS), PHP ou des frameworks basés sur PHP comme Laravel.

« Il peut récupérer les informations d’identification pour un large éventail de services Web, tels que les fournisseurs de messagerie, les fournisseurs de services cloud, les systèmes de gestion de serveurs, les bases de données et les plateformes de paiement comme Stripe et PayPal », a déclaré Cado Labs.

Certains des autres services ciblés incluent SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell et TokBox.

L’objectif principal du logiciel malveillant est de permettre aux acteurs de la menace de détourner les services et de militariser l’infrastructure pour des attaques ultérieures, notamment en organisant des campagnes de phishing opportunistes.

L’objectif principal du logiciel malveillant est de permettre aux acteurs de la menace de détourner les services et de militariser l’infrastructure pour des attaques ultérieures, y compris le montage de spams de masse et de campagnes de phishing opportunistes.

La société de cybersécurité a déclaré avoir également découvert une chaîne YouTube contenant des didacticiels vidéo sur l’utilisation de Legion, suggérant que « l’outil est largement distribué et qu’il s’agit probablement d’un logiciel malveillant payant ». La chaîne YouTube, qui a été créée le 15 juin 2021, reste active au moment de la rédaction.

De plus, Legion récupère les informations d’identification AWS à partir de serveurs Web non sécurisés ou mal configurés et envoie des spams SMS aux utilisateurs de réseaux mobiles américains tels que AT&T, Sprint, T-Mobile, Verizon et Virgin.

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

« Pour ce faire, le logiciel malveillant récupère l’indicatif régional d’un État américain choisi par l’utilisateur sur le site Web www.randomphonenumbers.com », a déclaré le chercheur en sécurité Matt Muir. « Une fonction rudimentaire de génération de numéros est ensuite utilisée pour constituer une liste de numéros de téléphone à cibler. »

En outre, Legion peut récupérer les informations d’identification AWS à partir de serveurs Web non sécurisés ou mal configurés et envoyer des spams SMS aux utilisateurs de réseaux mobiles américains tels que AT&T, Sprint, T-Mobile, Verizon et Virgin en exploitant les informations d’identification SMTP volées.

« Pour ce faire, le logiciel malveillant récupère l’indicatif régional d’un État américain choisi par l’utilisateur sur le site Web www.randomphonenumbers[.]com », a déclaré Muir. « Une fonction rudimentaire de génération de numéros est ensuite utilisée pour créer une liste de numéros de téléphone à cibler. »

Un autre aspect notable de Legion est sa capacité à exploiter les vulnérabilités PHP bien connues pour enregistrer un shell Web pour un accès à distance persistant ou exécuter du code malveillant.

Les origines de l’acteur de la menace derrière l’outil, qui s’appelle « forzatools » sur Telegram, restent inconnues, bien que la présence de commentaires en indonésien dans le code source indique que le développeur peut être indonésien ou basé dans le pays.

« Étant donné que ce logiciel malveillant repose fortement sur des erreurs de configuration dans les technologies et les cadres de serveur Web tels que Laravel, il est recommandé aux utilisateurs de ces technologies de revoir leurs processus de sécurité existants et de s’assurer que les secrets sont stockés de manière appropriée », a déclaré Muir.