L’acteur de la menace a été suivi comme Mustang Panda a affiné son arsenal de logiciels malveillants pour inclure de nouveaux outils afin de faciliter l’exfiltration de données et le déploiement de charges utiles de prochaine étape, selon nouvelles découvertes de Trend Micro.

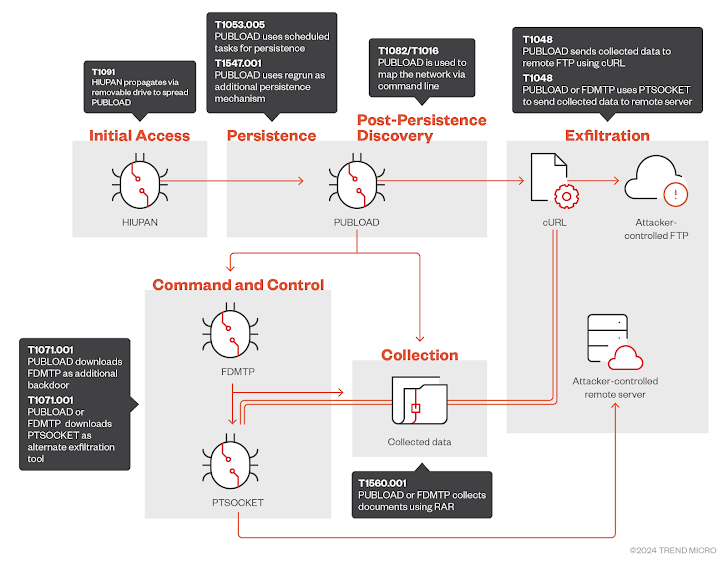

La société de cybersécurité, qui surveille le cluster d’activité sous le nom d’Earth Preta, a déclaré avoir observé « la propagation de PUBLOAD via une variante du ver HIUPAN ».

PUBLOAD est un malware de téléchargement connu lié à Mustang Panda depuis début 2022, déployé dans le cadre de cyberattaques ciblant des entités gouvernementales dans la région Asie-Pacifique (APAC) pour diffuser le malware PlugX.

« PUBLOAD a également été utilisé pour introduire des outils supplémentaires dans l’environnement des cibles, tels que FDMTP pour servir d’outil de contrôle secondaire, qui a été observé pour effectuer des tâches similaires à celles de PUBLOAD ; et PTSOCKET, un outil utilisé comme option d’exfiltration alternative », ont déclaré les chercheurs en sécurité Lenart Bermejo, Sunny Lu et Ted Lee.

L’utilisation par Mustang Panda de lecteurs amovibles comme vecteur de propagation pour HIUPAN L’affaire avait déjà été documentée par Trend Micro en mars 2023. Elle est suivie par Mandiant, propriété de Google, sous le nom de MISTCLOAK, qu’elle a observé dans le cadre d’une campagne de cyberespionnage ciblant les Philippines qui aurait commencé dès septembre 2021.

PUBLOAD est équipé de fonctionnalités permettant d’effectuer une reconnaissance du réseau infecté et de récolter les fichiers d’intérêt (.doc, .docx, .xls, .xlsx, .pdf, .ppt et .pptx), tout en servant également de canal pour un nouvel outil de piratage baptisé FDMTP, qui est un « simple téléchargeur de logiciels malveillants » implémenté sur la base de TouchSocket sur Duplex Message Transport Protocol (DMTP).

Les informations capturées sont compressées dans une archive RAR et exfiltrées vers un site FTP contrôlé par l’attaquant via cURL. Par ailleurs, Mustang Panda a également été observé en train de déployer un programme personnalisé appelé PTSOCKET qui peut transférer des fichiers en mode multithread.

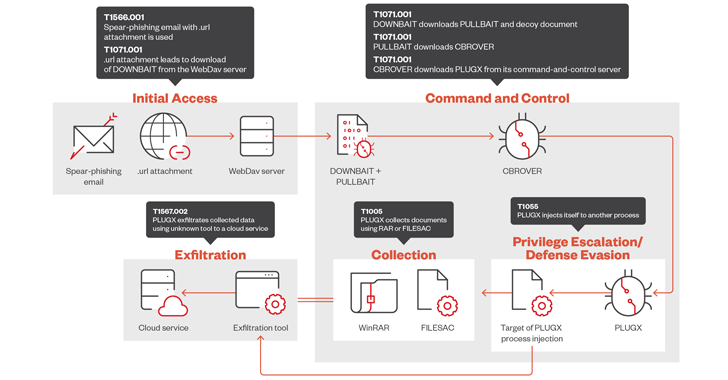

En outre, Trend Micro a attribué l’adversaire à une campagne de spear-phishing « rapide » qu’elle a détectée en juin 2024 comme distribuant des messages électroniques contenant une pièce jointe .url, qui, une fois lancée, est utilisée pour fournir un téléchargeur signé baptisé DOWNBAIT.

D’après les noms de fichiers et le contenu des faux documents utilisés, la campagne aurait ciblé le Myanmar, les Philippines, le Vietnam, Singapour, le Cambodge et Taïwan.

DOWNBAIT est un outil de chargement de première étape utilisé pour récupérer et exécuter le shellcode PULLBAIT en mémoire, qui télécharge et exécute ensuite la porte dérobée de première étape appelée CBROVER.

L’implant, quant à lui, prend en charge le téléchargement de fichiers et les fonctions d’exécution de shell à distance, tout en servant de véhicule de livraison pour le cheval de Troie d’accès à distance PlugX (RAT). PlugX se charge ensuite de déployer un autre collecteur de fichiers sur mesure appelé FILESAC qui peut collecter les fichiers de la victime.

Cette révélation intervient alors que l’unité 42 de Palo Alto Networks a détaillé l’abus par Mustang Panda de la fonction de shell inversé intégrée de Visual Studio Code pour prendre pied dans les réseaux cibles, indiquant que l’acteur de la menace peaufine activement son modus operandi.

« Earth Preta a fait des progrès significatifs dans le déploiement et les stratégies de ses programmes malveillants, en particulier dans ses campagnes ciblant les entités gouvernementales », ont déclaré les chercheurs. « Le groupe a fait évoluer ses tactiques, […] en tirant parti des téléchargeurs multi-étapes (de DOWNBAIT à PlugX) et éventuellement en exploitant les services cloud de Microsoft pour l’exfiltration de données.