Microsoft a dévoilé jeudi quatre failles de sécurité de gravité moyenne dans le logiciel open source OpenVPN qui pourraient être enchaînées pour réaliser l’exécution de code à distance (RCE) et l’escalade des privilèges locaux (LPE).

« Cette chaîne d’attaque pourrait permettre aux attaquants de prendre le contrôle total des points de terminaison ciblés, ce qui pourrait entraîner des violations de données, une compromission du système et un accès non autorisé à des informations sensibles », a déclaré Vladimir Tokarev de la communauté Microsoft Threat Intelligence. dit.

Cela dit, l’exploit, présenté par Black Hat USA 2024, nécessite une authentification de l’utilisateur et une compréhension avancée du fonctionnement interne d’OpenVPN. Les failles affectent toutes les versions d’OpenVPN antérieures aux versions 2.6.10 et 2.5.10.

Le liste des vulnérabilités est comme suit –

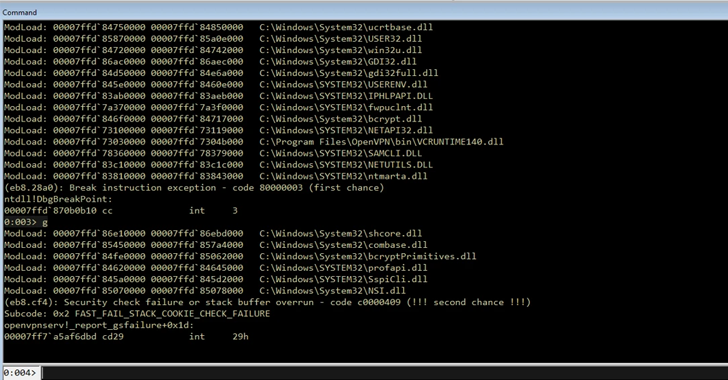

- CVE-2024-27459 – Une vulnérabilité de dépassement de pile conduisant à un déni de service (DoS) et à un LPE dans Windows

- CVE-2024-24974 – Accès non autorisé au canal nommé « \openvpn\service » dans Windows, permettant à un attaquant d’interagir à distance avec lui et de lancer des opérations dessus

- CVE-2024-27903 – Une vulnérabilité dans le mécanisme du plug-in conduisant à RCE sous Windows, et LPE et à la manipulation de données sous Android, iOS, macOS et BSD

- CVE-2024-1305 – Une vulnérabilité de dépassement de mémoire entraînant un déni de service dans Windows

Les trois premiers des quatre défauts proviennent d’un composant nommé openvpnserv, tandis que le dernier réside dans le pilote Windows Terminal Access Point (TAP).

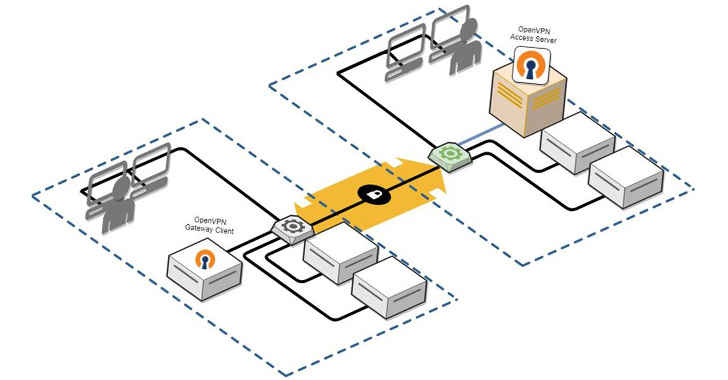

Toutes les vulnérabilités peuvent être exploitées une fois qu’un attaquant accède aux informations d’identification OpenVPN d’un utilisateur, qui, à leur tour, peuvent être obtenues par diverses méthodes, notamment en achetant des informations d’identification volées sur le dark web, en utilisant des logiciels malveillants voleurs ou en reniflant le trafic réseau pour capturer les hachages NTLMv2, puis en utilisant des outils de craquage comme HashCat ou John the Ripper pour les décoder.

Un attaquant pourrait alors être enchaîné dans différentes combinaisons – CVE-2024-24974 et CVE-2024-27903 ou CVE-2024-27459 et CVE-2024-27903 – pour réaliser respectivement RCE et LPE.

« Un attaquant pourrait exploiter au moins trois des quatre vulnérabilités découvertes pour créer des exploits afin de faciliter le RCE et le LPE, qui pourraient ensuite être enchaînés pour créer une chaîne d’attaque puissante », a déclaré Tokarev, ajoutant qu’ils pourraient exploiter des méthodes telles que Apportez votre propre conducteur vulnérable (BYOVD) après avoir obtenu le LPE.

« Grâce à ces techniques, l’attaquant peut, par exemple, désactiver Protect Process Light (PPL) pour un processus critique tel que Microsoft Defender ou contourner et interférer avec d’autres processus critiques du système. Ces actions permettent aux attaquants de contourner les produits de sécurité et de manipuler les fonctions principales du système, renforçant ainsi davantage leur contrôle et évitant d’être détectés. »