Microsoft a révélé deux failles de sécurité dans Rockwell Automation PanelView Plus qui pourraient être exploitées par des attaquants distants et non authentifiés pour exécuter du code arbitraire et déclencher une condition de déni de service (DoS).

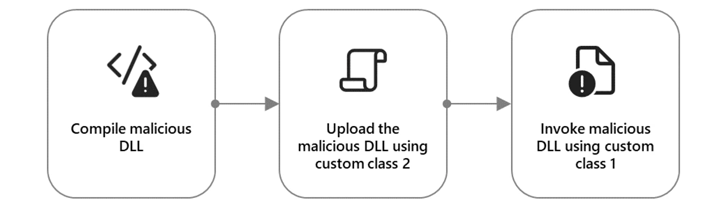

« Le [remote code execution] La vulnérabilité de PanelView Plus implique deux classes personnalisées qui peuvent être utilisées pour télécharger et charger une DLL malveillante dans l’appareil », a déclaré le chercheur en sécurité Yuval Gordon dit.

« La vulnérabilité DoS exploite la même classe personnalisée pour envoyer un tampon spécialement conçu que l’appareil est incapable de gérer correctement, ce qui conduit ainsi à un DoS. »

La liste des lacunes est la suivante :

- CVE-2023-2071 (Score CVSS : 9,8) – Une vulnérabilité de validation d’entrée incorrecte qui permet à des attaquants non authentifiés d’obtenir du code à distance exécuté via des paquets malveillants spécialement conçus.

- CVE-2023-29464 (Score CVSS : 8,2) – Une vulnérabilité de validation d’entrée incorrecte qui permet à un acteur malveillant non authentifié de lire des données de la mémoire via des paquets malveillants conçus et de provoquer un déni de service en envoyant un paquet plus grand que la taille de la mémoire tampon

L’exploitation réussie des deux failles permet à un adversaire d’exécuter du code à distance ou de conduire à une divulgation d’informations ou à une condition de déni de service.

Alors que CVE-2023-2071 affecte FactoryTalk View Machine Edition (versions 13.0, 12.0 et antérieures), CVE-2023-29464 affecte FactoryTalk Linx (versions 6.30, 6.20 et antérieures).

Il convient de noter que des avis concernant les failles ont été publiés par Rockwell Automation le 12 septembre 2023et 12 octobre 2023respectivement. L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié ses propres alertes sur 21 septembre et 17 octobre.

Cette révélation intervient alors que l’on pense que des acteurs de menaces inconnus sont impliqués. exploitant une faille de sécurité critique récemment révélée dans le serveur de fichiers HTTP (CVE-2024-23692Score CVSS : 9,8) pour fournir des mineurs de crypto-monnaie et des chevaux de Troie tels que Xéno RATGh0st RAT et PlugX.

La vulnérabilité, décrite comme un cas de injection de modèlepermet à un attaquant distant non authentifié d’exécuter des commandes arbitraires sur le système affecté en envoyant une requête HTTP spécialement conçue.