L’Ukraine a subi une nouvelle attaque cybernétique de la part de la Russie qui impliquait le déploiement d’un essuie-glace de données basé sur Golang, auparavant non documenté, surnommé SwiftSlicer.

ESET a attribué l’attaque à Sandworm, un groupe d’États-nations lié à l’unité militaire 74455 de la direction principale du renseignement de l’état-major général des forces armées de la Fédération de Russie (GRU).

« Une fois exécuté, il supprime les clichés instantanés, écrase de manière récursive les fichiers situés dans %CSIDL_SYSTEM%drivers, %CSIDL_SYSTEM_DRIVE%WindowsNTDS et d’autres lecteurs non système, puis redémarre l’ordinateur », ESET divulgué dans une série de tweets.

Les écrasements sont obtenus en utilisant des séquences d’octets générées de manière aléatoire pour remplir des blocs de 4 096 octets. L’intrusion a été découverte le 25 janvier 2023, a ajouté la société slovaque de cybersécurité.

Sandworm, également suivi sous les noms de BlackEnergy, Electrum, Iridium, Iron Viking, TeleBots et Voodoo Bear, a l’habitude d’organiser des cybercampagnes perturbatrices et destructrices ciblant des organisations du monde entier depuis au moins 2007.

La sophistication de l’acteur de la menace est mise en évidence par ses multiples chaînes de mise à mort distinctes, qui comprennent une grande variété d’outils personnalisés tels que BlackEnergy, GreyEnergy, Industroyer, NotPetya, Exaramelet Cyclope Blink.

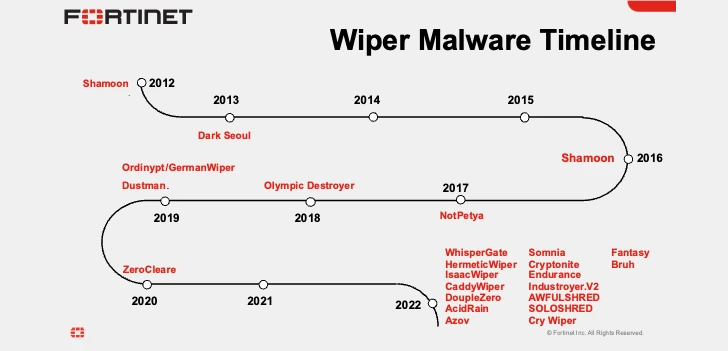

Rien qu’en 2022, coïncidant avec l’invasion militaire russe de l’Ukraine, Sandworm a lancé WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2, Prestige et RansomBoggs contre des infrastructures critiques en Ukraine.

« Quand on y pense, la croissance des logiciels malveillants d’effacement pendant un conflit n’est pas une surprise », a déclaré Geri Revay, chercheur chez Fortinet FortiGuard Labs. m’a dit dans un rapport publié cette semaine. « Il peut difficilement être monétisé. Le seul cas d’utilisation viable est la destruction, le sabotage et la cyberguerre. »

La découverte de SwiftSlicer indique l’utilisation constante de variantes de logiciels malveillants d’essuie-glace par le collectif adversaire russe dans des attaques conçues pour semer le chaos en Ukraine.

Le développement intervient également alors que l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a lié Sandworm à une récente cyberattaque largement infructueuse contre l’agence de presse nationale Ukrinform.

L’intrusion, qui est soupçonnée d’avoir été réalisée au plus tard le 7 décembre 2022, a entraîné l’utilisation de cinq programmes différents d’effacement de données, à savoir CaddyWiper, ZeroWipe, SSupprimerAwfulShred et BidSwipe ciblant les systèmes Windows, Linux et FreeBSD.

« Il a été établi que la phase finale de la cyberattaque a été lancée le 17 janvier 2023 », CERT-UA m’a dit dans un avis. « Cependant, il n’a eu qu’un succès partiel, en particulier en ce qui concerne plusieurs systèmes de stockage de données. »

Sandworm n’est pas le seul groupe qui a son les yeux sur l’ukraine. D’autres acteurs soutenus par l’État russe tels que APT29, COLDRIVER et Gamaredon ont activement ciblé une série d’organisations ukrainiennes depuis le début de la guerre.