L’acteur de menace soutenu par la Chine, connu sous le nom de Earth Baku, a diversifié son empreinte de ciblage au-delà de la région indo-pacifique pour inclure l’Europe, le Moyen-Orient et l’Afrique à partir de fin 2022.

Les pays nouvellement ciblés dans le cadre de cette opération comprennent l’Italie, l’Allemagne, les Émirats arabes unis et le Qatar, et des attaques suspectées ont également été détectées en Géorgie et en Roumanie. Les secteurs gouvernementaux, les médias et les communications, les télécommunications, la technologie, la santé et l’éducation sont quelques-uns des secteurs ciblés dans le cadre de cette intrusion.

« Le groupe a mis à jour ses outils, ses tactiques et ses procédures (TTP) dans des campagnes plus récentes, en utilisant des applications publiques telles que les serveurs IIS comme points d’entrée pour les attaques, après quoi ils déploient des ensembles d’outils de logiciels malveillants sophistiqués sur l’environnement de la victime », ont déclaré Ted Lee et Theo Chen, chercheurs de Trend Micro. dit dans une analyse publiée la semaine dernière.

Ces résultats s’appuient sur des rapports récents de Zscaler et de Mandiant, propriété de Google, qui ont également détaillé l’utilisation par les acteurs de la menace de familles de malwares comme DodgeBox (alias DUSTPAN) et MoonWalk (alias DUSTTRAP). Trend Micro leur a donné les noms de StealthReacher et SneakCross.

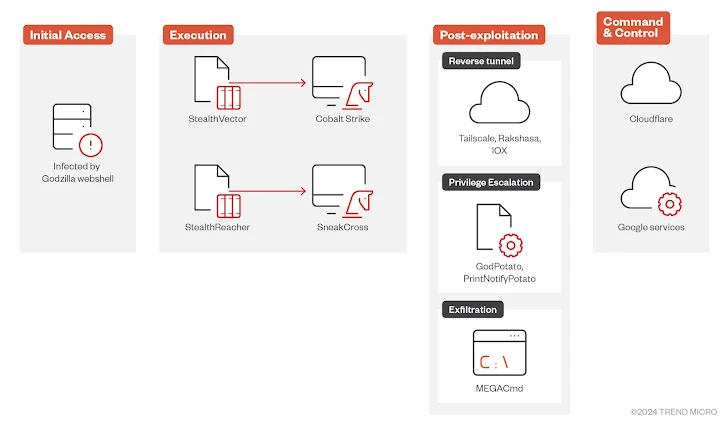

Earth Baku, un acteur de menace associé à APT41, est connu pour son utilisation de StealthVector dès octobre 2020. Les chaînes d’attaque impliquent l’exploitation d’applications publiques pour abandonner le Godzilla shell Web, qui est ensuite utilisé pour fournir les charges utiles suivantes.

StealthReacher a été classé comme une version améliorée du chargeur de porte dérobée StealthVector responsable du lancement de SneakCross, un implant modulaire et un successeur probable de ScrambleCross qui exploite les services Google pour sa communication de commande et de contrôle (C2).

Les attaques se caractérisent également par l’utilisation d’autres outils de post-exploitation tels que iox, Rakshasaet un service de réseau privé virtuel (VPN) appelé Échelle arrièreL’exfiltration des données sensibles vers le service de stockage cloud MEGA est réalisée au moyen d’un utilitaire de ligne de commande baptisé MEGAcmd.

« Le groupe a utilisé de nouveaux chargeurs tels que StealthVector et StealthReacher, pour lancer furtivement des composants de porte dérobée, et a ajouté SneakCross comme dernière porte dérobée modulaire », ont déclaré les chercheurs.

« Earth Baku a également utilisé plusieurs outils lors de sa post-exploitation, notamment un outil iox personnalisé, Rakshasa, TailScale pour la persistance et MEGAcmd pour une exfiltration efficace des données. »