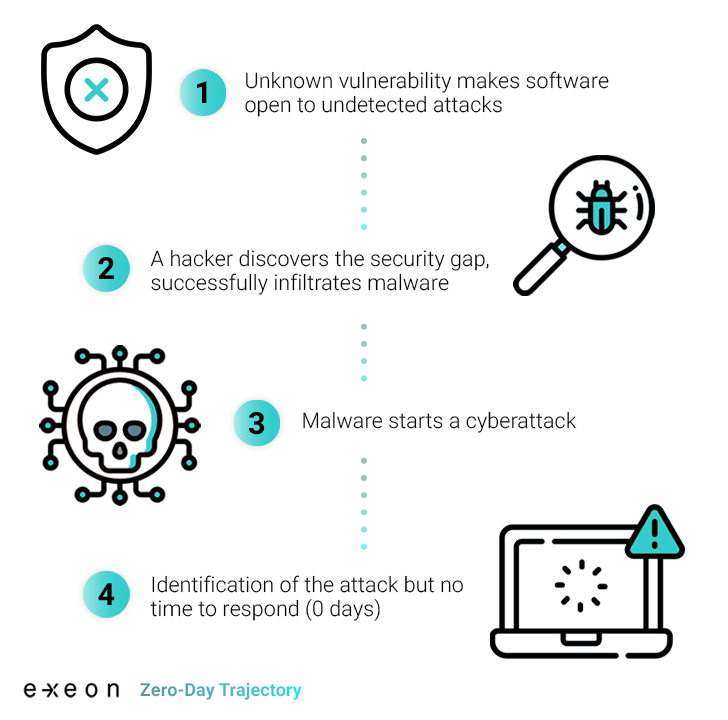

Ces dernières années, le nombre et la sophistication des vulnérabilités Zero Day ont augmenté, représentant une menace critique pour les organisations de toutes tailles. Une vulnérabilité Zero Day est une faille de sécurité dans un logiciel inconnue du fournisseur et qui n’est toujours pas corrigée au moment de sa découverte. Les attaquants exploitent ces failles avant que des mesures défensives puissent être mises en œuvre, faisant du Zero Day une arme puissante pour les cybercriminels.

Un exemple récent est, par exemple, CVE-2024-0519 dans Google Chrome : cette vulnérabilité de haute gravité a été activement exploitée dans la nature et impliquait un problème d’accès mémoire hors limites dans le moteur JavaScript V8. Il permettait à des attaquants distants d’accéder à des informations sensibles ou de déclencher un crash en exploitant la corruption du tas.

En outre, la vulnérabilité Zero Day chez Rackspace a causé d’énormes problèmes. Cet incident était une vulnérabilité d’exécution de code à distance Zero Day dans l’application de surveillance de ScienceLogic qui a conduit à la compromission des systèmes internes de Rackspace. La violation a exposé des informations internes sensibles, mettant en évidence les risques associés aux logiciels tiers.

Pourquoi les solutions traditionnelles échouent

Les solutions de sécurité traditionnelles telles que la gestion des informations et des événements de sécurité (SIEM), les systèmes de détection d’intrusion (IDS) et Endpoint Detection and Response (EDR) luttent souvent contre les attaques Zero Day. Ces outils s’appuient généralement sur des règles prédéfinies, des signatures connues ou des modèles comportementaux pour détecter les menaces. Toutefois, les attaques Zero Day sont par nature nouvelles, inconnues et imprévisibles. Ces mesures de sécurité réactives ne suffisent donc pas.

Les limites des outils de sécurité traditionnels proviennent de leur dépendance aux données historiques et aux mécanismes de détection statiques. Par exemple:

- Systèmes SIEM : Regroupez et analysez les données des journaux en fonction de critères prédéfinis. Si une attaque ne correspond pas à une signature connue, elle passe inaperçue. La génération d’un grand nombre de fausses alarmes dans le SIEM affaiblit également l’efficacité de l’équipe SOC contre les « vraies » attaques.

- Outils IDS : Surveillez le trafic réseau à la recherche d’activités suspectes à l’aide de modèles établis et d’exploits Zero Day manquants qui utilisent de nouvelles techniques d’évasion.

- Solutions EDR : Appuyez-vous sur les signatures et l’analyse comportementale, qui sont inefficaces contre les vulnérabilités Zero Day utilisant de nouveaux vecteurs d’attaque.

Leur approche réactive aboutit souvent à une détection retardée, voire inexistante, laissant les organisations exposées jusqu’à ce que les dégâts soient causés. De plus, les attaquants avancés ont de plus en plus recours à l’obscurcissement, au polymorphisme et aux logiciels malveillants sans fichier, qui peuvent contourner entièrement les mesures de sécurité traditionnelles.

Vous avez besoin d’une sécurité proactive : entrez dans la détection et la réponse réseau (NDR)

Compte tenu des limites des solutions traditionnelles, une approche proactive de la sécurité est essentielle. C’est ici Détection et réponse réseau (NDR) entre en jeu. Contrairement aux outils conventionnels, NDR exploite l’apprentissage automatique et la détection d’anomalies pour identifier les comportements irréguliers et les activités suspectes, même sans règles prédéfinies.

En analysant en permanence le trafic réseau et les métadonnées, NDR peut détecter rapidement les exploits Zero Day en identifiant les écarts par rapport aux modèles normaux. Cette approche réduit considérablement le risque d’impacts graves en fournissant des alertes précoces et en permettant une réponse plus rapide aux incidents.

Principales caractéristiques d’une solution NDR efficace

- Détection des menaces en temps réel : La surveillance continue des métadonnées du trafic réseau permet au NDR de détecter les activités suspectes sans s’appuyer sur des signatures statiques.

- Apprentissage automatique avancé : L’analyse heuristique et les algorithmes basés sur l’IA identifient de nouveaux vecteurs d’attaque, minimisant ainsi les risques de détections manquées.

- Informations détaillées : NDR offre une visibilité approfondie sur les activités du réseau, permettant aux équipes de sécurité de répondre rapidement et précisément aux menaces émergentes.

Par exemple, une solution NDR peut détecter un canal de commande et de contrôle (C2) configuré par un intrus à l’aide d’un exploit Zero Day en exploitant ces fonctionnalités clés : premièrement, la solution surveille en permanence tout le trafic réseau, y compris les métadonnées telles que la source et la destination. IP, temps de connexion et volumes de trafic. Si un intrus établit un canal C2, même s’il utilise des canaux cryptés, le NDR peut détecter des modèles suspects tels qu’un trafic sortant inhabituel, des pics inattendus ou une communication avec des adresses IP externes rares ou nouvelles. Si un exploit zero-day est utilisé pour infiltrer le réseau, les communications C2 ultérieures montreront souvent un comportement anormal tel que le balisage, des transferts de taille irrégulière ou un timing spécifique (par exemple, signaux « téléphone à la maison »).

À l’aide d’algorithmes basés sur l’IA, le NDR peut analyser les modèles de trafic et détecter même des écarts mineurs par rapport au comportement de base du réseau. Lors de la configuration d’un canal C2, l’outil peut reconnaître des séquences de commandes atypiques, des flux de trafic ou des protocoles de communication inhabituels. De nombreux canaux C2 utilisent des techniques telles que les algorithmes de génération de domaine (DGA) ou le tunneling DNS pour obscurcir la communication.

Une solution NDR efficace avec apprentissage automatique peut détecter une telle obscurcissement en reconnaissant les requêtes DNS non standard ou les modèles de domaine aléatoires qui diffèrent du trafic normal. En corrélant plusieurs indicateurs, tels qu’un trafic inhabituel après un changement de système (par exemple, un exploit Zero Day non corrigé), le NDR peut identifier une configuration C2 potentielle.

Par exemple, si un appareil communique soudainement avec des hôtes externes après avoir exécuté une charge utile zero-day, cette activité inhabituelle déclencherait des alertes pour une enquête plus approfondie. Si un attaquant utilise un exploit Zero Day pour pénétrer dans un système et établit un canal C2 via une technique cachée telle que le tunneling DNS, la solution NDR peut détecter les requêtes DNS irrégulières avec des modèles qui s’écartent du comportement de requête typique (par exemple, des noms de sous-domaines très longs). , intervalles de requête rapides).

NDR surveille également les connexions à des adresses IP externes nouvelles ou rares avec lesquelles l’entreprise n’a pas interagi auparavant et analyse les anomalies du trafic qui indiquent des tentatives d’exfiltration de données ou des commandes vers des systèmes compromis.

Protégez votre organisation contre les menaces Zero Day !

Les vulnérabilités Zero Day représentent aujourd’hui l’une des menaces de sécurité les plus complexes. Les solutions traditionnelles, conçues pour les menaces connues, ne peuvent pas suivre l’évolution des tactiques des cybercriminels. L’adoption de solutions avancées telles que NDR est essentielle pour les organisations modernes qui cherchent à garder une longueur d’avance sur ces menaces et à protéger leurs actifs critiques.

Découvrez comment la détection et la réponse réseau (NDR) avancées peuvent fournir une défense proactive contre les cyberattaques sophistiquées. Téléchargez notre livre blanc APT complet Découvrez maintenant comment la solution NDR basée sur l’IA d’Exeon peut vous aider à détecter et à atténuer les menaces émergentes.

Pour voir comment NDR agit dans votre réseau d’entreprise et précisément comment il détecte et répond aux menaces avancées, regardez notre vidéo enregistrée sur la détection des menaces.