Les utilisateurs de Facebook sont la cible d’un réseau de commerce électronique frauduleux qui utilise des centaines de faux sites Web pour voler des données personnelles et financières en utilisant l’usurpation d’identité de marque et des astuces de malvertising.

L’équipe de renseignement sur les fraudes aux paiements de Recorded Future, qui a détecté la campagne le 17 avril 2024, lui a donné le nom d’ERIAKOS en raison de l’utilisation du même réseau de diffusion de contenu (CDN) oss.eriakos[.]com.

« Ces sites frauduleux n’étaient accessibles que via des appareils mobiles et des leurres publicitaires, une tactique visant à échapper aux systèmes de détection automatisés », a déclaré la société. ditnotant que le réseau comprenait 608 sites Web frauduleux et que l’activité s’étendait sur plusieurs vagues de courte durée.

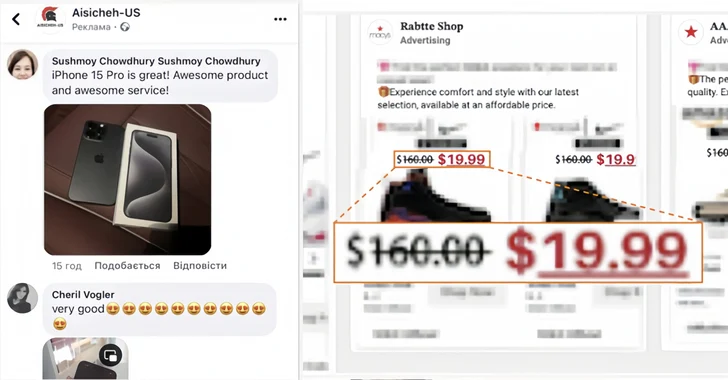

L’un des aspects notables de cette campagne sophistiquée est qu’elle ciblait exclusivement les utilisateurs mobiles qui accédaient aux sites frauduleux via des leurres publicitaires sur Facebook, dont certains s’appuyaient sur des remises à durée limitée pour inciter les utilisateurs à cliquer dessus. Recorded Future a déclaré que jusqu’à 100 Meta Ads liées à un seul site frauduleux sont diffusées chaque jour.

Les sites Web et les publicités contrefaits se font principalement passer pour une grande plateforme de commerce électronique et un fabricant d’outils électriques, et ciblent également les victimes avec de fausses offres de vente sur des produits de diverses marques bien connues. Un autre mécanisme de distribution crucial consiste à utiliser de faux commentaires d’utilisateurs sur Facebook pour attirer des victimes potentielles.

« Les comptes marchands et les domaines associés liés aux sites Web frauduleux sont enregistrés en Chine, ce qui indique que les acteurs malveillants qui mènent cette campagne ont probablement établi l’entreprise qu’ils utilisent pour gérer les comptes marchands frauduleux en Chine », a noté Recorded Future.

ce n’est pas la première fois réseaux de commerce électronique criminels ont vu le jour dans le but de récolter des informations de carte de crédit et de réaliser des profits illicites à partir de fausses commandes. En mai 2024, un réseau massif de 75 000 fausses boutiques en ligne – surnommées BogusBazaar – aurait gagné plus de 50 millions de dollars en faisant la publicité de chaussures et de vêtements de marques connues à bas prix.

Le mois dernier, Orange Cyberdefense a révélé un système de direction du trafic (TDS) jusqu’alors non documenté appelé R0bl0ch0n TDS qui est utilisé pour promouvoir des escroqueries de marketing d’affiliation via un réseau de faux sites de boutiques et d’enquêtes par loterie dans le but d’obtenir des informations de carte de crédit.

« Plusieurs vecteurs distincts sont utilisés pour la diffusion initiale des URL qui redirigent via le TDS R0bl0ch0n, ce qui indique que ces campagnes sont probablement menées par différents affiliés », a déclaré le chercheur en sécurité Simon Vernin. dit.

Cette évolution intervient alors que de fausses publicités Google affichées lors de la recherche de Google Authenticator sur le moteur de recherche ont été observé rediriger les utilisateurs vers un site malveillant (« chromeweb-authenticators »)[.]com”) qui fournit un exécutable Windows hébergé sur GitHub, qui finit par déposer un voleur d’informations nommé DeerStealer.

Ce qui rend les publicités apparemment légitimes, c’est qu’elles apparaissent comme si elles provenaient de « google.com » et que l’identité de l’annonceur est vérifiée par Google, selon Malwarebytes, qui a déclaré qu’« un individu inconnu a pu se faire passer pour Google et diffuser avec succès des logiciels malveillants déguisés en produit de marque Google ».

Des campagnes de malvertising ont également été repérées, diffusant diverses autres familles de logiciels malveillants telles que SocGholish (aka FakeUpdates), MadMxShell et WorkersDevBackdoor, Malwarebytes découvrant des chevauchements d’infrastructure entre ces deux derniers, indiquant qu’ils sont probablement gérés par les mêmes acteurs de la menace.

De plus, des publicités pour Angry IP Scanner ont été utilisées pour attirer les utilisateurs vers de faux sites Web et l’adresse e-mail « goodgoo1ge@protonmail[.]com” a été utilisé pour enregistrer des domaines fournissant à la fois MadMxShell et WorkersDevBackdoor.

« Les deux charges utiles de logiciels malveillants ont la capacité de collecter et de voler des données sensibles, ainsi que de fournir un chemin d’entrée direct pour les courtiers d’accès initiaux impliqués dans le déploiement de ransomwares », a déclaré le chercheur en sécurité Jérôme Segura. dit.