Un acteur de menace lié à la Corée du Nord, connu pour ses opérations de cyberespionnage, s’est progressivement lancé dans des attaques à motivation financière impliquant le déploiement de ransomwares, le distinguant ainsi des autres groupes de piratage d’États-nations liés au pays.

Mandiant, propriété de Google, suit le cluster d’activité sous un nouveau nom APT45qui chevauche des noms tels que Andariel, Nickel Hyatt, Onyx Sleet, Stonefly et Silent Chollima.

« APT45 est un opérateur cybernétique nord-coréen de longue date et modérément sophistiqué qui a mené des campagnes d’espionnage dès 2009 », ont déclaré les chercheurs Taylor Long, Jeff Johnson, Alice Revelli, Fred Plan et Michael Barnhart. dit« APT45 est le virus le plus fréquemment observé ciblant les infrastructures critiques. »

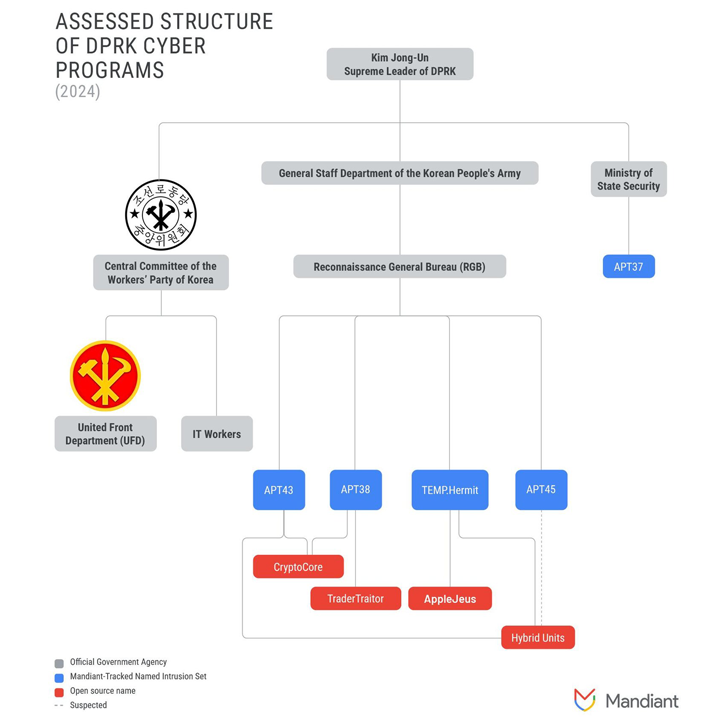

Il convient de mentionner qu’APT45, ainsi que APT38 (alias BlueNoroff), APT43 (alias Kimsuky) et Lazarus Group (alias TEMP.Hermit), sont des éléments du Bureau général de reconnaissance de la Corée du Nord (RGB), la première organisation de renseignement militaire du pays.

APT45 est notamment lié au déploiement de familles de ransomwares connues sous les noms de SHATTEREDGLASS et Maui ciblant des entités en Corée du Sud, au Japon et aux États-Unis en 2021 et 2022. Les détails de SHATTEREDGLASS ont été documentés par Kaspersky en juin 2021.

« Il est possible que l’APT45 commette des cybercrimes à motivation financière, non seulement pour soutenir ses propres opérations, mais aussi pour générer des fonds pour d’autres priorités de l’État nord-coréen », a déclaré Mandiant.

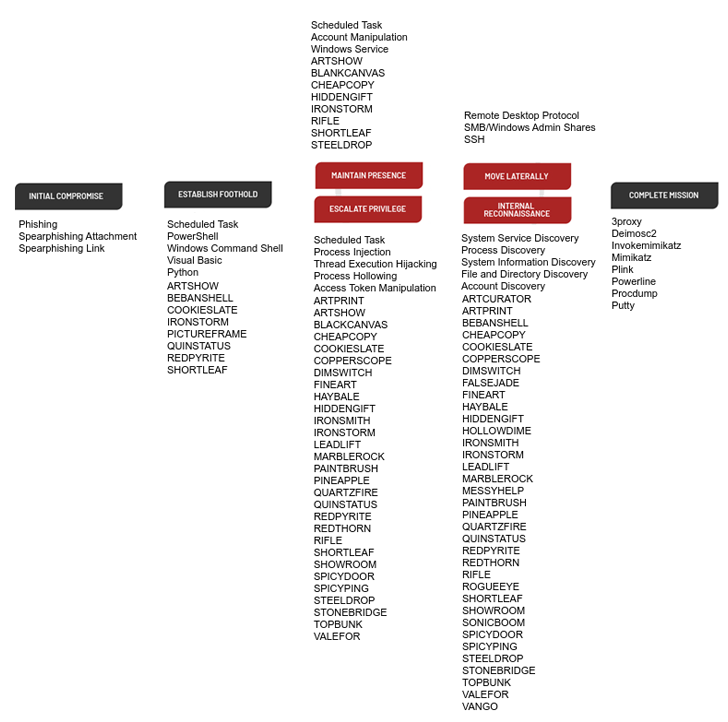

Un autre malware notable dans son arsenal est une porte dérobée baptisée Dtrack (alias Valefor et Preft), qui a été utilisée pour la première fois dans une cyberattaque visant la centrale nucléaire de Kudankulam en Inde en 2019, marquant l’un des rares cas connus publiquement d’acteurs nord-coréens frappant des infrastructures critiques.

« APT45 est l’un des opérateurs cybernétiques les plus anciens de Corée du Nord, et l’activité du groupe reflète les priorités géopolitiques du régime même si les opérations sont passées du cyberespionnage classique contre les entités gouvernementales et de défense aux soins de santé et à la science des cultures », a déclaré Mandiant.

« Le pays étant devenu dépendant de ses cyberopérations comme instrument de puissance nationale, les opérations menées par APT45 et d’autres cyberopérateurs nord-coréens pourraient refléter l’évolution des priorités des dirigeants du pays. »

Ces conclusions surviennent alors que la société de formation à la sensibilisation à la sécurité KnowBe4 a déclaré avoir été piégée en embauchant un informaticien nord-coréen comme ingénieur logiciel, qui a utilisé l’identité volée d’un citoyen américain et a amélioré son image à l’aide de l’intelligence artificielle (IA).

« Il s’agissait d’un informaticien nord-coréen compétent, soutenu par une infrastructure criminelle soutenue par l’État, utilisant l’identité volée d’un citoyen américain participant à plusieurs séries d’entretiens vidéo et contournant les processus de vérification des antécédents couramment utilisés par les entreprises », a déclaré la société.

L’armée de travailleurs informatiques, considérée comme faisant partie du Département de l’industrie des munitions du Parti des travailleurs de Corée, a pour habitude de chercher du travail dans des entreprises basées aux États-Unis en prétendant être situées dans le pays alors qu’elles sont en réalité en Chine et en Russie et en se connectant à distance via des ordinateurs portables fournis par l’entreprise et livrés à une « ferme d’ordinateurs portables ».

KnowBe4 a déclaré avoir détecté des activités suspectes sur le poste de travail Mac envoyé à l’individu le 15 juillet 2024 à 21h55 HNE, qui consistaient à manipuler des fichiers d’historique de session, à transférer des fichiers potentiellement dangereux et à exécuter des logiciels nuisibles. Le malware a été téléchargé à l’aide d’un Raspberry Pi.

Vingt-cinq minutes plus tard, la société de cybersécurité basée en Floride a déclaré avoir confiné l’appareil de l’employé. aucune preuve que l’attaquant a obtenu un accès non autorisé à des données ou à des systèmes sensibles.

« L’arnaque consiste à ce qu’ils fassent réellement le travail, soient bien payés et donnent une grosse somme à la Corée du Nord pour financer leurs programmes illégaux », a déclaré Stu Sjouwerman, directeur général de KnowBe4. dit.

« Cette affaire met en évidence le besoin crucial de processus de contrôle plus robustes, d’une surveillance continue de la sécurité et d’une meilleure coordination entre les équipes RH, informatiques et de sécurité pour se protéger contre les menaces persistantes avancées. »