L’acteur de la menace lié à la Corée du Nord connu sous le nom de Neige fondue de pierre de lune a continué à envoyer des packages npm malveillants vers le registre des packages JavaScript dans le but d’infecter les systèmes Windows, soulignant ainsi la nature persistante de leurs campagnes.

Les colis en question, API Harthat et hachage-harthatont été publiées le 7 juillet 2024, selon Datadog Security Labs. Les deux bibliothèques n’ont attiré aucun téléchargement et ont été rapidement retirées après une courte période.

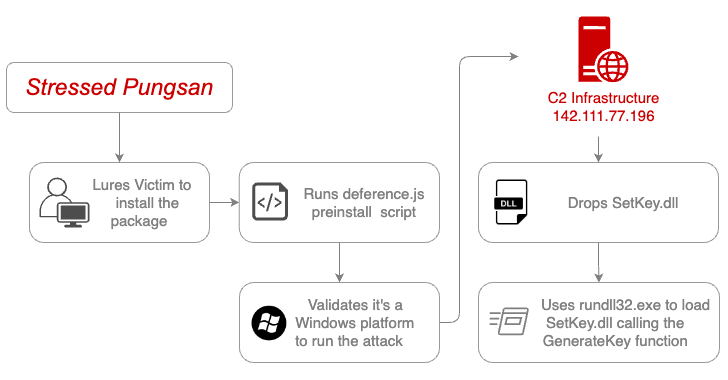

La branche sécurité de l’entreprise de surveillance cloud traque l’acteur de la menace sous le nom de Stressed Pungsan, qui présente des chevauchements avec un groupe d’activités malveillantes nord-coréen récemment découvert, baptisé Moonstone Sleet.

« Bien que le nom ressemble au Casque npm package (un utilitaire de développement Ethereum), son contenu n’indique aucune intention de le typosquatter », ont déclaré les chercheurs de Datadog Sebastian Obregoso et Zack Allen dit. « Le package malveillant réutilise le code d’un référentiel GitHub bien connu appelé configuration de nœud avec plus de 6 000 étoiles et 500 forks, connus dans npm sous le nom de config. »

Les chaînes d’attaque orchestrées par le collectif adverse sont connues pour diffuser de faux fichiers d’archive ZIP via LinkedIn sous un faux nom d’entreprise ou des sites Web indépendants, incitant les cibles potentielles à exécuter des charges utiles qui invoquent un package npm dans le cadre d’une supposée évaluation des compétences techniques.

« Une fois chargé, le package malveillant utilisait curl pour se connecter à une adresse IP contrôlée par un acteur et déposer des charges utiles malveillantes supplémentaires comme SplitLoader », a noté Microsoft en mai 2024. « Lors d’un autre incident, Moonstone Sleet a livré un chargeur npm malveillant qui a conduit au vol d’informations d’identification de LSASS. »

Des découvertes ultérieures de Checkmarx ont révélé que Moonstone Sleet avait également tenté de diffuser ses packages via le registre npm.

Les packages nouvellement découverts sont conçus pour exécuter un script de pré-installation spécifié dans le fichier package.json, qui, à son tour, vérifie s’il s’exécute sur un système Windows (« Windows_NT »), après quoi il contacte un serveur externe (« 142.111.77 »).[.]196″) pour télécharger un fichier DLL qui se charge latéralement à l’aide de binaire rundll32.exe.

La DLL malveillante, quant à elle, n’effectue aucune action malveillante, ce qui suggère soit un essai de son infrastructure de livraison de charge utile, soit qu’elle a été poussée par inadvertance vers le registre avant d’y intégrer du code malveillant.

Cette évolution intervient alors que le Centre national de cybersécurité de Corée du Sud (NCSC) averti des cyberattaques lancées par des groupes de menaces nord-coréens connus sous le nom d’Andariel et de Kimsuky pour diffuser des familles de logiciels malveillants tels que Dora RAT et TrollAgent (alias Troll Stealer) dans le cadre de campagnes d’intrusion visant les secteurs de la construction et des machines dans le pays.

La séquence d’attaque Dora RAT est remarquable dans la mesure où les pirates d’Andariel ont exploité les vulnérabilités du mécanisme de mise à jour d’un logiciel VPN domestique pour propager le malware.