Les acteurs malveillants tentent d’abuser de l’outil open source EDRSilencer dans le cadre d’efforts visant à falsifier les solutions de détection et de réponse des points finaux (EDR) et à masquer les activités malveillantes.

Trend Micro a déclaré avoir détecté “des acteurs menaçants tentant d’intégrer EDRSilencer dans leurs attaques, le réutilisant comme moyen d’échapper à la détection”.

EDRSilencieuxinspiré par le Bloc de feu NightHawk de MDSec, est conçu pour bloquer le trafic sortant des processus EDR en cours d’exécution à l’aide de la plate-forme de filtrage Windows (PAM).

Il prend en charge la terminaison de divers processus liés aux produits EDR de Microsoft, Elastic, Trellix, Qualys, SentinelOne, Cybereason, Broadcom Carbon Black, Tanium, Palo Alto Networks, Fortinet, Cisco, ESET, HarfangLab et Trend Micro.

En incorporant de tels outils légitimes de Red Teaming dans leur arsenal, l’objectif est de rendre les logiciels EDR inefficaces et de rendre beaucoup plus difficile l’identification et la suppression des logiciels malveillants.

“Le WFP est un framework puissant intégré à Windows pour créer des applications de filtrage et de sécurité réseau”, ont déclaré les chercheurs de Trend Micro. dit. “Il fournit des API permettant aux développeurs de définir des règles personnalisées pour surveiller, bloquer ou modifier le trafic réseau en fonction de divers critères, tels que les adresses IP, les ports, les protocoles et les applications.”

“Le PAM est utilisé dans les pare-feu, les logiciels antivirus et d’autres solutions de sécurité pour protéger les systèmes et les réseaux.”

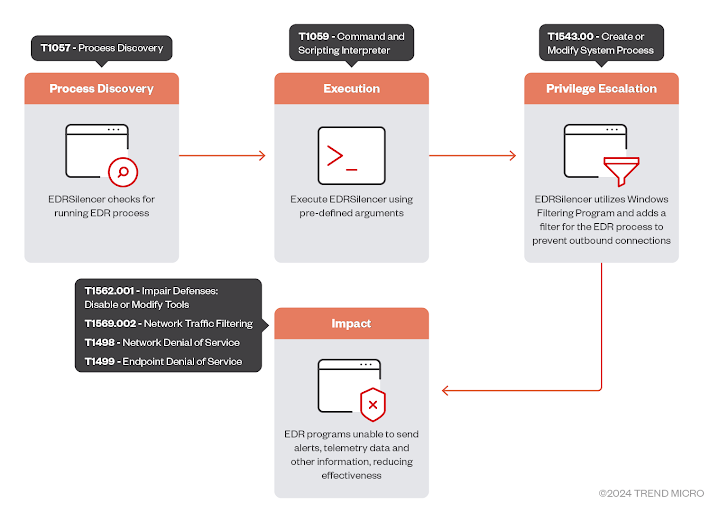

EDRSilencer tire parti de WFP en identifiant dynamiquement les processus EDR en cours d’exécution et en créant des filtres WFP persistants pour bloquer leurs communications réseau sortantes sur IPv4 et IPv6, empêchant ainsi les logiciels de sécurité d’envoyer des télémétries à leurs consoles de gestion.

L’attaque fonctionne essentiellement en analysant le système pour rassembler une liste des processus en cours d’exécution associés aux produits EDR courants, puis en exécutant EDRSilencer avec l’argument “blockedr” (par exemple, EDRSilencer.exe bloqué) pour empêcher le trafic sortant de ces processus en configurant les filtres WFP. .

“Cela permet aux logiciels malveillants ou à d’autres activités malveillantes de ne pas être détectés, augmentant ainsi le potentiel d’attaques réussies sans détection ni intervention”, ont déclaré les chercheurs. « Cela met en évidence la tendance actuelle des acteurs malveillants à rechercher des outils plus efficaces pour leurs attaques, en particulier ceux conçus pour désactiver les solutions antivirus et EDR. »

Ce développement intervient alors que l’utilisation par les groupes de ransomwares de formidables outils de destruction d’EDR comme AuKill (alias AvNeutralizer), EDRKillShifter, TrueSightKiller, GhostDriver et Terminator est en augmentation, ces programmes militant pour les pilotes vulnérables pour élever les privilèges et mettre fin aux processus liés à la sécurité.

“EDRKillShifter améliore les mécanismes de persistance en employant des techniques qui garantissent sa présence continue au sein du système, même après la découverte et le nettoyage des compromis initiaux”, Trend Micro dit dans une analyse récente.

« Il perturbe de manière dynamique les processus de sécurité en temps réel et adapte ses méthodes à mesure que les capacités de détection évoluent, gardant ainsi une longueur d’avance sur les outils EDR traditionnels. »