Les acteurs de la menace profitent d’Android Technologie WebAPK pour inciter les utilisateurs peu méfiants à installer des applications Web malveillantes sur les téléphones Android conçues pour capturer des informations personnelles sensibles.

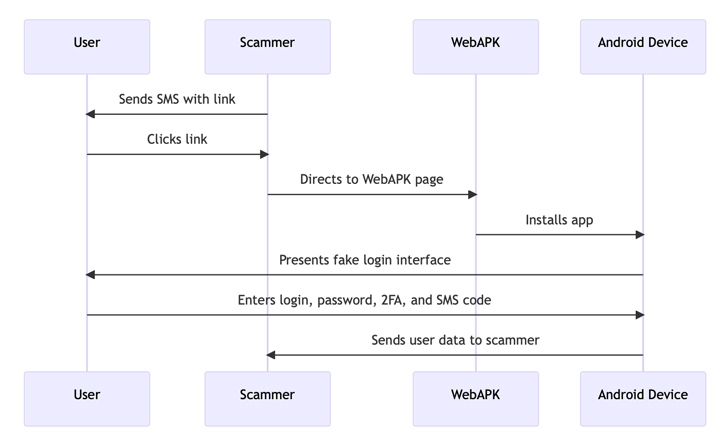

« L’attaque a commencé avec des victimes recevant des SMS suggérant la nécessité de mettre à jour une application bancaire mobile », ont déclaré des chercheurs du CSIRT KNF. a dit dans une analyse publiée la semaine dernière. « Le lien contenu dans le message menait à un site qui utilisait la technologie WebAPK pour installer une application malveillante sur l’appareil de la victime. »

L’application se fait passer pour PKO Bank Polski, une société multinationale de services bancaires et financiers dont le siège est à Varsovie. Les détails de la campagne ont été partagé pour la première fois par la société polonaise de cybersécurité RIFFSEC.

WebAPK permet aux utilisateurs d’installer des applications Web progressives (PWA) sur leur écran d’accueil sur des appareils Android sans avoir à utiliser le Google Play Store.

« Lorsqu’un utilisateur installe un PWA à partir de Google Chrome et qu’un WebAPK est utilisé, le serveur de frappe « menthe » (paquets) et signe un APK pour le PWA », Google explique dans sa documentation.

« Ce processus prend du temps, mais lorsque l’APK est prêt, le navigateur installe cette application en mode silencieux sur l’appareil de l’utilisateur. Étant donné que des fournisseurs de confiance (Play Services ou Samsung) ont signé l’APK, le téléphone l’installe sans désactiver la sécurité, comme pour toute application à venir. du magasin. Il n’est pas nécessaire de télécharger l’application. »

Une fois installée, la fausse application bancaire (« org.chromium.webapk.a798467883c056fed_v2 ») invite les utilisateurs à entrer leurs informations d’identification et leurs jetons d’authentification à deux facteurs (2FA), ce qui entraîne leur vol.

« L’un des défis pour contrer de telles attaques est le fait que les applications WebAPK génèrent des noms de packages et des sommes de contrôle différents sur chaque appareil », a déclaré le CSIRT KNF. « Ils sont construits dynamiquement par le moteur Chrome, ce qui rend difficile l’utilisation de ces données comme indicateurs de compromission (IoC). »

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

Pour contrer ces menaces, il est recommandé de bloquer les sites Web qui utilisent le mécanisme WebAPK pour mener des attaques de phishing.

Le développement intervient alors que Resecurity a révélé que les cybercriminels exploitent de plus en plus des outils spécialisés d’usurpation d’appareils pour Android qui sont commercialisés sur le dark web dans le but de se faire passer pour des titulaires de comptes compromis et de contourner les contrôles anti-fraude.

Les outils anti-détection, y compris Enclave Service et MacFly, sont capables d’usurper les empreintes digitales des appareils mobiles et d’autres logiciels et paramètres réseau qui sont analysés par les systèmes anti-fraude, les acteurs de la menace tirant également parti des contrôles de fraude faibles pour effectuer des transactions non autorisées via des smartphones utilisant des logiciels malveillants bancaires tels que comme TimpDoor et Clientor.

« Les cybercriminels utilisent ces outils pour accéder à des comptes compromis et usurper l’identité de clients légitimes en exploitant des fichiers de cookies volés, en usurpant l’identité d’identifiants d’appareils hyper-granulaires et en utilisant les paramètres réseau uniques des victimes de fraude », a déclaré la société de cybersécurité. a dit.