Les acteurs de la menace exploitent les failles connues du logiciel Sunlogin pour déployer le cadre de commande et de contrôle (C2) Sliver afin d’effectuer des activités de post-exploitation.

Les conclusions proviennent d’AhnLab Security Emergency Response Center (ASEC), qui a constaté que les vulnérabilités de sécurité de Sunlogin, un programme de bureau à distance développé en Chine, sont exploitées pour déployer une large gamme de charges utiles.

« Non seulement les acteurs de la menace ont utilisé la porte dérobée Sliver, mais ils ont également utilisé le malware BYOVD (Bring Your Own Vulnerable Driver) pour neutraliser les produits de sécurité et installer des shells inversés », ont déclaré les chercheurs. a dit.

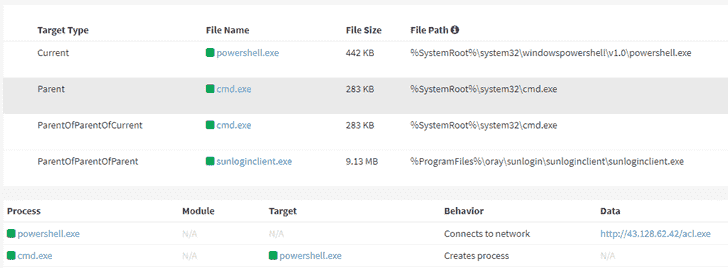

Les chaînes d’attaque commencent par l’exploitation de deux bogues d’exécution de code à distance dans les versions de Sunlogin antérieures à la v11.0.0.33 (CNVD-2022-03672 et CNVD-2022-10270), suivies de la diffusion de Sliver ou d’autres logiciels malveillants tels que Gh0st RAT et XMRig crypto coin miner.

Dans un cas, l’auteur de la menace aurait militarisé les failles de Sunlogin pour installer un script PowerShell qui, à son tour, utilise la technique BYOVD pour neutraliser le logiciel de sécurité installé dans le système et supprimer un shell inversé à l’aide de Powercat.

La méthode BYOVD abuse d’un pilote Windows légitime mais vulnérable, mhyprot2.sys, qui est signé avec un certificat valide pour obtenir des autorisations élevées et mettre fin aux processus antivirus.

Il convient de noter ici que le pilote anti-triche du jeu vidéo Genshin Impact était auparavant utilisé comme précurseur du déploiement de ransomware, comme l’a révélé Trend Micro.

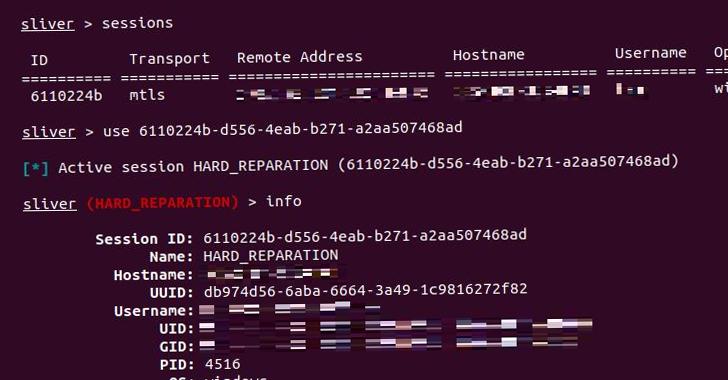

« Il n’est pas confirmé si cela a été fait par le même acteur de la menace, mais après quelques heures, un journal montre qu’une porte dérobée Sliver a été installée sur le même système via une exploitation de la vulnérabilité Sunlogin RCE », ont déclaré les chercheurs.

Les découvertes surviennent alors que les acteurs de la menace adoptent Sliver, un outil de test de pénétration légitime basé sur Go, comme alternative à Cobalt Strike et Metasploit.

« Sliver offre les fonctionnalités étape par étape requises telles que le vol d’informations sur les comptes, le mouvement du réseau interne et le dépassement du réseau interne des entreprises, tout comme Cobalt Strike », ont conclu les chercheurs.