Des chercheurs en cybersécurité ont mis en lumière un acteur de menace connu sous le nom de Aigle aveugle qui a constamment ciblé des entités et des individus en Colombie, en Équateur, au Chili, au Panama et dans d’autres pays d’Amérique latine.

Les cibles de ces attaques couvrent plusieurs secteurs, notamment les institutions gouvernementales, les sociétés financières, les sociétés énergétiques et les sociétés pétrolières et gazières.

« Blind Eagle a fait preuve d’adaptabilité dans la définition des objectifs de ses cyberattaques et de polyvalence pour passer d’attaques purement motivées par des raisons financières à des opérations d’espionnage », déclare Kaspersky dit dans un rapport de lundi.

Également appelé APT-C-36, Blind Eagle serait actif depuis au moins 2018. Le groupe présumé hispanophone est connu pour utiliser des leurres de spear-phishing pour distribuer divers chevaux de Troie d’accès à distance accessibles au public tels que AsyncRAT, BitRAT, Lime RAT, NjRAT, Quasar RAT et Remcos RAT.

Plus tôt en mars, eSentire a détaillé l’utilisation par l’adversaire d’un chargeur de malware appelé Ande Loader pour propager Remcos RAT et NjRAT.

Le point de départ est un courrier électronique d’hameçonnage se faisant passer pour des institutions gouvernementales légitimes et des entités financières et bancaires qui avertit de manière trompeuse les destinataires de prendre des mesures urgentes en cliquant sur un lien qui prétend les conduire au site Web officiel de l’entité imitée.

Les messages électroniques incluent également une pièce jointe au format PDF ou Microsoft Word contenant la même URL et, dans certains cas, quelques détails supplémentaires destinés à donner un signe d’urgence accru et à lui donner un semblant de légitimité.

Le premier ensemble d’URL dirige les utilisateurs vers des sites contrôlés par l’acteur qui hébergent un dropper initial, mais seulement après avoir déterminé si la victime appartient à un pays qui fait partie des cibles du groupe. Sinon, ils sont dirigés vers le site de l’organisation dont les attaquants se font passer pour.

« Cette redirection géographique empêche le signalement de nouveaux sites malveillants et contrecarre la traque et l’analyse de ces attaques », a déclaré le fournisseur russe de cybersécurité.

Le dropper initial se présente sous la forme d’une archive ZIP compressée, qui, à son tour, intègre un script Visual Basic (VBS) chargé de récupérer la charge utile de l’étape suivante à partir d’un serveur distant codé en dur. Ces serveurs peuvent aller des sites d’hébergement d’images à Pastebin en passant par des services légitimes comme Discord et GitHub.

Le malware de deuxième étape, souvent masqué à l’aide de méthodes stéganographiques, est une DLL ou un injecteur .NET qui contacte ensuite un autre serveur malveillant pour récupérer le cheval de Troie de la dernière étape.

« Le groupe utilise souvent des techniques d’injection de processus pour exécuter le RAT dans la mémoire d’un processus légitime, échappant ainsi aux défenses basées sur les processus », a déclaré Kaspersky.

« La technique préférée du groupe est processus de creusement. Cette technique consiste à créer un processus légitime dans un état suspendu, puis à démapper sa mémoire, à la remplacer par une charge utile malveillante, et enfin à reprendre le processus pour démarrer l’exécution.

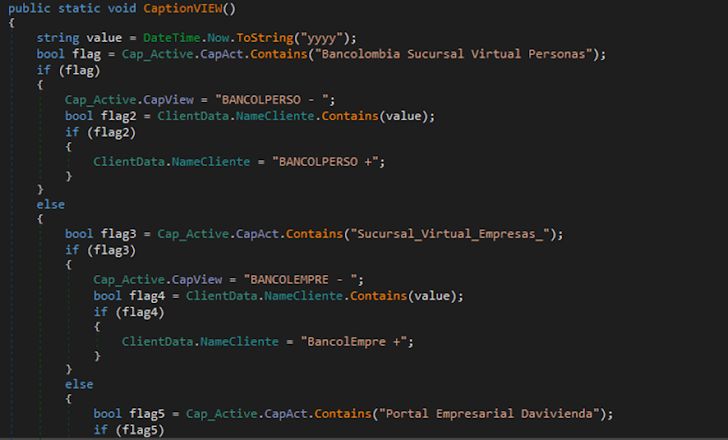

L’utilisation de versions modifiées de RAT open source donne à Blind Eagle la flexibilité de modifier ses campagnes à volonté, en les utilisant pour le cyberespionnage ou pour capturer les informations d’identification des services financiers colombiens à partir du navigateur de la victime lorsque les titres des fenêtres sont comparés à une liste prédéfinie de chaînes dans le malware.

D’autre part, des versions modifiées de NjRAT ont été observées, équipées de fonctions d’enregistrement de frappe et de capture d’écran pour collecter des informations sensibles. De plus, la version mise à jour prend en charge l’installation de plugins supplémentaires envoyés depuis un serveur pour augmenter ses fonctionnalités.

Les changements s’étendent également aux chaînes d’attaque. Pas plus tard qu’en juin 2024, AsyncRAT a été distribué via un chargeur de malware baptisé Hijack Loader, ce qui suggère un haut niveau d’adaptabilité de la part des acteurs de la menace. Cela sert également à souligner l’ajout de nouvelles techniques pour soutenir leurs opérations.

« Les techniques et procédures de BlindEagle sont simples à première vue, mais leur efficacité permet au groupe de maintenir un niveau d’activité élevé », conclut Kaspersky. « En menant régulièrement des campagnes de cyberespionnage et de vol d’informations financières, Blind Eagle demeure une menace importante dans la région.