Un acteur de menace persistante avancée notoire connu sous le nom de Panda mustang a été liée à une série d’attaques de harponnage ciblant les secteurs gouvernementaux, de l’éducation et de la recherche à travers le monde.

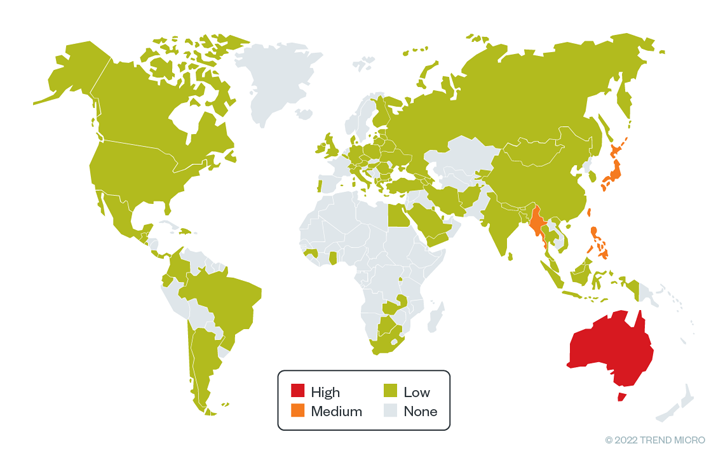

Les principales cibles des intrusions de mai à octobre 2022 comprenaient des comtés de la région Asie-Pacifique tels que le Myanmar, l’Australie, les Philippines, le Japon et Taïwan, la société de cybersécurité Trend Micro a dit dans un rapport de vendredi.

Mustang Panda, également appelé Bronze President, Earth Preta, HoneyMyte et Red Lich, est un acteur d’espionnage basé en Chine qui serait actif depuis au moins juillet 2018. Le groupe est connu pour son utilisation de logiciels malveillants tels que China Chopper et PlugX pour collecter des données à partir d’environnements compromis.

Les activités du groupe relatées par ESET, Google, Proofpoint, Cisco Talos et Secureworks cette année ont révélé le schéma d’utilisation de PlugX (et de sa variante appelée Hodur) par l’acteur menaçant pour infecter un large éventail d’entités en Asie, en Europe et au Moyen-Orient. , et les Amériques.

Les dernières découvertes de Trend Micro montrent que Mustang Panda continue de faire évoluer ses tactiques dans une stratégie visant à échapper à la détection et à adopter des routines d’infection qui conduisent au déploiement de familles de logiciels malveillants sur mesure comme TONEINS, TONESHELL et PUBLOAD.

« Earth Preta a abusé de faux comptes Google pour distribuer le logiciel malveillant via des e-mails de harponnage, initialement stockés dans un fichier d’archive (tel que RAR/ZIP/JAR) et distribués via des liens Google Drive », ont déclaré les chercheurs Nick Dai, Vickie Su et Sunny Lu. a dit.

L’accès initial est facilité par des documents leurres qui couvrent des thèmes géopolitiques controversés pour inciter les organisations ciblées à télécharger et à déclencher le logiciel malveillant.

Dans certains cas, les messages de phishing ont été envoyés à partir de comptes de messagerie précédemment compromis appartenant à des entités spécifiques, indiquant les efforts entrepris par l’acteur de Mustang Panda pour augmenter la probabilité de succès de ses campagnes.

Les fichiers d’archives, lorsqu’ils sont ouverts, sont conçus pour afficher un document leurre à la victime, tout en chargeant furtivement le logiciel malveillant en arrière-plan via une méthode appelée Chargement latéral de DLL.

Les chaînes d’attaque conduisent finalement à la livraison de trois familles de logiciels malveillants – PUBLOAD, TONEINS et TONESHELL – qui sont capables de télécharger des charges utiles de niveau supérieur et de voler sous le radar.

TONESHELL, la principale porte dérobée utilisée dans les attaques, est installée via TONEINS et est un chargeur de shellcode, avec une première version de l’implant détectée en septembre 2021, suggérant des efforts continus de la part de l’acteur menaçant pour mettre à jour son arsenal.

« Earth Preta est un groupe de cyberespionnage connu pour développer ses propres chargeurs en combinaison avec des outils existants comme PlugX et Cobalt Strike pour le compromis », ont conclu les chercheurs.

« Une fois que le groupe a infiltré les systèmes d’une victime ciblée, les documents sensibles volés peuvent être utilisés à mauvais escient comme vecteurs d’entrée pour la prochaine vague d’intrusions. Cette stratégie élargit considérablement la portée affectée dans la région concernée. »