L’acteur chinois de l’État-nation connu sous le nom de Panda mustang est liée à une nouvelle série d’attaques sophistiquées et ciblées visant des entités européennes des affaires étrangères depuis janvier 2023.

Une analyse de ces intrusions, par les chercheurs de Check Point Itay Cohen et Radoslaw Madej, a révélé un implant de micrologiciel personnalisé conçu explicitement pour les routeurs TP-Link.

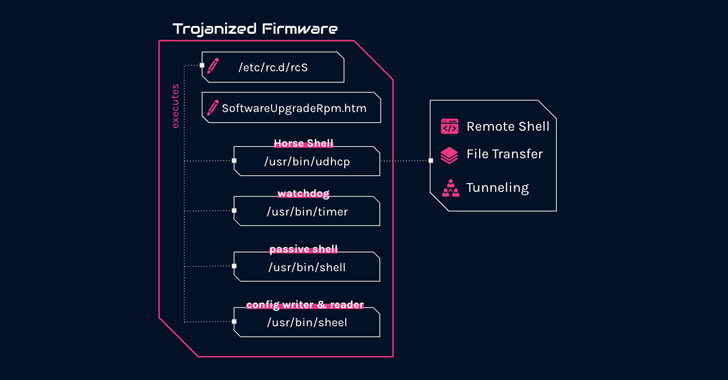

« L’implant comporte plusieurs composants malveillants, y compris une porte dérobée personnalisée nommée » Horse Shell « qui permet aux attaquants de maintenir un accès persistant, de construire une infrastructure anonyme et de permettre un mouvement latéral dans les réseaux compromis », a déclaré la société. a dit.

« En raison de sa conception indépendante du micrologiciel, les composants de l’implant peuvent être intégrés dans divers micrologiciels par différents fournisseurs. »

La société israélienne de cybersécurité suit le groupe de menaces sous le nom de Camaro Dragon, également connu sous le nom de BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta et Red Lich.

La méthode exacte utilisée pour déployer les images de firmware falsifiées sur les routeurs infectés est actuellement inconnue, tout comme son utilisation et son implication dans des attaques réelles. On soupçonne que l’accès initial a pu être acquis en exploitant des failles de sécurité connues ou des dispositifs de force brute avec des mots de passe par défaut ou facilement devinables.

Ce que l’on sait, c’est que l’implant Horse Shell basé sur C++ offre aux attaquants la possibilité d’exécuter des commandes shell arbitraires, de charger et de télécharger des fichiers vers et depuis le routeur et de relayer la communication entre deux clients différents.

Mais dans une tournure intéressante, la porte dérobée du routeur est censée cibler des appareils arbitraires sur les réseaux résidentiels et domestiques, ce qui suggère que les routeurs compromis sont cooptés dans un réseau maillé dans le but de créer une « chaîne de nœuds entre les infections principales et réelles ». commander et contrôler. »

En relayant les communications entre les routeurs infectés à l’aide d’un tunnel SOCKS, l’idée est d’introduire une couche supplémentaire d’anonymat et de dissimuler le serveur final, car chaque nœud de la chaîne ne contient des informations que sur les nœuds qui le précèdent et lui succèdent.

En d’autres termes, les méthodes masquent l’origine et la destination du trafic d’une manière analogue à TOR, ce qui rend beaucoup plus difficile la détection de l’étendue de l’attaque et sa perturbation.

« Si un nœud de la chaîne est compromis ou supprimé, l’attaquant peut toujours maintenir la communication avec le C2 en acheminant le trafic via un autre nœud de la chaîne », ont expliqué les chercheurs.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Cela dit, ce n’est pas la première fois que des acteurs de la menace affiliés à la Chine s’appuient sur un réseau de routeurs compromis pour atteindre leurs objectifs stratégiques.

En 2021, l’Agence nationale française de la cybersécurité (ANSSI) a détaillé un ensemble d’intrusions orchestré par APT31 (alias Judgment Panda ou Violet Typhoon) qui exploitait un logiciel malveillant avancé connu sous le nom de Pakdoor (ou SoWat) pour permettre aux routeurs infectés de communiquer entre eux. autre.

« Cette découverte est un autre exemple d’une tendance de longue date des acteurs chinois de la menace à exploiter les appareils réseau connectés à Internet et à modifier leur logiciel ou micrologiciel sous-jacent », ont déclaré les chercheurs.