L’acteur malveillant APT29, lié à la Russie, a été observé en train de réutiliser une méthodologie d’attaque légitime par équipe rouge dans le cadre de cyberattaques exploitant des fichiers de configuration malveillants du protocole de bureau à distance (RDP).

Cette activité, qui a ciblé des gouvernements et des forces armées, des groupes de réflexion, des chercheurs universitaires et des entités ukrainiennes, implique l’adoption d’une technique de « RDP voyou » qui a été déjà documenté par Black Hills Information Security en 2022, a déclaré Trend Micro dans un rapport.

“Une victime de cette technique donnerait le contrôle partiel de sa machine à l’attaquant, ce qui pourrait conduire à une fuite de données et à l’installation de logiciels malveillants”, estiment les chercheurs Feike Hacquebord et Stephen Hilt. dit.

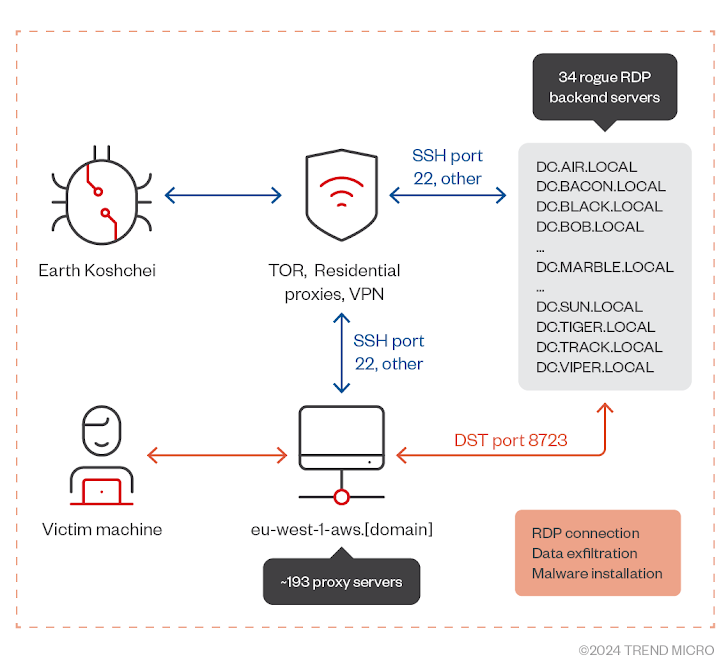

La société de cybersécurité suit le groupe menaçant sous son propre surnom Earth Koshchei, affirmant que les préparatifs de la campagne ont commencé dès les 7 et 8 août 2024. Les campagnes RDP ont également été mises en lumière par l’équipe d’intervention en cas d’urgence informatique d’Ukraine (CERT-UA). , Microsoft et Amazon Web Services (AWS) en octobre.

Les e-mails de spear phishing ont été conçus pour inciter les destinataires à lancer un fichier de configuration RDP malveillant joint au message, obligeant leurs machines à se connecter à un serveur RDP étranger via l’un des 193 relais RDP du groupe. On estime que 200 victimes de premier plan ont été ciblées en une seule journée, ce qui témoigne de l’ampleur de la campagne.

La méthode d’attaque décrite par Black Hill implique l’utilisation d’un projet open source appelé PyRDP – décrit comme un « outil et bibliothèque Monster-in-the-Middle (MitM) » basés sur Python – devant le serveur RDP réel contrôlé par l’adversaire pour minimiser le risque de détection.

Ainsi, lorsqu’une victime ouvre le fichier RDP, nommé HUSTLECON, à partir du message électronique, elle initie une connexion RDP sortante vers le relais PyRDP, qui redirige ensuite la session vers un serveur malveillant.

“Une fois la connexion établie, le serveur malveillant imite le comportement d’un serveur RDP légitime et exploite la session pour mener diverses activités malveillantes”, ont expliqué les chercheurs. “Un principal vecteur d’attaque implique que l’attaquant déploie des scripts malveillants ou modifie les paramètres du système sur la machine de la victime.”

De plus, le serveur proxy PyRDP permet à l’attaquant d’accéder aux systèmes de la victime, d’effectuer des opérations sur les fichiers et d’injecter des charges utiles malveillantes. L’attaque culmine lorsque l’acteur malveillant exploite la session RDP compromise pour exfiltrer des données sensibles, y compris des informations d’identification et d’autres informations exclusives, via le proxy.

Ce qui est remarquable dans cette attaque, c’est que la collecte de données est facilitée au moyen d’un fichier de configuration malveillant sans avoir à déployer de malware personnalisé, permettant ainsi aux acteurs malveillants de passer inaperçus.

Une autre caractéristique qui mérite d’être mentionnée est l’utilisation de couches d’anonymisation telles que les nœuds de sortie TOR pour contrôler les serveurs RDP, ainsi que de fournisseurs de proxy résidentiels et de services VPN commerciaux pour accéder aux serveurs de messagerie légitimes utilisés pour envoyer les e-mails de spear phishing.

“Des outils comme PyRDP renforcent l’attaque en permettant l’interception et la manipulation des connexions RDP”, ont ajouté les chercheurs. “PyRDP peut automatiquement explorer les lecteurs partagés redirigés par la victime et enregistrer leur contenu localement sur la machine de l’attaquant, facilitant ainsi une exfiltration transparente des données.”

“Earth Koshchei utilise de nouvelles méthodologies au fil du temps pour ses campagnes d’espionnage. Non seulement ils accordent une attention particulière aux anciennes et nouvelles vulnérabilités qui les aident à obtenir un accès initial, mais ils examinent également les méthodologies et les outils développés par les équipes rouges.”