Plus de 140 000 sites Web de phishing ont été découverts liés à une plateforme de phishing en tant que service (PhaaS) nommée Sniper Dz au cours de l’année écoulée, ce qui indique qu’elle est utilisée par un grand nombre de cybercriminels pour voler des informations d’identification.

“Pour les phishers potentiels, Sniper Dz propose un panneau d’administration en ligne avec un catalogue de pages de phishing”, Shehroze Farooqi, Howard Tong et Alex Starov, chercheurs de l’unité 42 de Palo Alto Networks. dit dans un rapport technique.

“Les phishers peuvent soit héberger ces pages de phishing sur l’infrastructure appartenant à Sniper Dz, soit télécharger des modèles de phishing de Sniper Dz pour les héberger sur leurs propres serveurs.”

Ce qui le rend peut-être encore plus lucratif, c’est que ces services sont fournis gratuitement. Cela dit, les identifiants récoltés grâce aux sites de phishing sont également exfiltrés vers les opérateurs de la plateforme PhaaS, une technique que Microsoft appelle le double vol.

Les plates-formes PhaaS sont devenues un moyen de plus en plus courant pour les aspirants acteurs de la menace d’entrer dans le monde de la cybercriminalité, permettant même à ceux qui ont peu d’expertise technique de lancer des attaques de phishing à grande échelle.

De tels kits de phishing peuvent être achetés sur Telegram, avec des canaux et des groupes dédiés s’occupant de chaque aspect de la chaîne d’attaque, depuis les services d’hébergement jusqu’à l’envoi de messages de phishing.

Sniper Dz ne fait pas exception dans la mesure où les acteurs malveillants exploitent une chaîne Telegram comptant plus de 7 170 abonnés au 1er octobre 2024. La chaîne a été créée le 25 mai 2020.

Fait intéressant, un jour après la mise en ligne du rapport Unit 42, les personnes derrière la chaîne ont permis au option de suppression automatique pour effacer automatiquement tous les messages après un mois. Cela suggère probablement une tentative de dissimuler les traces de leur activité, bien que les messages antérieurs restent intacts dans l’historique des discussions.

La plateforme PhaaS est accessible sur Clearnet et nécessite la création d’un compte pour « obtenir vos outils d’escroquerie et de piratage », selon la page d’accueil du site.

Une vidéo téléchargé à Vimeo en janvier 2021 montre que le service propose des modèles d’arnaque prêts à l’emploi pour divers sites en ligne comme X, Facebook, Instagram, Skype, Yahoo, Netflix, Steam, Snapchat et PayPal en anglais, arabe et français. La vidéo compte à ce jour plus de 67 000 vues.

Le Hacker News a également identifié vidéos tutorielles téléchargés sur YouTube qui guident les téléspectateurs à travers les différentes étapes nécessaires pour télécharger des modèles depuis Sniper Dz et configurer de fausses pages de destination pour PUBG et Free Fire sur des plateformes légitimes comme Google Blogger.

Cependant, il n’est pas clair s’ils ont un lien avec les développeurs de Sniper Dz, ou s’ils sont simplement des clients du service.

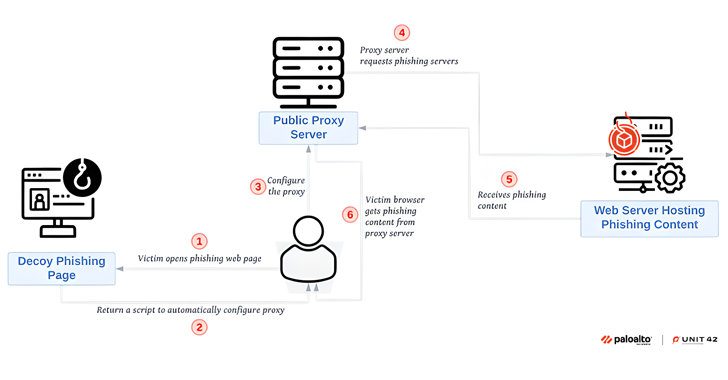

Sniper Dz a la possibilité d’héberger des pages de phishing sur sa propre infrastructure et de fournir des liens sur mesure pointant vers ces pages. Ces sites sont ensuite cachés derrière un serveur proxy légitime (proxymesh[.]com) pour empêcher la détection.

“Le groupe derrière Sniper Dz configure ce serveur proxy pour charger automatiquement le contenu de phishing depuis son propre serveur sans communications directes”, ont indiqué les chercheurs.

“Cette technique peut aider Sniper Dz à protéger ses serveurs backend, puisque le navigateur de la victime ou un robot de sécurité verra le serveur proxy comme étant responsable du chargement de la charge utile de phishing.”

L’autre option pour les cybercriminels consiste à télécharger hors ligne des modèles de pages de phishing sous forme de fichiers HTML et à les héberger sur leurs propres serveurs. De plus, Sniper Dz propose des outils supplémentaires pour convertir les modèles de phishing au format Blogger qui pourraient ensuite être hébergés sur les domaines Blogspot.

Les informations d’identification volées sont finalement affichées sur un panneau d’administration accessible en se connectant au site Clearnet. L’unité 42 a déclaré avoir observé une augmentation des activités de phishing utilisant Sniper Dz, ciblant principalement les utilisateurs Web aux États-Unis, à partir de juillet 2024.

“Les pages de phishing de Sniper Dz exfiltrent les informations d’identification des victimes et les suivent via une infrastructure centralisée”, ont indiqué les chercheurs. “Cela pourrait aider Sniper Dz à collecter les informations d’identification des victimes volées par les phishers qui utilisent leur plateforme PhaaS.”

Ce développement intervient alors que Cisco Talos a révélé que les attaquants exploitaient les pages Web connectées à l’infrastructure SMTP principale, telles que les pages de formulaire de création de compte et d’autres qui déclenchent un e-mail renvoyé à l’utilisateur, pour contourner les filtres anti-spam et distribuer des e-mails de phishing.

Ces attaques profitent des mauvaises validations et nettoyages des entrées qui prévalent sur ces formulaires Web pour inclure des liens et du texte malveillants. D’autres campagnes mènent des attaques de credential stuffing contre les serveurs de messagerie d’organisations légitimes afin d’accéder aux comptes de messagerie et d’envoyer du spam.

“De nombreux sites Web permettent aux utilisateurs de créer un compte et de se connecter pour accéder à des fonctionnalités ou à du contenu spécifiques”, a déclaré Jaeson Schultz, chercheur chez Talos. dit. “En règle générale, une fois l’enregistrement d’un utilisateur réussi, un e-mail est renvoyé à l’utilisateur pour confirmer le compte.”

“Dans ce cas, les spammeurs ont surchargé le champ du nom avec du texte et un lien, qui n’est malheureusement ni validé ni nettoyé d’aucune façon. L’e-mail renvoyé à la victime contient le lien du spammeur.”

Cela fait également suite à la découverte d’une nouvelle campagne de phishing par courrier électronique qui exploite un document Microsoft Excel apparemment inoffensif pour propager une variante sans fichier de Remcos RAT en exploitant une faille de sécurité connue (CVE-2017-0199).

“Dès l’ouverture du [Excel] “, les objets OLE sont utilisés pour déclencher le téléchargement et l’exécution d’une application HTA malveillante”, Trishaan Kalra, chercheuse chez Trellix. dit. “Cette application HTA lance ensuite une chaîne de commandes PowerShell qui aboutissent à l’injection d’un Remcos RAT sans fichier dans un processus Windows légitime.”