Une analyse des journaux de logiciels malveillants de vol d’informations publiés sur le dark web a conduit à la découverte de milliers de consommateurs de matériel d’abus sexuel d’enfants (CSAM), indiquant comment ces informations pourraient être utilisées pour lutter contre les crimes graves.

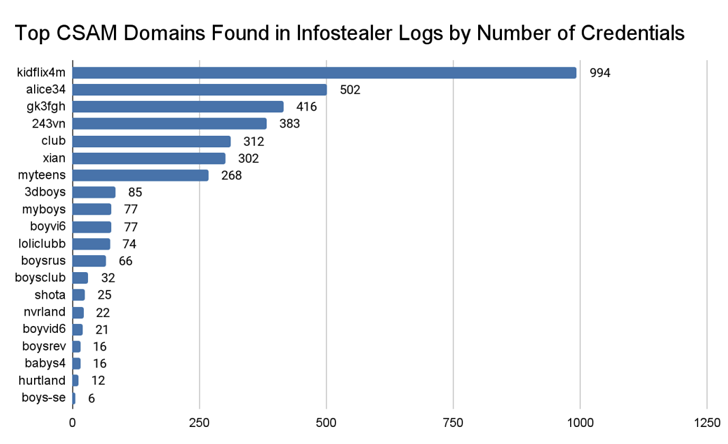

« Environ 3 300 utilisateurs uniques ont été identifiés avec des comptes sur des sources CSAM connues », a déclaré Recorded Future. dit dans un rapport de preuve de concept (PoC) publié la semaine dernière. « Un pourcentage notable de 4,2 % possédaient des informations d’identification provenant de sources multiples, ce qui suggère une probabilité plus élevée de comportement criminel. »

Au cours des dernières années, les variantes de voleurs d’informations disponibles dans le commerce sont devenues une envahissant et menace omniprésente ciblant divers systèmes d’exploitation dans le but de siphonner des informations sensibles telles que des informations d’identification, des portefeuilles de crypto-monnaie, des données de carte de paiement et des captures d’écran.

Ceci est démontré par l’apparition de nouvelles souches de logiciels malveillants voleurs telles que Voleur kématien, Voleur de Neptune, 0bj3ctivité, Poséidon (anciennement RodStealer), Voleur de Satanet StrelaStealer.

Distribuées via le phishing, les campagnes de spam, les logiciels piratés, les faux sites de mise à jour, l’empoisonnement du référencement et le malvertising, les données récoltées à l’aide de ces programmes se retrouvent généralement sur le dark web sous la forme de journaux de voleurs d’où elles sont achetées par d’autres cybercriminels pour faire avancer leurs projets.

« Les employés enregistrent régulièrement leurs identifiants d’entreprise sur des appareils personnels ou accèdent à des ressources personnelles sur des appareils organisationnels, ce qui augmente le risque d’infection », a déclaré Flare. noté dans un rapport publié en juillet dernier.

« Il existe un écosystème complexe dans lequel les fournisseurs de logiciels malveillants en tant que service (MaaS) vendent des logiciels malveillants voleurs d’informations sur des chaînes Telegram illicites, les acteurs de la menace les distribuent via de faux logiciels piratés ou des e-mails de phishing, et ils vendent ensuite les journaux des appareils infectés sur des marchés spécialisés dans le dark web. »

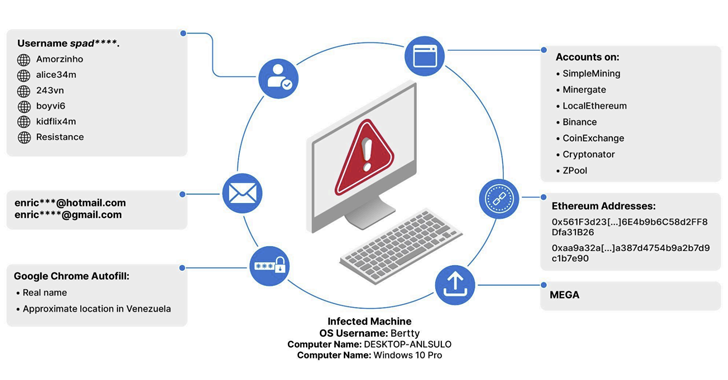

Insikt Group de Recorded Future a déclaré avoir pu identifier 3 324 identifiants uniques utilisés pour accéder à des domaines CSAM connus entre février 2021 et février 2024, les utilisant pour démasquer trois individus qui possédaient des comptes sur pas moins de quatre sites Web.

Le fait que les journaux des voleurs comprennent également les adresses de portefeuilles de cryptomonnaie signifie qu’ils pourraient être utilisés pour déterminer si les adresses ont été utilisées pour obtenir du CSAM et d’autres contenus nuisibles.

En outre, des pays comme le Brésil, l’Inde et les États-Unis comptaient le plus grand nombre d’utilisateurs possédant des informations d’identification appartenant à des communautés CSAM connues, bien que la société ait déclaré que cela pourrait être dû à une « surreprésentation due à l’origine des ensembles de données ».

« Les logiciels malveillants de vol d’informations et les identifiants volés devraient rester une pierre angulaire de l’économie cybercriminelle en raison de la forte demande des acteurs malveillants cherchant un accès initial aux cibles », a-t-il déclaré, ajoutant avoir partagé ses conclusions avec les forces de l’ordre.

« Les journaux des voleurs d’informations peuvent être utilisés par les enquêteurs et les partenaires chargés de l’application de la loi pour suivre l’exploitation des enfants sur le dark web et fournir un aperçu d’une partie du dark web qui est particulièrement difficile à retracer. »