L’acteur nord-coréen spécialisé dans l’espionnage, connu sous le nom de Kimsuky, a été observé en train d’utiliser trois souches différentes de logiciels malveillants Android pour cibler les utilisateurs situés dans son homologue du sud.

C’est selon les conclusions de la société sud-coréenne de cybersécurité S2W, qui a nommé les familles de logiciels malveillants FastFire, FastViewer et FastSpy.

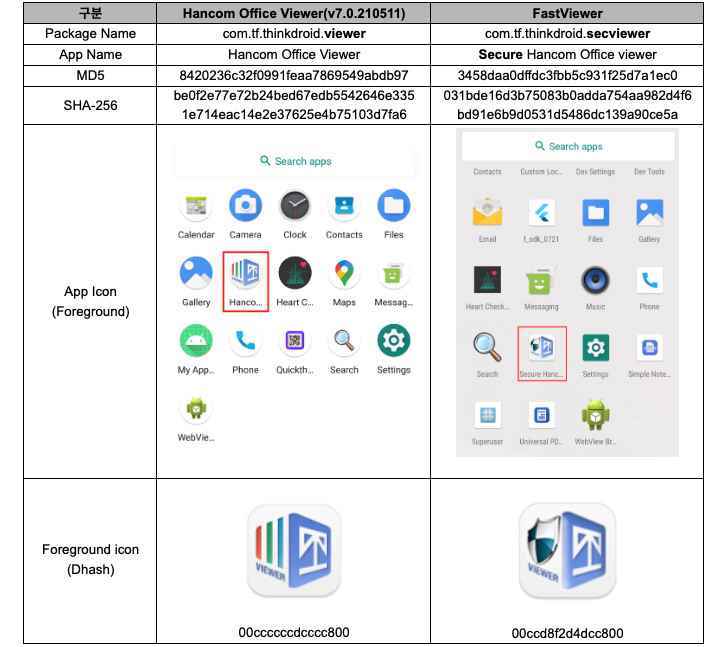

« Le malware FastFire est déguisé en plugin de sécurité Google, et le malware FastViewer se déguise en » Hancom Office Viewer « . [while] FastSpy est un outil d’accès à distance basé sur AndroEspion« , les chercheurs Lee Sebin et Shin Yeongjae a dit.

Kimsuky, également connu sous les noms de Black Banshee, Thallium et Velvet Chollima, serait chargé par le régime nord-coréen d’une mission mondiale de collecte de renseignements, ciblant de manière disproportionnée des individus et des organisations en Corée du Sud, au Japon et aux États-Unis.

En août dernier, Kaspersky a mis au jour une chaîne d’infection précédemment non documentée appelée GoldDragon pour déployer une porte dérobée Windows capable de voler des informations à la victime telles que des listes de fichiers, des frappes utilisateur et des identifiants de connexion de navigateur Web stockés.

La menace persistante avancée est également connue d’une version Android de l’implant AppleSeed pour exécuter des actions arbitraires et exfiltrer les informations des appareils infectés.

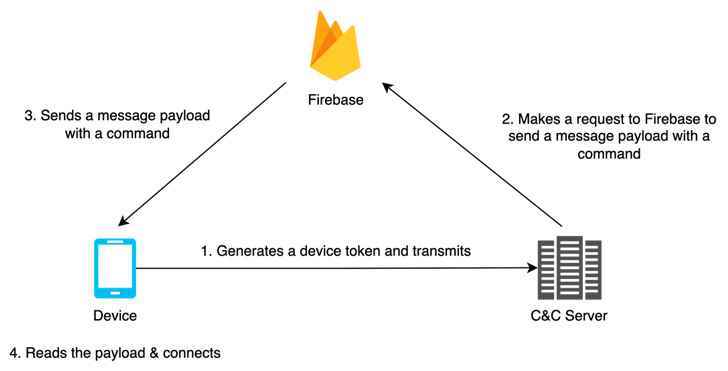

FastFire, FastViewer et FastSpy sont les derniers ajouts à son arsenal de logiciels malveillants Android en évolution, qui sont conçus pour recevoir des commandes de Firebase et télécharger des charges utiles supplémentaires.

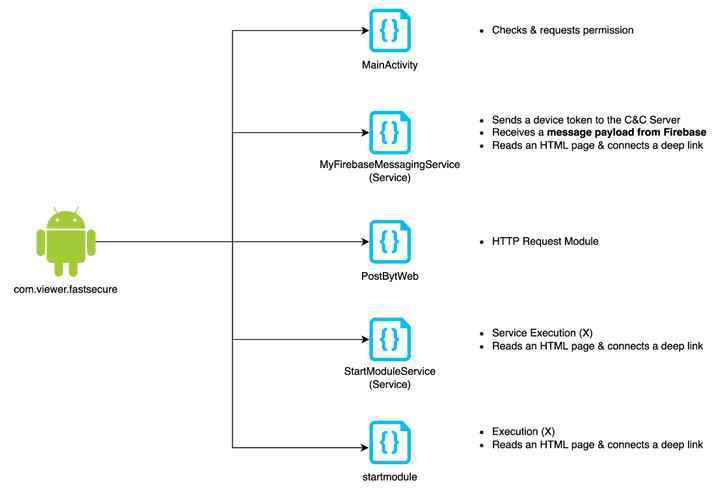

« FastViewer est un APK reconditionné en ajoutant du code malveillant arbitraire inséré par un attaquant à l’application Hancom Office Viewer normale », ont déclaré les chercheurs, ajoutant que le malware télécharge également FastSpy comme étape suivante.

Les applications malveillantes en question sont ci-dessous –

- com.viewer.fastsecure (Plug-in Google 보안)

- com.tf.thinkdroid.secviewer (FastViewer)

FastViewer et FastSpy abusent tous deux des autorisations de l’API d’accessibilité d’Android pour remplir ses comportements d’espionnage, ce dernier automatisant les clics de l’utilisateur pour s’accorder des autorisations étendues d’une manière analogue à MaliBot.

FastSpy, une fois lancé, permet à l’adversaire de prendre le contrôle des appareils ciblés, d’intercepter les appels téléphoniques et les SMS, de suivre l’emplacement des utilisateurs, de récolter des documents, de capturer des frappes au clavier et d’enregistrer des informations à partir de l’appareil photo, du microphone et du haut-parleur du téléphone.

L’attribution par S2W du malware à Kimsuky est basée sur des chevauchements avec un domaine de serveur nommé « mc.pzs[.]kr », qui était auparavant employé dans un Campagne mai 2022 identifié comme orchestré par le groupe pour distribuer des logiciels malveillants déguisés en communiqués de presse liés à la Corée du Nord.

« Le groupe Kimsuky a continuellement effectué des attaques pour voler les informations de la cible ciblant les appareils mobiles », ont déclaré les chercheurs. « De plus, diverses tentatives sont en cours pour contourner la détection en personnalisant Androspy, un RAT open source. »

« La stratégie de ciblage mobile du groupe Kimsuky étant de plus en plus avancée, il faut faire attention aux attaques sophistiquées ciblant les appareils Android. »