Le gouvernement américain et une coalition de partenaires internationaux ont officiellement attribué la responsabilité de l’attaque à un groupe de pirates informatiques russe suivi comme Cadet Blizzard au 161e Centre de formation spécialisé de la Direction principale du renseignement de l’état-major général (GRU) (Unité 29155).

« Ces cyber-acteurs sont responsables d’opérations de réseaux informatiques contre des cibles mondiales à des fins d’espionnage, de sabotage et de atteinte à la réputation depuis au moins 2020 », ont déclaré les agences. dit.

« Depuis le début de l’année 2022, l’objectif principal des cyber-acteurs semble être de cibler et de perturber les efforts visant à fournir de l’aide à l’Ukraine. »

Les cibles des attaques se sont concentrées sur les infrastructures critiques et les secteurs clés des ressources, notamment les services gouvernementaux, les services financiers, les systèmes de transport, l’énergie et les secteurs de la santé des membres de l’Organisation du Traité de l’Atlantique Nord (OTAN), de l’Union européenne, des pays d’Amérique centrale et d’Asie.

L’avis conjoint, publié la semaine dernière dans le cadre d’un exercice coordonné baptisé Operation Toy Soldier, provient des autorités de cybersécurité et de renseignement des États-Unis, des Pays-Bas, de la République tchèque, d’Allemagne, d’Estonie, de Lettonie, d’Ukraine, du Canada, d’Australie et du Royaume-Uni.

Cadet Blizzard, également connu sous le nom d’Ember Bear, FROZENVISTA, Nodaria, Ruinous Ursa, UAC-0056 et UNC2589, a attiré l’attention en janvier 2022 pour avoir déployé le malware destructeur WhisperGate (alias PAYWIPE) contre plusieurs organisations de victimes ukrainiennes avant l’invasion militaire à grande échelle du pays par la Russie.

En juin 2024, un ressortissant russe de 22 ans nommé Amin Timovich Stigal a été inculpé aux États-Unis pour son rôle présumé dans l’organisation de cyberattaques destructrices contre l’Ukraine à l’aide du malware Wiper. Cela dit, l’utilisation de WhisperGate ne serait pas exclusive au groupe.

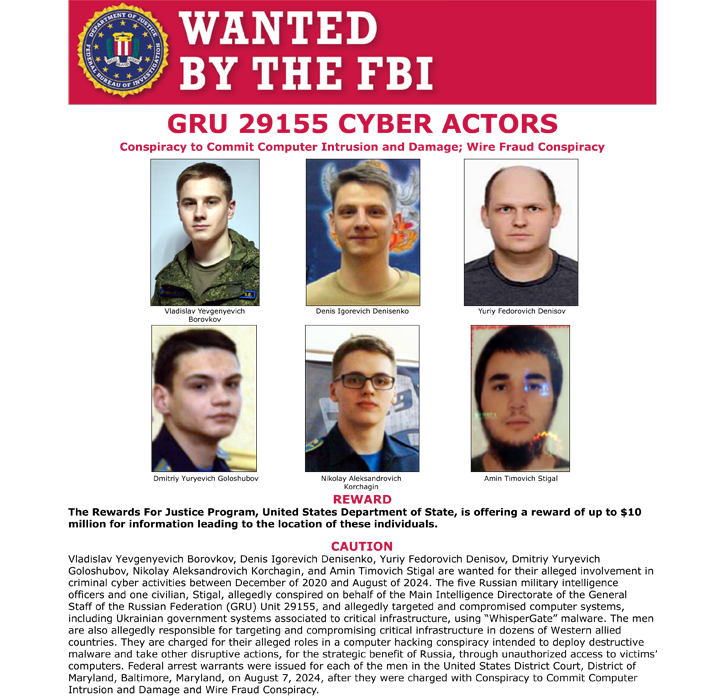

Le ministère américain de la Justice (DoJ) a depuis chargé cinq officiers associés à l’unité 29155 pour complot en vue de commettre une intrusion informatique et une fraude électronique contre des cibles en Ukraine, aux États-Unis et dans 25 autres pays de l’OTAN.

Le noms des cinq officiers sont énumérés ci-dessous –

- Yuriy Denisov (Юрий Денисов), colonel de l’armée russe et commandant des opérations cybernétiques de l’unité 29155

- Vladislav Borovkov (Владислав Боровков), Denis Denisenko (Денис Денисенко), Dmitriy Goloshubov (Дима Голошубов) et Nikolay Korchagin (Николай Корчагин), lieutenants de l’armée russe affectés à l’unité 29155 qui ont travaillé sur des cyber-opérations

« Les accusés ont agi ainsi pour susciter l’inquiétude des citoyens ukrainiens quant à la sécurité de leurs systèmes gouvernementaux et de leurs données personnelles », a déclaré le ministère de la Justice. « Les cibles des accusés comprenaient les systèmes et les données du gouvernement ukrainien n’ayant aucun rôle militaire ou de défense. Les cibles ultérieures comprenaient les systèmes informatiques de pays du monde entier qui fournissaient un soutien à l’Ukraine. »

Parallèlement à l’acte d’accusation, le programme de récompenses pour la justice du département d’État américain a annoncé une récompense pouvant atteindre 10 millions de dollars pour toute information sur l’emplacement des accusés ou sur leurs activités cybernétiques malveillantes.

Il semble que l’unité 29155 soit responsable de tentatives de coups d’État, sabotages, opérations d’influence et tentatives d’assassinat dans toute l’Europe, l’adversaire élargissant ses horizons pour inclure des opérations cybernétiques offensives depuis au moins 2020.

L’objectif final de ces cyberintrusions est de collecter des informations sensibles à des fins d’espionnage, de nuire à la réputation d’une entreprise en divulguant ces données et d’orchestrer des opérations destructrices visant à saboter des systèmes contenant des données précieuses.

Selon l’avis, l’unité 29155 serait composée d’officiers subalternes du GRU en service actif, qui s’appuient également sur des cybercriminels connus et d’autres facilitateurs civils tels que Stigal pour faciliter leurs missions.

Il s’agit notamment de dégradations de sites Web, d’analyses d’infrastructures, d’exfiltrations de données et d’opérations de fuite de données qui impliquent la publication d’informations sur des domaines de sites Web publics ou leur vente à d’autres acteurs.

Les chaînes d’attaque commencent par une activité d’analyse qui exploite les failles de sécurité connues dans Atlassian Confluence Server et Data Center, Dahua Security et le pare-feu de Sophos pour violer les environnements des victimes, suivie de l’utilisation d’Impacket pour la post-exploitation et le mouvement latéral, et finalement de l’exfiltration des données vers une infrastructure dédiée.

« Des cybercriminels ont peut-être utilisé le malware Raspberry Robin comme intermédiaire d’accès », ont noté les agences. « Les cybercriminels ont ciblé l’infrastructure Microsoft Outlook Web Access (OWA) des victimes avec une diffusion de mots de passe pour obtenir des noms d’utilisateur et des mots de passe valides. »

Il est recommandé aux organisations de prioriser les mises à jour système de routine et de corriger les vulnérabilités exploitées connues, de segmenter les réseaux pour empêcher la propagation d’activités malveillantes et d’appliquer une authentification multifacteur (MFA) résistante au phishing pour tous les services de compte externes.