Des chercheurs en cybersécurité ont découvert une augmentation des infections de logiciels malveillants provenant de campagnes de malvertising distribuant un chargeur appelé FakeBat.

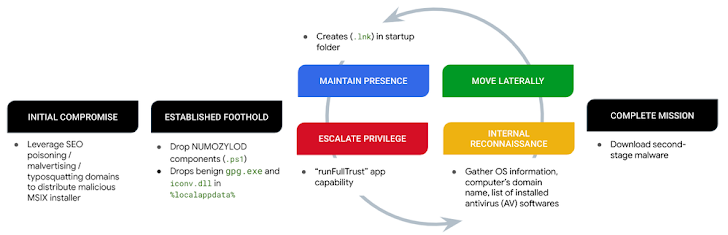

« Ces attaques sont de nature opportuniste et ciblent les utilisateurs à la recherche de logiciels professionnels populaires », a déclaré l’équipe Mandiant Managed Defense. dit dans un rapport technique. « L’infection utilise un programme d’installation MSIX trojanisé, qui exécute un script PowerShell pour télécharger une charge utile secondaire. »

FakeBat, également appelé EugenLoader et PaykLoader, est lié à un acteur malveillant nommé Eugenfest. L’équipe de renseignement sur les menaces appartenant à Google traque le malware sous le nom de NUMOZYLOD et a attribué l’opération Malware-as-a-Service (MaaS) à UNC4536.

Les chaînes d’attaque qui propagent le malware utilisent des techniques de téléchargement par téléchargement pour pousser les utilisateurs à la recherche de logiciels populaires vers des sites Web fictifs qui hébergent des installateurs MSI piégés. Parmi les familles de malwares diffusées via FakeBat figurent IcedID, RedLine Stealer, Lumma Stealer, SectopRAT (alias ArechClient2) et Carbanak, un malware associé au groupe de cybercriminalité FIN7.

« Le modus operandi de l’UNC4536 consiste à exploiter la publicité malveillante pour distribuer des installateurs MSIX trojanisés déguisés en logiciels populaires comme Brave, KeePass, Notion, Steam et Zoom », a déclaré Mandiant. « Ces installateurs MSIX trojanisés sont hébergés sur des sites Web conçus pour imiter des sites d’hébergement de logiciels légitimes, incitant les utilisateurs à les télécharger. »

Ce qui rend l’attaque remarquable est l’utilisation d’installateurs MSIX déguisés en Brave, KeePass, Notion, Steam et Zoom, qui ont la capacité d’exécuter un script avant de lancer l’application principale au moyen d’une configuration appelée startScript.

UNC4536 est essentiellement un distributeur de logiciels malveillants, ce qui signifie que FakeBat agit comme un véhicule de livraison pour les charges utiles de prochaine étape pour ses partenaires commerciaux, dont FIN7.

« NUMOZYLOD collecte des informations système, notamment les détails du système d’exploitation, le domaine auquel il est rattaché et les produits antivirus installés », a déclaré Mandiant. « Dans certaines variantes, il collecte l’adresse IPv4 et IPv6 publique de l’hôte et envoie ces informations à son C2, [and] crée un raccourci (.lnk) dans le dossier StartUp comme persistance. »

Cette révélation intervient un peu plus d’un mois après que Mandiant ait également détaillé le cycle de vie de l’attaque associé à un autre téléchargeur de logiciels malveillants nommé EMPTYSPACE (alias BrokerLoader ou Vetta Loader), qui a été utilisé par un groupe de menaces motivées financièrement surnommé UNC4990 pour faciliter les activités d’exfiltration de données et de cryptojacking ciblant les entités italiennes.